一、什么是网络安全?

“网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露、系统连续可靠正常地运行,网络服务不中断。”

说白了网络安全就是维护网络系统上的信息安全。

信息安全是指保护计算机硬件、软件、数据等不因偶然和恶意的原因而遭到破坏、更改和泄露。

二、网络安全工程师

随着互联网发展和IT技术的普及,网络和IT已经日渐深入到日常生活和工作当中,社会信息化和信息网络化,突破了应用信息在时间和空间上的障碍,使信息的价值不断提高。但是与此同时,网页篡改、计算机病毒、系统非法入侵、数据泄密、网站欺骗、服务瘫痪、漏洞非法利用等信息安全事件时有发生。

现在,网络安全工程师的就业职位很广泛,总结下来主要有网络安全工程师、渗透测试工程师、网络安全分析师、数据恢复工程师、网络构架工程师、网络集成工程师、网络安全编程工程师。

三、网络安全常见内容

安全一般有五个属性:保密性、完整性、可用性、可控性和不可抵赖性。这五个属性适用于国家信息基础设施的教育、娱乐、医疗、运输、国家安全、电力供给及通信等广泛领域。

①保密性:确保信息不暴露给未授权的实体或进程

目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实性内容,可以对抗网络攻击中的被动攻击

②完整性:只有得到允许的人才能修改实体或进程,并且能够判断出实体或进程是否已被修改。完整性鉴别机制,保证只有得到允许的人才能修改数据,可以防篡改

③可用性:得到授权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。用访问控制机制,防止非授权用户进入网络。是静态信息可见,动态信息可操作,防止业务突然中断。

④可控性:可控性主要指对危害国家信息(包括利用加密的非法通信活动)的监视方针。控制授权范围内的信息流向及行为方式。使用授权机制,控制信息传播范围,内容,必要时能恢复秘钥,实现对网络资源及信息的可控性

⑤不可抵赖/否认性:对出现的安全问题提供调查的依据和手段。使用审计,监控,防抵赖等安全机制,使得攻击者,破坏者,抵赖者“逃不脱”,并进一步对网络出现的安全问题提供调查依据和手段,实现信息安全的可审查性

四、常见攻击形式

- 中断是以可用性作为攻击目标,它毁坏系统资源,使网络不可用。

- 截获是以保密性作为攻击目标,非授权用户通过某种手段获得对系统资源的访问。

- 修改是以完整性作为攻击目标,非授权用户不仅获得访问而且对数据进行修改。

- 伪造是以完整性作为攻击目标,非授权用户将伪造的数据插入到正常传输的数据中。

五.常见的漏洞、病毒、木马等

病毒: 破坏计算机功能或数据,以破坏为主,传染其他程序的方式是通过修改其他程序来把自身或其变种复制进去完成的,典型的熊猫烧香

蠕虫: 通过网络的通信功能将自身从一个结点发送到另一个结点并启动运行的程序,典型的应用于耗尽对方的计算机资源

木马: 后门程序,以窃取信息为主,它的特点是能与外界通信

逻辑炸弹: 一种当运行环境满足某种特定条件时执行其他特殊功能的程序

等等

六、网络安全学习路线

安全基础:

渗透技术:

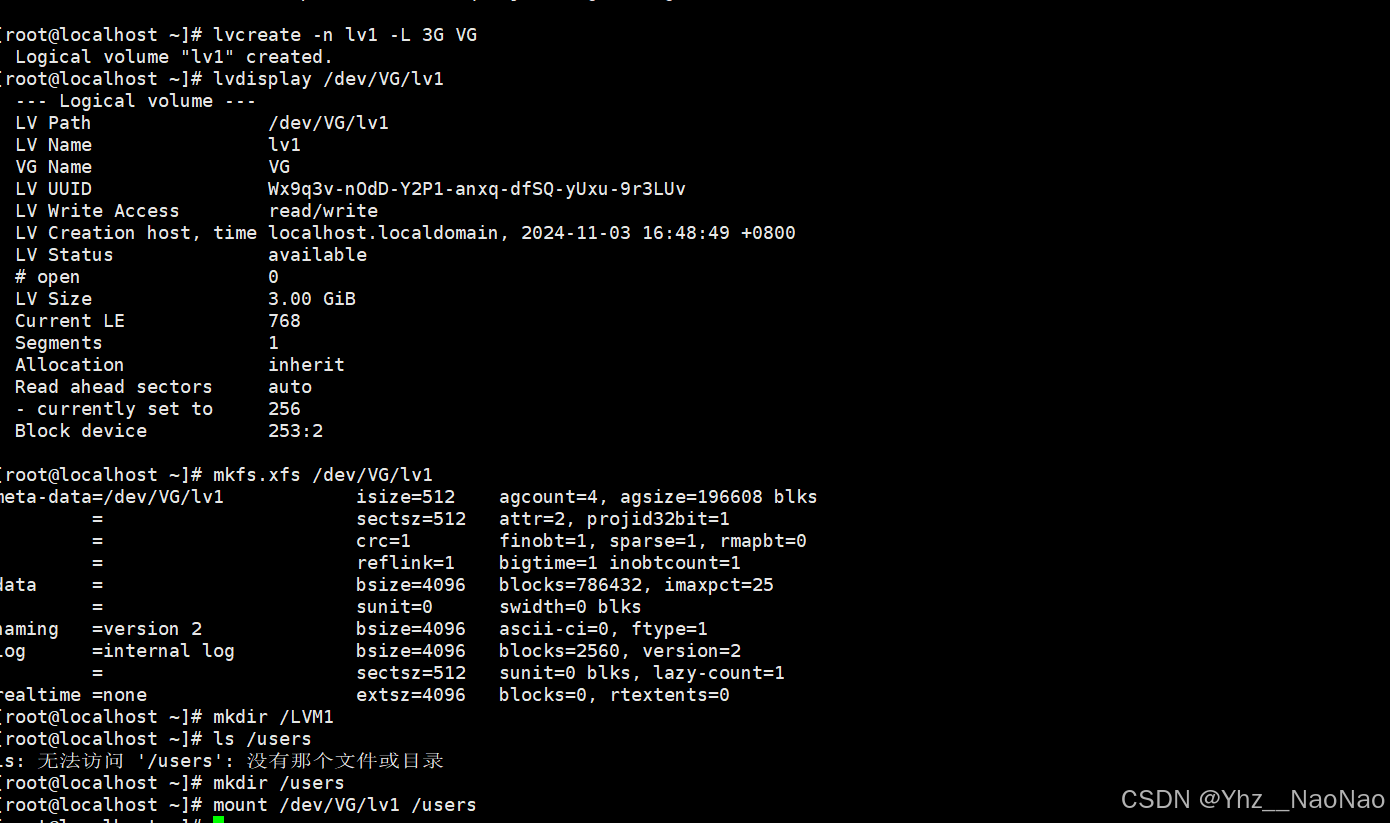

配置渗透环境:

了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)

下载这些工具无后门版本并且安装到计算机上。

了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作:

在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

研究在Windows和Linux下的提升权限,Google关键词:提权

进阶学习:

七、网络安全学习资源:

网络安全是当今信息时代中非常重要的一环。无论是找工作还是感兴趣(黑客),都是未来职业选择中上上之选,为了保护自己的网络安全,学习网络安全知识是必不可少的。

如果你是准备学习网络安全(黑客)或者正在学习,下面这些你应该能用得上:

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

网络安全教程视频:

网络安全CTF实战案例:

网络安全面试题:

这里我给大家准备的就是我在面试期间准备的资料。

网安其实不难,难的是坚持和相信自己,我的经验是既然已经选定网安你就要相信它,相信它能成为你日后进阶的高效渠道,这样自己才会更有信念去学习,才能在碰到困难的时候坚持下去。

机会属于有准备的人,这是一个实力的时代。人和人之间的差距不在于智商,而在于如何利用业余时间,只要你想学习,什么时候开始都不晚,不要担心这担心那,你只需努力,剩下的交给时间!

全套网络安全学习资料已经打包好,朋友们如果需要可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】