未经许可,不得转载。

文章目录

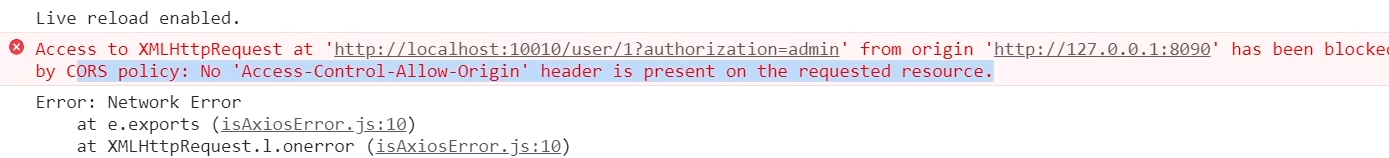

两天前,我收到了一项私人项目的邀请,内容看起来像是一个聊天机器人,类似于 Gemini 或 ChatGPT。于是我开始测试该项目的一些业务逻辑漏洞和 IDOR(不当访问控制)漏洞。尽管这个产品拥有一个强大的安全团队,网站上也部署了 WAF(Web 应用防火墙)等安全措施,但开发者的安全意识显然仍有不足。因此,我决定深入分析网站的文件和目录结构,并开始检查 robots.txt 文件。结果,我发现了一个路径:/s/。这看起来没什么异常。

然而,我并不满足于此,决定进一步调查每一个路径,了解其作用和功能。我开始进行一些搜索和测试,尝试使用 Fuzzing(模糊测试),如 /s/FUZZ、/s/.FUZZ、/s/~FUZZ 等,但未能发现有用的结果。

后来,我忽略了一个关键的线索:Waybackurls。于是我使用这个工具查看 /s/ 是否曾被存档,结果果然找到了几个复杂的令牌。虽然这些令牌无法直接暴力破解,但它们提供了一个新的线索:一个像这样的路径:/s/kqUsc6q322w3********