我们经过上小章节讲了Linux的部分进阶命令,我们接下来一章节来讲讲Linux防火墙。由于目前以云服务器为主,而云服务器基本上就不会使用系统自带的防火墙,而是使用安全组来代替了防火墙的功能,可以简单理解安全组就是web版的防火墙,我们主要从以下几个方面来讲解Linux防火墙:

Linux防火墙-什么是防火墙

Linux防火墙-4表5链

Linux防火墙-filter表

Linux防火墙-nat表

Linux防火墙-常用命令(本章节)

Linux防火墙-案例(一)

Linux防火墙-案例(二)

Linux防火墙-小结

iptables就是通过命令去控制防火墙的规则,虽然我们在讲filter和nat表的时候讲了几个命令,本节就主要讲解常用的命令。

iptables 是 Linux 中用于配置网络过滤规则的工具,它允许系统管理员设置防火墙规则来控制进出网络的数据包。下面是一些常用的 iptables 命令及其说明。

基本命令格式

iptables [选项] [链] [匹配条件] [目标]

选项:

-A 添加规则到末尾``-I 添加规则到最前面``-D 删除规则``-N 创建链(为了将同类的内容放置到一起)

链:

-t 表 -L 链``#默认表是filter

匹配条件:

-p 协议类型,包括tcp,udp,icmp``-s 来源ip地址,支持网段``-d 目标ip地址,支持网段``--sport 源端口(一般需要配合-s和-d使用)``--dport 目标端口(一般需要配合-s和-d使用)``-i 进入网卡``-o 流出网卡``--state 连接状态(涉及到tcp的协议状态)``--string 匹配数据包内容(使用较少)

目标:

-j ACCEPT 允许``-j DROP 丢弃,不回包给源``-j REJECT 拒绝,会告诉源我拒绝你了``-j RETURN 继续

常用命令

显示规则

查看所有表上的规则

iptables -L``#默认是显示filter链,如果要显示其他链``iptables -L -t nat

查看特定链上的规则

iptables -L INPUT -t nat

查看所有链上的规则,并显示行号

iptables -L --line-numbers``#这个是为了后期通过行号删除

清空规则

清空某个链中的所有规则

iptables -F INPUT

清空所有链中的所有规则

iptables -F``#清空规则的的时候要确保默认规则是允许的,否则会被自己给屏蔽

清除NAT表的所有规则

iptables -t nat -F

设置所有链的默认策略

iptables -P INPUT ACCEPT``iptables -P FORWARD ACCEPT``iptables -P OUTPUT ACCEPT``#一般只需要设置filter表下dd INPUT需要这样配置

添加规则

允许所有入站流量

iptables -A INPUT -j ACCEPT

允许特定端口的TCP流量

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

拒绝特定端口的TCP流量

iptables -A INPUT -p tcp --dport 22 -j DROP

允许来自特定IP地址的流量

iptables -A INPUT -s 192.168.1.100 -j ACCEPT

删除规则

删除特定规则

iptables -D INPUT 1

删除特定条件的规则

iptables -D INPUT -p tcp --dport 80 -j ACCEP

其他命令

保存规则到文件

iptables-save > /etc/iptables/rules.v4

加载规则从文件

iptables-restore < /etc/iptables/rules.v4

总结

-

由于iptables是顺序执行,所以如果插入到最前面和追加到最后面是有区别的,需要注意。

-

如果在INPUT链里面默认是DROP的情况下,千万不要执行-F清空规则,否则会把自己关在外面。

-

添加顺序是先允许,后拒绝。

-

这里的的规则都是临时性的,重启将丢失。

`黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

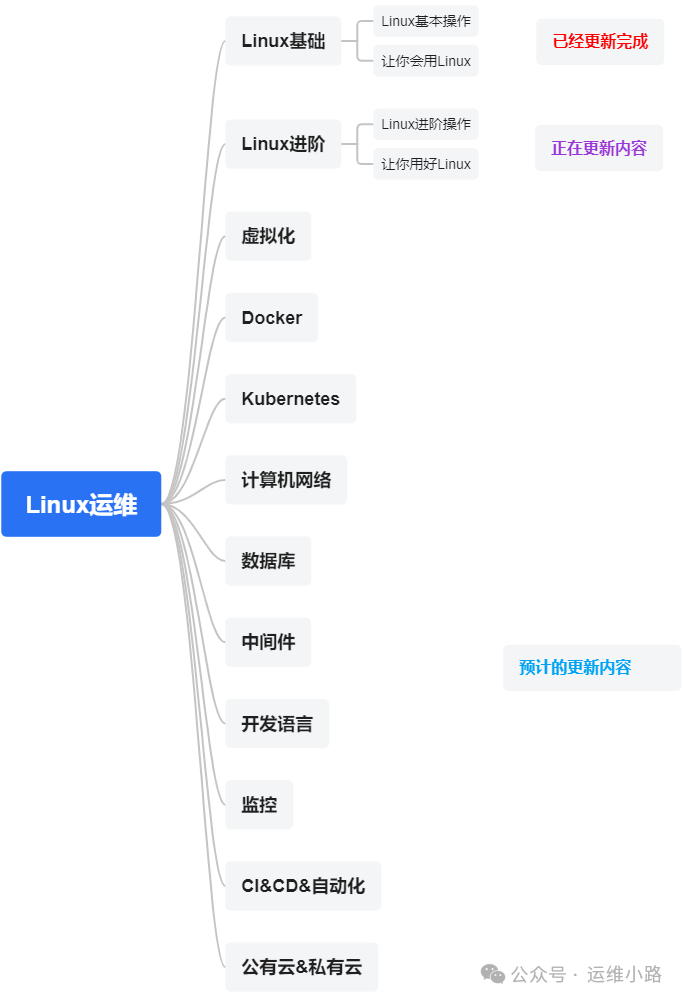

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享