引言

在现今的网络世界中,安全性已成为至关重要的话题。SQL注入(SQL Injection)是一种常见且危险的网络攻击方式,攻击者通过向SQL查询中插入恶意代码来操控数据库,从而获取敏感信息或破坏数据。了解SQL注入的各种类型及其防范措施,对保护我们的信息系统安全至关重要。本文将深入解析SQL注入的几种常见类型,并提供有效的防范策略。

第一部分:SQL注入的基本概念

SQL注入定义

SQL注入是一种利用应用程序对用户输入缺乏充分过滤和验证的漏洞,向SQL查询中插入恶意代码的攻击方式。通过这种方式,攻击者可以绕过应用程序的安全机制,直接对数据库执行任意操作。

攻击原理

SQL注入攻击的基本原理是通过在用户输入的内容中嵌入SQL代码,使这些代码与应用程序的SQL查询结合,从而执行额外的SQL命令。这些命令可以用于读取、修改、删除数据库中的数据,甚至执行数据库系统的管理命令。

历史案例

SQL注入攻击有着悠久的历史,许多著名的网络安全事件都与其有关。例如,2011年的索尼PSN(PlayStation Network)数据泄露事件,黑客通过SQL注入攻击获取了超过7700万用户的个人信息,造成了巨大的损失和影响。

第二部分:SQL注入的几种类型

1. 基于错误的SQL注入(Error-based SQL Injection)

概念

基于错误的SQL注入利用数据库返回的错误消息来获取有用的信息。通过触发SQL错误,攻击者可以从错误消息中提取出数据库的结构和内容。

示例代码

SELECT * FROM users WHERE id = 1 OR 1=1;

攻击过程

在上面的示例中,1 OR 1=1 总是为真,导致查询返回数据库中的所有记录。通过修改查询语句,攻击者可以故意触发错误消息,进而获取数据库的详细信息。

防范措施

-

隐藏错误消息:确保应用程序不会向用户显示详细的数据库错误信息。

-

输入验证:严格验证和过滤用户输入,防止恶意代码的注入。

2. 联合查询注入(Union-based SQL Injection)

概念

联合查询注入利用 UNION 关键字,将恶意查询结果与合法查询结果合并,从而获取额外的数据。

示例代码

SELECT id, name FROM users WHERE id = 1 UNION SELECT 1, 'hacked';

攻击过程

通过在合法查询后添加 UNION 关键字,攻击者可以将自己的查询结果与合法查询结果合并,从而获取数据库中的敏感信息。

防范措施

-

使用参数化查询:避免在SQL查询中直接拼接用户输入。

-

输入验证:确保所有输入都是预期的类型和格式。

3. 布尔盲注(Boolean-based Blind SQL Injection)

概念

布尔盲注通过观察应用程序的响应变化来推断数据库的信息。攻击者发送的查询会导致应用程序的响应是“真”或“假”,从而一步步获取数据。

示例代码

SELECT * FROM users WHERE id = 1 AND 1=1; -- 返回正常页面

SELECT * FROM users WHERE id = 1 AND 1=2; -- 返回不同页面

攻击过程

攻击者通过发送布尔条件查询,并根据应用程序返回的不同响应(例如,页面是否显示正常)来判断查询结果是否为真,从而逐步推断出数据库中的信息。

防范措施

-

使用预处理语句:确保输入数据不会被解释为SQL代码。

-

输入验证:检查并清理所有用户输入的数据。

4. 时间盲注(Time-based Blind SQL Injection)

概念

时间盲注通过使用数据库的时间延迟函数来推断信息。攻击者通过延迟的响应时间来确定查询是否为真。

示例代码

SELECT * FROM users WHERE id = 1 AND IF(1=1, SLEEP(5), 0);

攻击过程

攻击者通过引入延迟函数(如 SLEEP())来检测查询是否为真。如果查询为真,则数据库服务器的响应时间会显著增加,从而使攻击者能够推断出数据。

防范措施

-

限制查询执行时间:设置查询执行时间的上限,防止恶意的时间延迟。

-

使用预处理语句和输入验证:确保所有输入数据都是安全的。

5. 堆叠查询注入(Stacked Queries)

概念

堆叠查询注入允许在一个SQL语句中执行多个查询。攻击者可以通过分号(;)分隔多个查询来实现。

示例代码

SELECT * FROM users; DROP TABLE users;

攻击过程

通过在合法查询后添加额外的查询语句,攻击者可以在一次请求中执行多个数据库操作,如删除表或修改数据。

防范措施

-

禁止多查询执行:在数据库配置中禁用多查询执行功能。

-

使用预处理语句和输入验证:防止恶意代码注入。

6. 内联注释注入(Inline Comments)

概念

内联注释注入通过在SQL查询中添加注释来绕过某些部分的代码或改变查询的逻辑。

示例代码

SELECT * FROM users WHERE id = 1; -- AND password = 'password';

攻击过程

攻击者利用注释符号(如 --)将查询的一部分注释掉,从而绕过安全检查或改变查询逻辑。

防范措施

-

使用参数化查询和预处理语句:防止恶意代码注入。

-

输入验证:确保输入数据不包含注释符号。

第三部分:SQL注入防范措施

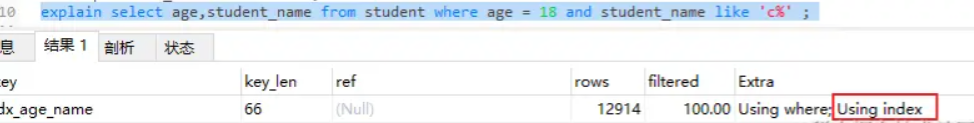

1. 使用预处理语句(Prepared Statements)

预处理语句可以确保输入的数据不会被当作SQL代码执行,从根本上防止SQL注入攻击。所有用户输入的数据都会作为参数传递给预处理语句,而不会直接嵌入SQL查询中。

2. 使用存储过程(Stored Procedures)

通过使用存储过程,可以限制SQL查询的执行范围,从而减少SQL注入的风险。存储过程可以在数据库服务器上预定义,并通过参数传递输入数据,从而避免直接拼接SQL代码。

3. 输入验证

严格检查和验证用户输入的数据格式,确保输入数据符合预期。例如,可以使用正则表达式来验证输入数据的格式,或限制输入数据的长度和类型。

4. 限制数据库权限

只给予应用程序最低必要的数据库权限,防止其执行危险的操作。例如,可以为应用程序用户创建只读权限,防止其修改或删除数据。

5. 使用ORM(对象关系映射)框架

ORM框架可以帮助简化数据库访问并减少直接执行SQL代码的需求,从而减少SQL注入的风险。ORM框架通常会自动处理参数化查询和预处理语句,从而确保输入数据的安全性。

6. 其他安全建议

-

使用Web应用防火墙(WAF):WAF可以检测并阻止SQL注入攻击,从而提供额外的保护层。

-

定期安全审计:定期检查和评估应用程序的安全性,发现并修复潜在的漏洞。

-

安全编码实践:在开发过程中遵循安全编码实践,如避免使用动态SQL查询、使用参数化查询等。

安全加速SCDN

安全加速(Secure Content Delivery Network,SCDN)是德迅云安全推出的集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。已使用内容分发网络(CDN)或全站加速网络(ECDN)的用户,可为加速域名一键开启安全防护相关配置,全方位保障业务内容分发。

OWASP TOP 10威胁防护:有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。专业的攻防团队7*24小时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

AI检测和行为分析:通过对德迅云积累海量日志进行学习和训练输出多种Web安全防护模型,对用户多请求的多元因子进行智能分析,有效提高检出率,降低误报率;通过信息孤岛、行为检测分析,识别恶意攻击源,保护网站安全。

智能语义解析引擎:提供智能语义解析功能,在漏洞防御的基础上,增强SQL注入和XXS攻击检测能力。

应用层DDoS防护:CC、HTTP Flood攻击防御

人机校验:当请求与网站正常访问基线不一致时,启动人机校验(如JS验证、META验证等)方式进行验证,拦截攻击。

慢连接攻击防御:对Slow Headers攻击,通过检测请求头超时时间、最大包数量阈值进行防护。 对Slow Post攻击,通过检测请求小包数量阈值进行防护。

网页防篡改:采用强制静态缓存锁定和更新机制,对网站特定页面进行保护,即使源站相关网页被篡改,依然能够返回给用户缓存页面。

数据防泄漏:对response报文进行处理,对响应内容和响应进行识别和过滤,根据需要设置数据防泄漏规则,保护网站数据安全。

结论

SQL注入是一种严重的安全威胁,了解其各种类型及其防范措施对保护信息系统至关重要。本文详细介绍了几种常见的SQL注入类型,包括基于错误的SQL注入、联合查询注入、布尔盲注、时间盲注、堆叠查询注入和内联注释注入。通过采取有效的防范措施,如使用预处理语句、存储过程、输入验证、限制数据库权限、使用ORM框架和其他安全建议,可以大大降低SQL注入的风险。希望读者能够提高安全意识,定期更新安全知识,共同维护网络安全。

如果你觉得这篇文章对你有所帮助,请关注、转发并分享给你的小伙伴们。谢谢大家的支持!

![map的operator[]](https://img-blog.csdnimg.cn/img_convert/497f4667b012bf32ece05d8f242403ed.png)