算法驱动光场革命:SLM技术引领智能光学新时代

◀背景引入▶

空间光调制器本质上是一种能够对光波的振幅、相位或偏振状态进行空间分布调制的动态光学器件,我司自主研发的SLM产品采用硅基液晶技术,通过电信号控制液晶分子的排列状态,实现对入射光波的精确调控。这种精确调控能力使得SLM成为光学系统中的“智能画布”,能够在光路中生成各种复杂的光场分布。

◀空间光调制器原理▶

振幅型空间光调制器TSLM023-A

振幅型SLM通过液晶的旋光作用和检偏器的消光效应来实现振幅调制。

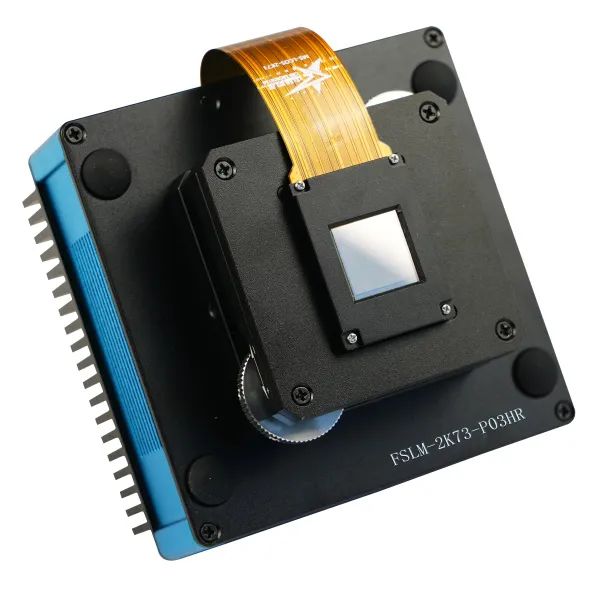

相位型空间光调制器FSLM-2K73-P03HR

相位型SLM利用电压改变液晶分子的排列方向,从而调整其折射率,产生可编程的相位延迟。

空间光调制器强大之处在于其可编程性,而这种可编程性的实现依赖于各类相位图生成算法。这些算法根据目标光场的分布,计算出需要加载到SLM上的相位图案,是连接数字计算与光学调控的桥梁。

◀振幅型空间光调制器:算法驱动的光强精确调控▶

振幅型空间光调制器需要线偏振光入射,通过控制光波的振幅分布来实现光场调控,当入射线偏振光的偏振方向与起偏器一致时,液晶分子的旋光作用会改变光的偏振状态,通过检偏器后形成振幅调制,是光学信息处理、图像投影等领域的重要工具。

01绘图法

1.针对振幅型空间光调制器进行直接编码将目标光强分布线性映射为SLM的灰度值,生成各类简单及复杂图案,进行可编程振幅掩膜,通过实时更新SLM图案满足不同光学实验需求,比如应用于我司教学系统干涉衍射实验模块的单缝、双缝、圆孔及其他各类形状(三角形、五角星、矩形、六边形)等,可满足涉及干涉、衍射相关的各类教育教学实验需求。

单缝/双缝实验

圆孔衍射

矩孔衍射

2.图像滤波方面,在光学系统傅里叶频谱面通过高精度灰度控制生成复杂标线图案,例如:一维光栅、二维光栅等,可分散光波的信息,广泛应用于行业内光谱分析及光纤通信系统应用中;在透镜后的焦平面上进行滤波,遮挡不同方向的频率(高频、低频、x方向、y方向等),工作在振幅调制状态的SLM可以实现低通、高通、狭缝等滤波。

一维/二维光栅

孔形滤波

02光学表达式法

振幅型菲涅尔波带片:根据需要的波带片参数,以菲涅尔波带片理论在计算机中生成对应的二维灰度图像或二值图像,其结构由一系列交替的透明和不透明环带组成。运用空间光调制器结合菲涅尔波带片即可形成特定光强分布图案,实现对入射光的振幅调制,同时利用菲涅尔波带片可以实现对光强的空间分布进行精确控制,运用于激光加工中,可使激光在加工区域形成特定的光强分布,满足材料加工对不同部位光强的要求。

03振幅全息图法

振幅全息图主要通过调制光的振幅分布来记录和重建物体光场信息的技术。与相位全息图不同,振幅全息图仅通过改变光的透射率或反射率来编码光场信息,利用振幅调制的条纹通过衍射效应重建原始物光波,在全息显示与投影、光学数据存储、防伪技术及光学干涉测量方面有着重要应用。

◀相位型调制器:波前调控的算法艺术▶

相位型空间光调制器同样需要线偏振光入射,且偏振方向应与液晶分子长轴保持一致,当施加电压改变液晶分子取向时,折射率随之变化,产生可编程的相位延迟,以此来改变光波的相位分布从而实现更复杂的光场调控,在全息显示、光镊、自适应光学等领域具有不可替代的优势。

01相位恢复算法

1.GS算法

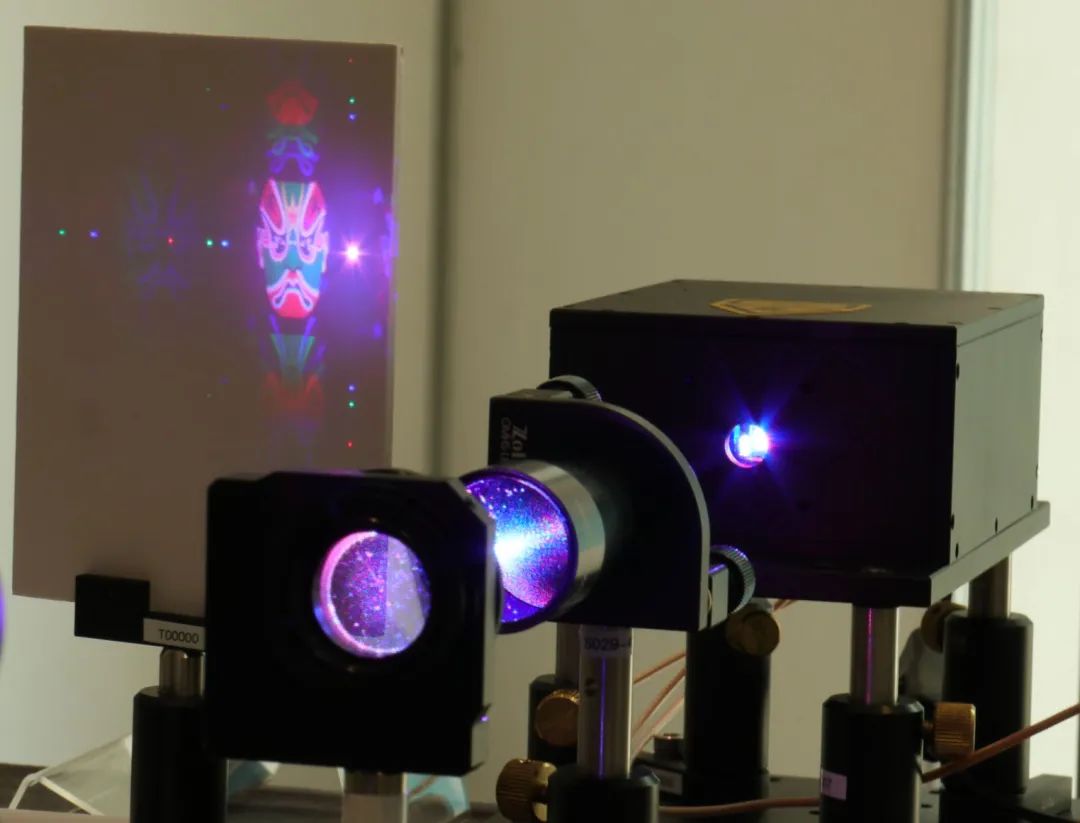

最经典的相位恢复算法GS算法,采用傅里叶变换在空间域和频域之间反复迭代,逐步逼近目标光场。原理简单、运算速度快,非常适合实时性要求高的应用场景。我司开发出彩色全息系统,应用GS算法在SLM上加载计算好的三色全息图,以一定的速率顺序进行光场调制,通过人眼视觉暂留的累积效应二实现彩色信息显示。

GS算法-彩色全息系统

2.GSW算法

考虑到GS算法简单且容易陷入局部最优,而GSW算法是在GS算法基础上引入加权算法机制,在迭代过程中对不同频率成分施加不同权重,从而改善重建质量。基于此采用GSW算法生成多束具有特定排布的光束阵列,应用于并行加工、多焦点成像。

2x2、3x3阵列激光分束加工

3. 混合全息图算法

利用混合全息图算法进行平顶光整形原理即根据液晶光栅衍射特性与空间光调制器(SLM)调制特性,设计出混合全息图,混合全息图由两部分组成,分别为二元光栅和几何掩膜。其中二元光栅包括两个不同灰度等级,可根据相位转换需求设置灰度等级,几何掩膜为光束整形区域,可以为任何形状。利用该全息图进行整形即能获得高斯中心区域能量近似平顶的光束,同时也可根据SLM光束强度分布进一步设计二进制灰度级光栅来实现对整形光束形状及强度分布的控制。

混合全息图整形原理

4.稳相法

稳相法在激光光束平顶光整形中是一种重要的数学工具,通过对光束相位调制将入射高斯光斑重新分布为均匀强度的平顶光束来实现激光光束从高斯分布到平顶分布的转换,同时结合GS算法、模拟退火等迭代优化算法可进一步提高平顶光束均匀性,同时,结合我司相位型空间光调制器在激光材料加工(切割、焊接)、光刻系统、光学检测系统等都有着广泛应用。

稳相法整形仿真效果

5.随机掩膜相位匹配算法

轴向多焦点在工业加工领域有着重要的应用,采用随机掩膜相位匹配算法,通过计算得到不同轴向位置的相位图,设计对应数量随机掩膜版,随机提取对应位置相位信息并求和得到一张相位图,加载到SLM调制从而实现轴向多焦点,很大程度上提升轴向多焦点能量一致性从而实现SLM在工业加工领域更加广泛的应用。

1x3轴向多焦点仿真

02光学表达式法

针对教学科研与工业加工领域对特殊光束的多样化需求,我司依托空间光调制器(SLM)技术,开发了基于涡旋光(Vortex Beam)、贝塞尔光束(Bessel Beam)、拉盖尔-高斯光束(Laguerre-Gaussian Beam)等结构化光场的定制化计算方法与解决方案,可精准匹配精密微纳加工、光学操控、量子通信等场景的核心技术需求。

1. 涡旋光束

利用液晶的电光效应,实现了空间光调制器对入射光波的振幅和相位调制,使光波实现波前变换,利用空间光调制器加载全息图形成了涡旋光,在光通信和微粒操纵领域实现了广泛应用。

不同拓扑荷数对应的涡旋光束

涡旋光束在光镊系统实现微粒操控

2.贝塞尔光束

贝塞尔光束是一种特殊形式的非衍射光束,电场强度分布在横截面遵循贝塞尔函数,且贝塞尔光束在传播过程中能保持横向光强分布不变,具有无限长的无衍射距离,在光学操控、激光精密加工显微成像及光通信领域具有重要应用。

贝塞尔光束相位图与强度图(m=-10)

3.拉盖尔-高斯光束

拉盖尔-高斯光束(LG光束)是一种特殊的高阶激光模式,其横向电场分布由拉盖尔多项式和高斯函数共同描述。LG光束具有螺旋相位波前和轨道角动量,在光学操控、通信和量子光学等领域有重要应用。

LG光束相位图与强度图(m=-10,p=2)

4.厄米高斯光束

厄米-高斯光束(HG光束)是激光谐振腔中常见的高阶横模之一,其横向电场分布由厄米多项式和高斯函数共同描述。HG光束是激光物理的基础模式之一,凭借其正交性和可调控性,在激光技术、通信、成像和量子光学等领域具有广泛应用。

HG光束相位图与强度图(m=2,p=2)

5.相位型菲涅尔波带片

菲涅尔波带片(FZP)是基于衍射聚焦的光学元件,传统上用于控制振幅,但其每个环带与相邻环带之间的光程差为半波长的奇数倍,使得透过不同环带的光在焦点处具有相同的相位,从而实现对入射光相位的调制,这种相位调制特性在光学成像、光通信、生物医学成像等领域有着重要应用。

◀AI算法遇上空间光调制器:开启智能光学新时代!▶

人工智能与空间光调制器(SLM)的深度融合正在推动光学技术革新。机器学习赋能SLM实现实时波前校正和全息投影优化,显著提升成像质量与AR/VR显示效果。神经网络与SLM的结合充分发挥光计算并行优势,既构建了光学卷积网络等新型架构,又通过脉冲网络实现动态全息实时调控。深度学习进一步突破光学极限,使无透镜成像、超分辨显微等尖端技术成为可能,同时优化了光通信等应用场景。这种协同创新不仅提升了现有系统性能,更催生了许多突破性应用。随着算法与硬件的持续进步,AI+SLM技术将在智能成像、光计算和量子光学等领域展现更大潜力,推动光学系统向更智能、精准的方向发展。

◀总结▶

在光电技术飞速发展的今天,空间光调制器(SLM)已成为光计算、激光加工、全息成像等领域的核心器件,无论是传统的光学计算,还是前沿的光子神经网络,SLM都展现出了强大的潜力。当前,通过与深度学习算法的深度融合,SLM正推动智能光场调控从理论范式向工程化跃迁。未来,随着光计算芯片的产业化和AI算法的持续优化,SLM将在通信、计算、成像、量子技术等领域发挥更关键的作用。

引用文献:

汪于涛;基于混合全息图的光束形态及质量控制[D];湖北工业大学;

2018Liu KX, Wu JC, He ZH, Cao LC. 4K-DMDNet: diffraction model-driven network for 4K computer-generated holography. Opto-Electron Adv 6, 220135 (2023).