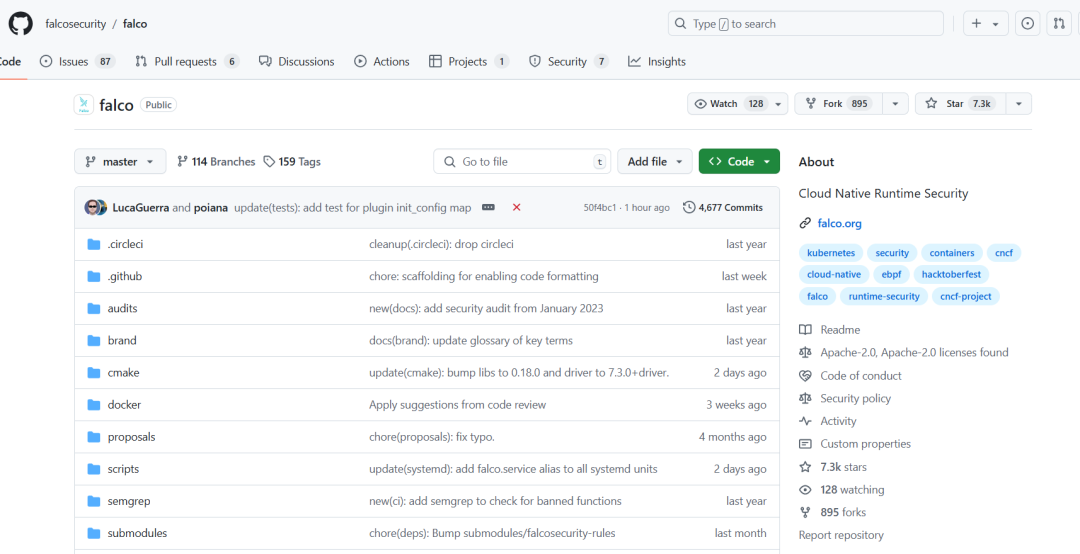

在当今快速发展的云计算和容器技术时代,安全已成为组织面临的一大挑战。随着云原生应用的普及,传统的安全措施已不足以应对复杂的分布式环境。在这样的背景下,Falco应运而生,成为云原生安全领域的一颗新星。目前在github中,该项目已经拥有了7.3k的star,众多的企业级运行时安全检测引擎也基于该工具二次开发。

什么是Falco

Falco 是一个开源的运行时安全检测引擎,由 Sysdig 创建,主要用于容器化环境、Kubernetes 集群以及云原生基础设施中的实时威胁检测和异常活动监控。它通过监控系统调用(syscall)和内核级别的事件来检测潜在的安全威胁,如恶意行为、可疑的系统活动等。

如何安装Falco

安装 Falco 主要有三种方式:直接在主机上安装、通过容器运行、或在 Kubernetes 集群中部署。下面是每种安装方法的详细步骤:

在主机上安装Falco

添加 Falco 依赖库:执行以下命令来添加 Falco 的官方 GPG key 和 APT 仓库地址。

curl -fsSL https://falco.org/repo/falcosecurity-packages.asc | sudo gpg --dearmor -o /usr/share/keyrings/falco-archive-keyring.gpgecho "deb [signed-by=/usr/share/keyrings/falco-archive-keyring.gpg] https://dl.bintray.com/falcosecurity/deb stable main" | sudo tee /etc/apt/sources.list.d/falcosecurity.listsudo apt-get update

安装 Falco:更新完仓库后,使用 APT 来安装 Falco。

sudo apt-get install -y falco启动 Falco:安装完成后,Falco 会自动作为系统服务启动。你可以使用以下命令检查 Falco 是否运行:

sudo systemctl start falcosudo systemctl status falco

使用容器安装Falco

Falco 提供官方的 Docker 镜像,可以在容器内运行。

运行 Falco 容器:使用以下命令通过 Docker 运行 Falco。这里需要给容器授予足够的权限访问系统资源,如系统调用等。

docker run --rm -i -t \--name falco \--privileged \-v /var/run/docker.sock:/host/var/run/docker.sock \-v /dev:/host/dev \-v /proc:/host/proc:ro \-v /boot:/host/boot:ro \-v /lib/modules:/host/lib/modules:ro \-v /usr:/host/usr:ro \falcosecurity/falco

验证容器内 Falco 是否运行:你可以使用 docker logs 查看 Falco 容器的日志,确保它正常运行。

docker logs falco在K8s集群中安装Falco

Falco 可以通过 DaemonSet 部署在 Kubernetes 集群的每个节点上,从而实时监控整个集群的系统调用。

使用 Helm 安装 Falco(推荐)

Helm 是 Kubernetes 中流行的包管理工具,可以方便地部署 Falco。

添加 Falco Helm 仓库:使用 Helm 来添加 Falco 的官方仓库。

helm repo add falcosecurity https://falcosecurity.github.io/chartshelm repo update

在 Kubernetes 中安装 Falco:通过 Helm 命令安装 Falco。这会在集群中的每个节点上部署一个 Falco DaemonSet。

helm install falco falcosecurity/falco验证 Falco 安装:你可以通过以下命令查看 Falco 是否成功部署在 Kubernetes 集群中:

kubectl get pods -n kube-system | grep falco检查 Falco 日志:你可以通过以下命令查看 Falco 在某个节点上的日志输出:

kubectl logs <falco-pod-name> -n kube-systemFalco的核心功能

Falco 的主要功能是运行时安全检测。它通过内核模块或 eBPF(Extended Berkeley Packet Filter)来监听系统的调用,从而监控系统上运行的进程和容器中的活动。Falco 提供了预定义的规则集,并且支持自定义规则,用于检测异常的行为。

-

实时监控:Falco 会实时捕捉操作系统内核中发生的系统调用,捕捉各种类型的系统行为(如文件访问、网络通信、进程执行等)。

-

异常检测:通过配置的安全规则,Falco 可以检测出各种异常行为,例如不正常的网络连接、文件系统访问、特权升级、可疑的进程启动等。

-

容器安全:Falco 特别擅长监控容器化环境,它能够深入容器内部,监控容器中的行为,检测出针对容器的攻击行为。

-

Kubernetes 安全监控:Falco 能够监听 Kubernetes 的 API 调用,实时监控集群中的操作行为,检测出对集群的不当操作,例如不合法的 pod 运行、对集群组件的攻击等。

Falco 的工作原理

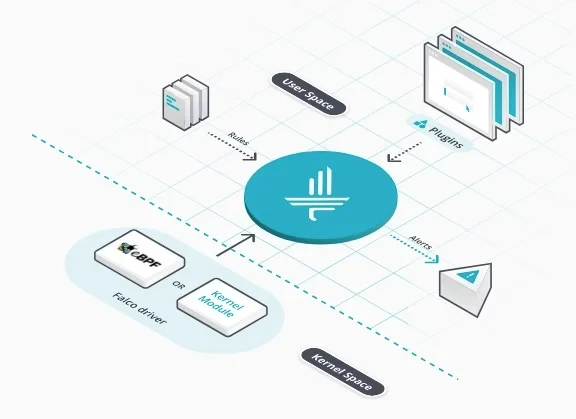

Falco 的工作原理基于内核系统调用的监控,并结合预定义的安全规则来检测异常行为。Falco 通过拦截和分析操作系统的系统调用(syscalls)来监控系统和容器的运行时行为,从而发现潜在的安全威胁。

以下是 Falco 工作原理的关键步骤:

内核事件捕获

Falco 的核心是通过捕获主机或容器内发生的系统调用来监控所有进程的行为。它采用了两种主要的方式来获取这些系统调用:

-

eBPF(Extended Berkeley Packet Filter):Falco 利用 eBPF 机制来捕获 Linux 内核中的系统调用。eBPF 是 Linux 内核中的一种高效的、轻量级的方式,用于监控和跟踪系统事件。Falco 可以通过 eBPF 程序将内核事件传递到用户空间中进行分析。

-

驱动程序模式:Falco 还支持通过专用的内核模块(

falco-probe)来捕获系统调用。这是早期的捕获方式,目前 eBPF 模式更加流行,因为它无需插入内核模块并且更加高效。

这些系统调用包含系统的各种行为,例如进程启动、文件访问、网络通信等。

事件过滤和分析

一旦 Falco 捕获到系统调用事件,它会将这些事件与预定义的安全规则进行匹配。Falco 的安全规则定义了哪些行为是合法的,哪些是潜在的威胁。规则由特定的条件构成,包括:

-

进程:监控特定进程的启动、终止、权限变更等行为。

-

文件操作:如读取、写入、删除或修改关键系统文件或敏感文件。

-

网络活动:监控网络连接,尤其是外部连接、端口扫描等异常网络活动。

-

用户操作:监控用户权限提升、登录、注销等操作。

实时检测与告警

当 Falco 的规则检测到潜在的安全威胁时,它会触发警报并生成日志。警报可以以不同的形式输出:

-

日志文件:将检测到的事件输出到本地日志中,供后续分析使用。

-

标准输出:在容器或主机环境中,Falco 可以直接输出到标准输出流。

-

集成第三方工具:Falco 支持与外部系统集成,如 Elasticsearch、Prometheus、Splunk 等,将告警事件发送到这些系统进行集中化管理和分析。

-

Slack 或 Email 通知:通过配置,Falco 可以在检测到异常行为时发送通知到指定的通信渠道。

Falco 规则

Falco 的安全检测是基于规则集进行的。这些规则由事件(比如某个系统调用)和相应的条件(如文件路径、用户、操作等)组成。Falco 的规则可以是通用的,也可以非常细致地针对特定的安全需求来定义。

Falco 规则的结构

Falco 使用 YAML 语法定义规则,规则通常包括一个描述、监控的事件类型,以及一个条件表达式来过滤事件。Falco 规则通过监听各种系统调用,判断是否符合某些特定的异常行为。

-

规则名称:每条规则有一个独特的名字,便于识别。

-

描述:规则的简要说明,帮助用户理解规则的目的。

-

条件:系统调用事件必须满足的条件。条件可以组合不同的系统调用字段来构建复杂的逻辑。

-

输出格式:告警信息的输出格式,包括哪些变量或数据应该包含在告警信息中。

-

优先级:告警的严重性级别,Falco 支持从

Emergency到Debug的多种优先级。

以下是一个监控root用户执行shell的规则,其主要的规则部分在condition中,我们拆解一下规则,规则条件包含四部分:

-

系统调用触发了execve 或 execveat

-

进程名为bash

-

父进程名不是sshd或bash

-

user的uid为0

因为条件中使用的是and,因此当以上四个条件均满足时,则触发该条规则,output则为告警的内容。当然,规则的准确度和检测粒度就由编写者自己去定义了,falco本身提供了这样一套语法引擎。

- rule: Shell running as rootdesc: Detect any shell running as rootcondition: >evt.type in (execve, execveat) andproc.name = bash andproc.pname not in (sshd, bash)and user.uid = 0output: Shell run by root (user=%user.name command=%proc.cmdline)priority: WARNINGtags: [container, shell, mitre_privilege_escalation]

Falco 的应用场景

Kubernetes 安全监控

Falco 在 Kubernetes 集群中的应用场景非常广泛,它能够实时监控 Kubernetes 节点、容器、Pod 以及 Kubernetes API 的调用,帮助用户发现和应对集群中的异常活动。

-

不当的 Pod 操作:监控 Pod 的创建、删除、运行状态等操作,检测是否有未经授权的操作或恶意的 Pod 行为。

-

集群资源的非法访问:监控对集群关键资源(如 Kubernetes API、etcd 数据库)的访问,检测是否存在未经授权的访问或可疑的操作。

-

特权升级:实时监控集群中 Pod 或容器是否被不当配置为特权模式运行,或是否有使用 root 用户权限的行为。

容器运行时安全监控

Falco 适用于容器化的应用运行时安全监控,能够在容器内监控系统调用,识别潜在的安全威胁。

-

恶意命令执行:Falco 可以监控容器内的所有命令执行,尤其是常见的恶意行为,比如在容器中启动一个 Bash shell、运行特定的可疑命令或尝试访问系统中的敏感文件。

-

文件系统监控:监控容器或主机中的文件操作,如修改配置文件、访问敏感数据或运行二进制文件等行为。

-

逃逸检测:检测攻击者是否试图利用漏洞从容器中逃逸出来,获取主机或集群中的权限。

云原生环境下的安全检测

Falco 特别适用于云原生环境下的多样化应用场景,监控主机和容器内的系统调用和行为。

-

跨平台监控:无论是在虚拟机、裸机还是容器环境中,Falco 都能够实现系统调用级别的实时监控,为云原生基础设施的安全提供保障。

-

主机入侵检测:Falco 能够监控云平台上的主机,检测是否有入侵或特权提升的行为,并能够对攻击行为做出快速响应。

主机和系统级安全监控

虽然 Falco 主要应用于容器和云原生环境,但它同样可以用于传统主机和物理服务器的安全监控。

-

进程行为监控:监控主机上的进程启动、终止等行为,检测可疑的进程操作或未授权的进程运行。例如,检测用户在系统上意外启动的 shell 或脚本。

-

网络行为监控:监控主机或容器发起的网络连接请求,识别异常的网络活动,如连接到未经授权的 IP 或进行端口扫描。

-

用户行为监控:Falco 可以监控用户登录和使用系统的行为,检测非正常登录、用户权限提升、用户切换等异常行为。

与 SIEM 和日志管理工具的集成

Falco 支持将检测到的安全事件输出到各种日志管理系统和安全信息事件管理(SIEM)工具中,如 Elasticsearch、Splunk、Prometheus 等。

-

集中化日志分析:通过将 Falco 的事件输出到集中化的日志管理工具,安全团队可以进一步分析和关联来自其他系统的数据,形成统一的威胁视图。

-

自动化响应:与 SIEM 工具集成后,可以利用这些工具的自动化能力,当 Falco 生成安全警报时,系统能够根据预定义的策略自动做出响应,如关闭容器、隔离网络或生成告警通知。

总结

Falco 是云原生环境下的强大运行时安全检测工具,提供了细粒度的容器和主机安全监控能力。无论是 Kubernetes 集群、容器运行时,还是传统主机和云平台,Falco 都能够帮助用户识别异常行为和潜在威胁,通过自定义规则和实时检测,Falco 能够快速捕获系统中的异常活动,有效提高容器化环境和 Kubernetes 集群的安全性。