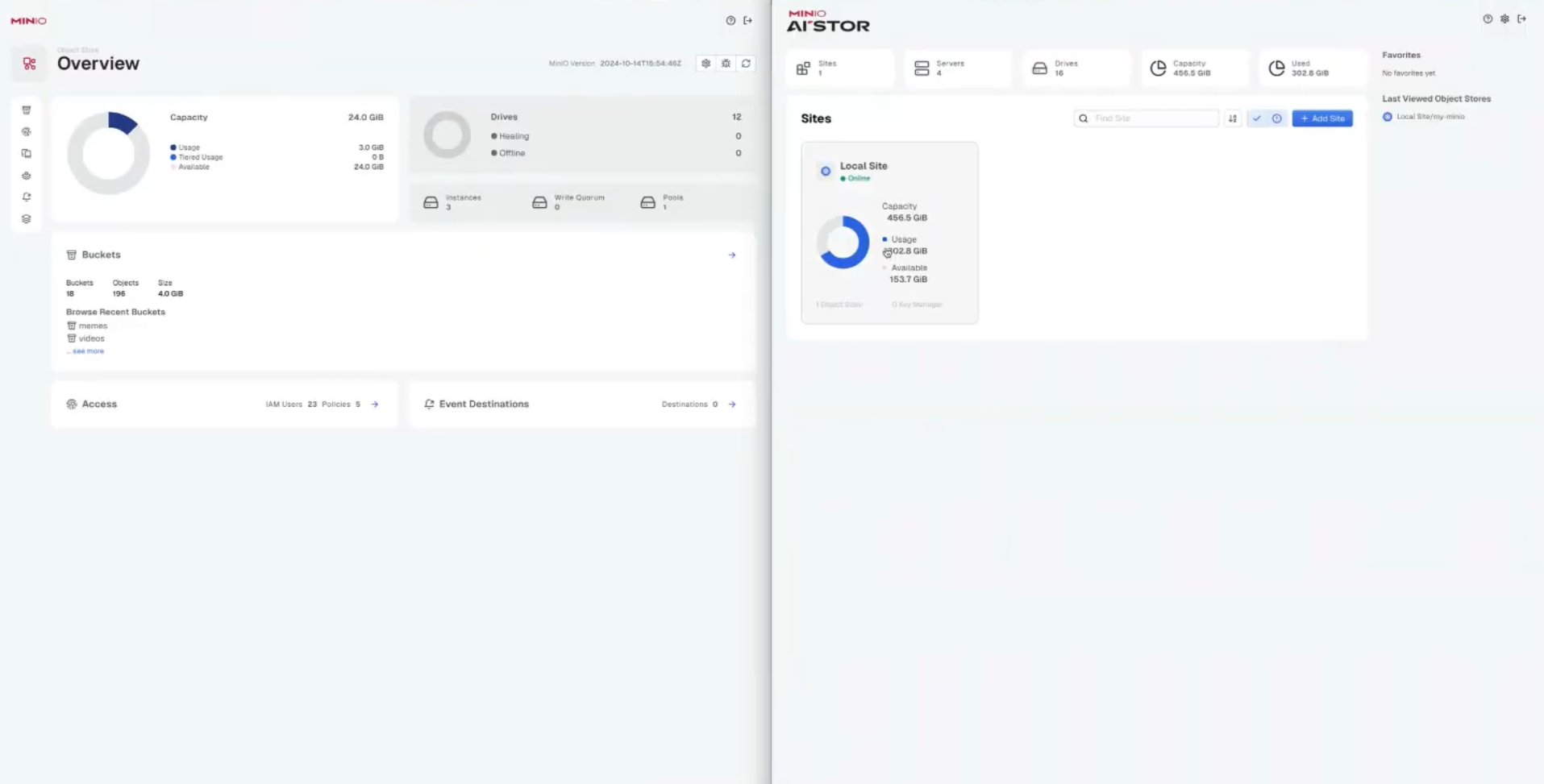

在日常办公中,有时会禁止内网中各个部门间的访问,例如:

①访客不能访问内网任何终端及服务器

②财务部门不能被其他部门访问

实验环境:华为Ensp模拟器

内网架构:三层网络

环境说明:三层交换机承载着网关的作用,并且建立地址池提供DHCP服务

如下网络拓扑图:财务部和人事部分为两个VLAN

实验要求:人事和财务部之间不能互访

三层核心交换机配置:(配置接口类型,配置网关地址,配置地址池)

sys

sys CORE_SW_01

stp enable

dhcp enable

vlan batch 10 20

port-group 1

group-member g0/0/1 g0/0/2

p l t

p t a v a

q

ip pool 10

network 192.168.10.0 mask 24

gateway-list 192.168.10.1

dns-list 223.5.5.5

ip pool 20

network 192.168.20.0 mask 24

gateway-list 192.168.20.1

dns-list 223.5.5.5

int vlanif 10

ip add 192.168.10.1 24

dhcp select global

int vlanif 20

ip add 192.168.20.1 24

dhcp select global

汇聚交换机配置:(配置接口类型)

汇聚交换机1:

sys

sys CONVERGENCE_SW_01

stp enable

dhcp enable

vlan 10

port-group 1

group-member g0/0/1 g0/0/2 g0/0/24

p l t

p t a v a

q

汇聚交换机2:

sys

sys CONVERGENCE_SW_02

stp enable

dhcp enable

vlan 20

port-group 1

group-member g0/0/1 g0/0/2 g0/0/24

p l t

p t a v a

q

接入交换机配置:(配置接口类型)

接入交换机1:

sys

sys ACCESS_SW_01

stp enable

dhcp enable

vlan 10

int g0/0/2

p l t

p t a v a

int e0/0/1

p l a

p d v 10

q

接入交换机2:

sys

sys ACCESS_SW_02

stp enable

dhcp enable

vlan 10

int g0/0/2

p l t

p t a v a

int e0/0/1

p l a

p d v 10

q

接入交换机3:

sys

sys ACCESS_SW_03

stp enable

dhcp enable

vlan 20

int g0/0/2

p l t

p t a v a

int e0/0/1

p l a

p d v 20

q

接入交换机4:

sys

sys ACCESS_SW_04

stp enable

dhcp enable

vlan 20

int g0/0/2

p l t

p t a v a

int e0/0/1

p l a

p d v 20

q

打开终端设备,开启DHCP

查看获取的ip(PC1和PC2在一个网段,PC5和PC6在一个网段)

PC1pingPC2(同一个VLAN之间可ping通)

PC1pingPC5(不同VLAN之间也可ping通)

禁止VLAN10与VLAN20间通讯

首先要声明一个阻断两个VLAN间访问的ACL

acl 3001

rule 5 deny ip source 192.168.10.1 0.0.0.255 destination 192.168.20.1 0.0.0.255

两种方法实现:(都是使用流策略的方式)

方法一:流量过滤

traffic-filter vlan 10 inbound acl 3001

方法二:流量策略

traffic classifier c1 operator or

if-match acl 3001

q

traffic behavior b1

deny

q

traffic policy deny_con

classifier c1 behavior b1

q

vlan 10

traffic-policy deny_con inbound

q

命令执行后,发现VLAN间无法ping通

结论:两个方法均能禁止VLAN间的通信

网友给的总结:traffic-filter主要侧重于流量的过滤,而traffic-policy则主要侧重于流量的优化和控制。