应急响应部分

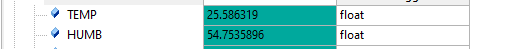

1、提交攻击者的IP地址

简单过一遍apache日志,less /var/log/apache2/access.log.1

很明显的可以发现大量的扫描流量,如下:

大量的并发连接,且访问资源均返回404,且UA不正常,从这里可以得到本题答案,攻击者IP地址为192.168.1.7

2、识别攻击者使用的操作系统

从上题得知攻击者IP地址,那么查看日志时可以进行过滤了

cat /var/log/apache2/access.log.1 | grep 192.168.1.7 | less

在扫描流量之前有一段来自攻击者的正常的访问流量,可得到本题答案,攻击者使用的操作系统为Linux x86_64

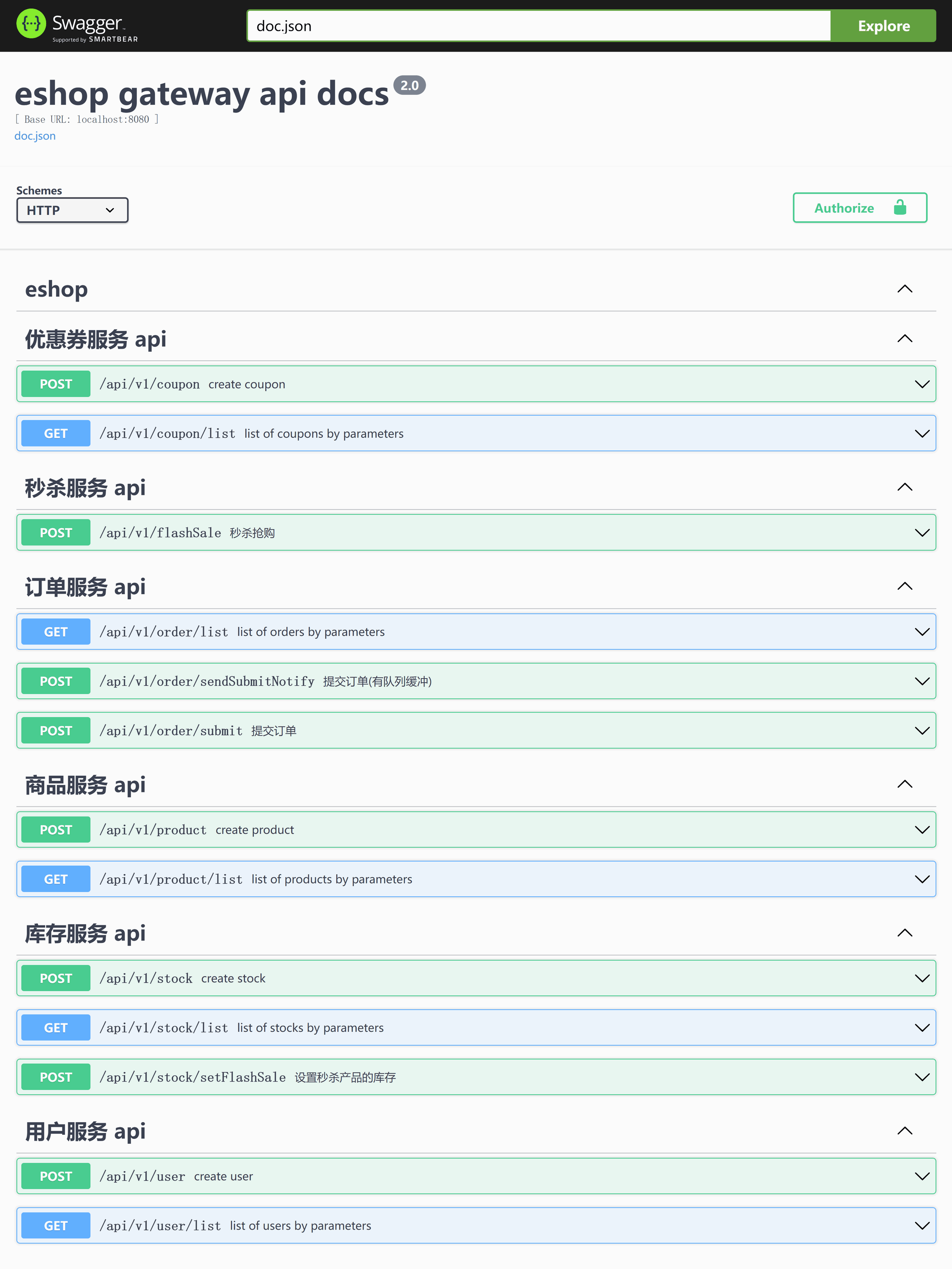

3、找出攻击者资产收集所使用的平台

同上,分析攻击者的日志,一般资产收集使用的平台会展示出你搜索的资产的链接,点击会跳转到目标链接,这时平台的地址会被带入到http头中的referer中,因此我们着重分析攻击者日志的referer,发现如下关键字:

php - Shodan Search

发现攻击者从shodan资产测绘平台的搜索结果跳转到当前服务器,于是得到本题答案:shodan.io(带有shodan等字眼均正确)

4、提交攻击者目录扫描所使用的工具名称

从第一题发现的大量扫描日志可以得到本题答案:

UA为DIRSEARCH,一款目录扫描工具,本题答案为:DIRSEARCH(大小写均正确)

5、提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

本题关键在于攻击成功,之前的扫描都不能算作攻击成功,只能算作试探。继续分析来自攻击者的日志记录:

发现两条不正常的日志,UA为python-requests,说明是python脚本,紧跟着就是一个webshell,执行了id和whoami命令,说明攻击成功的时间就是这两条python脚本访问的时间,简单观察可以看出执行了文件上传的操作(此处漏洞为phpmywind最近的RCE漏洞,漏洞编号:CNVD-2022-24937),因此本题答案:24/Apr/2022:15:25:53

6、找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

上一题已经发现攻击者通过漏洞上传的恶意后门文件,答案为:/var/www/html/data/avatar/1.php,查看下文件内容即可知道后门密码,不查看通过日志也能发现其接受GET参数,密码即为日志中的2022

7、找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

攻击者通过命令执行进行了反弹shell的操作:

并且在日志中暂时无法再发现其他的恶意后门了,猜测攻击者后续操作都是通过反弹shell进行的,因此直接在web路径下进行匹配webshell常用的关键字来进行检索:

grep -r -i "eval(\$_"

得到本题答案:/var/www/html/footer.php

8、识别系统中存在的恶意程序进程,提交进程名

查看进程,发现可疑进程:

lsof -p 931

查看定时任务:crontab -l

每次启动执行该脚本,可以确定为恶意程序,答案:prism

9、找到文件系统中的恶意程序文件并提交文件名(完整路径)

根据上一题可得答案:/root/.mal/prism