ALTER USER 'existing_user'@'localhost' IDENTIFIED BY 'new_password';

一 身份鉴别

MySQL数据库对于用户的标识和其它数据库有些不一样,不仅仅是用户名,而是username + host。MySQL从5.7以上开始,密码字段不是password,而是authentication_string。

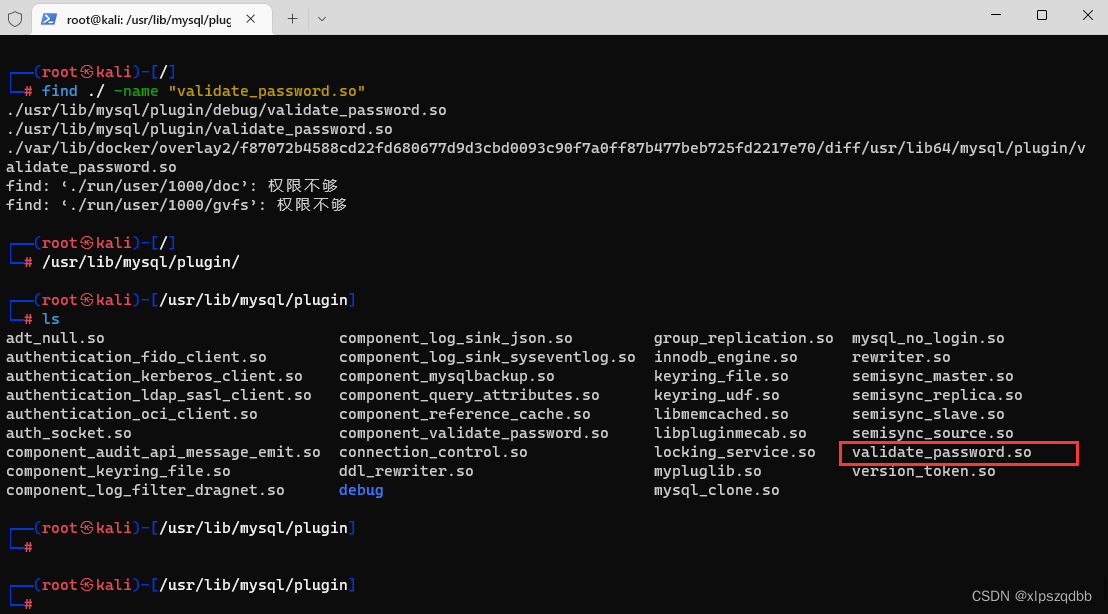

要满足密码复杂度必须在my.ini配置文件中安装plugin-load-add=validate_password.dll(Windows/Linux为plugin-load-add=validate_password.so)插件。

a) 应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

1.提示输入口令鉴别用户身份

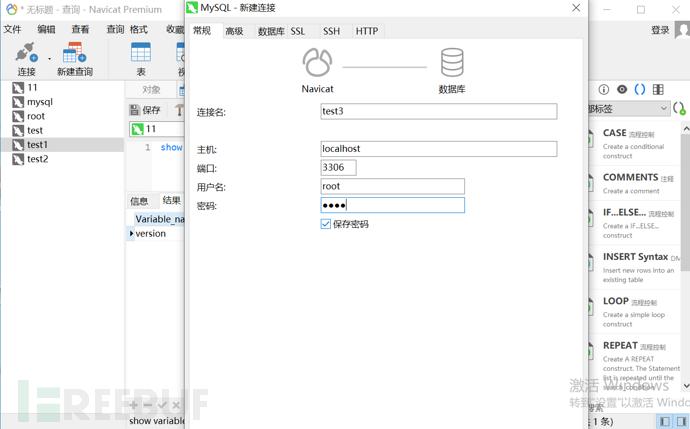

1)尝试登录数据库,**执行mysql -u root -p(linux下)查看是否提示输入口令鉴别用户身份。**此处直接使用navicat 进行管理。

2.查是否存在同名用户

结果输出用户列表,查者是否存在相同用户名。结果默认不存在同名用户。

查询是否在空口令用户:

或者

mysql 5.7以上识别第二条命令)通过查看不存在空口令用户。

4)执行如下语句查看用户口今复杂度相关配置:

默认情况下未配置,为空。

要满足密码复杂度必须在my.ini配置文件中安装plugin-load-add=validate_password.dll(Windows/Linux为plugin-load-add=validate_password.so)插件。

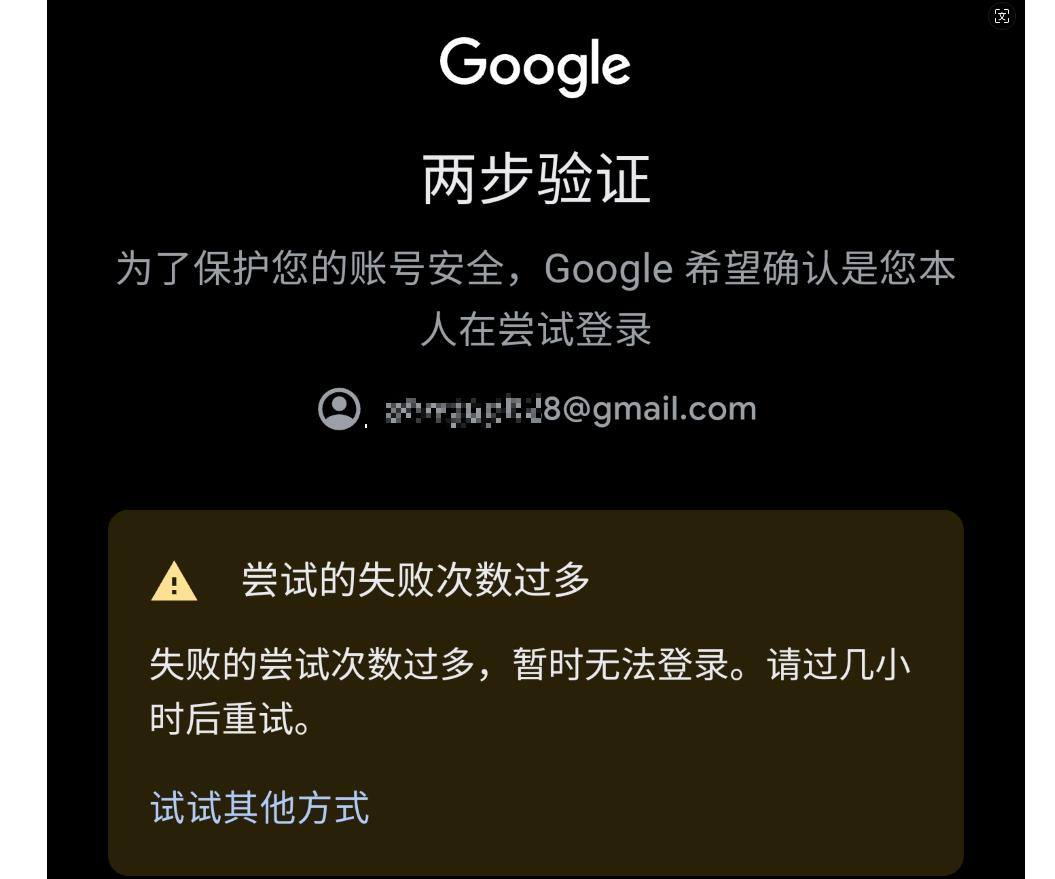

b) 应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

登录失败功能也需要mysql安装connection_control.dll或者connection_control.so插件才能实现

1)询问管理员是否采取其他手段配置数据库登录失败处理功能。

2)执行show variables like '%connection_control%';或核查my.cnf或者my.ini文件,应设置如下参数:

max_connect_errors=100

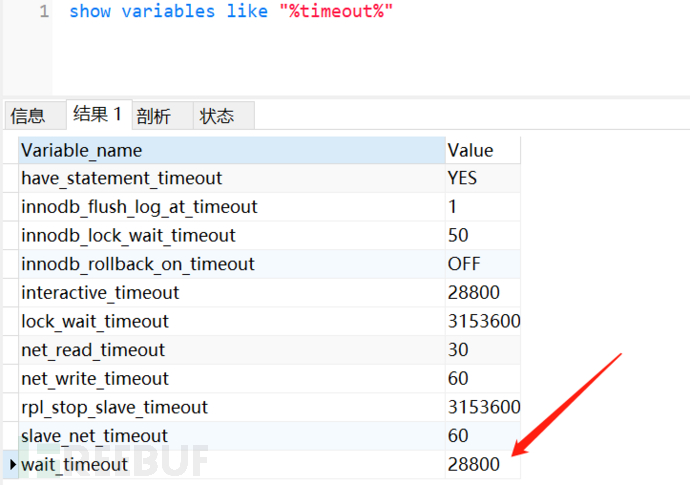

- show variables like ”%timeout%“,查看返回值。默认Wait_ timeout: 一个连接connection空闲超过8个小时(默认值28800秒),MySQL 就会自动断开这个连接。默认不符合,时间太长。

当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

1)是否采用加密等安全方式对系统进行远程管理

是否用户都是localhost,全为localhost则为本地管理。不适用。

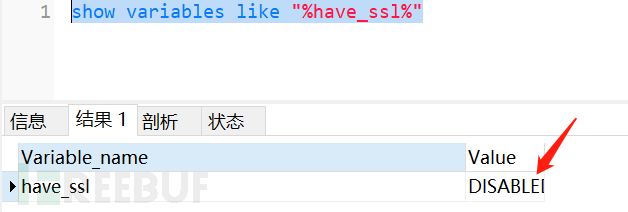

2)若存在远程管理,执行

者show variables like "%have_openssl%"

查看是否支持ssl的连接特性,若为disabled说明此功能没有激活,或执行\s查看是否启用SSL。

二、访问控制

a) 应对登录的用户分配账户

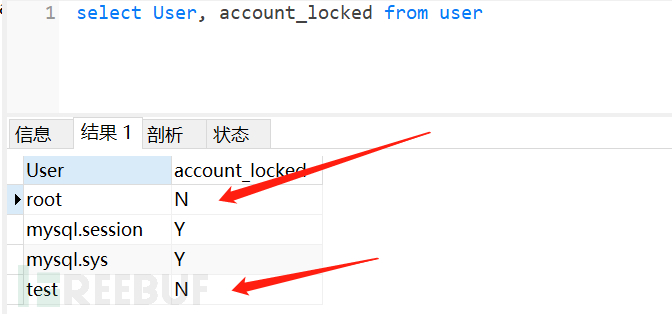

1)执行语句select user,host FROM mysql.user

输出结果结合访谈管理员是否存在网络管理员,安全管理员,系统管理员等多个账户,且分配了相应权限。

查看其他管理员用户账号的权限,是否只存在特定用户如root 用户存在权限分配的权限。其他普通用户如test用户应无Grant option 权限。

2.是否存在多余的、过期的账户,避免共享账户

3.应授予管理用户所需的最小权限,实现管理用户的权限分离

如除root外,任何用户不应该有mysql库user表的存取权限,禁止将fil、process、 super权限授予管理员以外的账户

2)查看用户权限表,并验证用户是否具有自身角色外的其他用户的权限。输入select \* from mysql.user where user="用户名"。

4.访问控制策略规定主体对客体的访问规则

select * from mysql.user -检查用户权限列

select * from mysql.db --检查数据库权限

select * from mysql.tables_priv 一检查用户表权限列

select * from mysql.columns_priv-检查列权限列管理员

三 安全审计

1.开启安全审计功能

是否已开启审计general_log为ON。输入:select * from general_log;得知具体内容

2访谈是否存在第三方插件。

对于生产环境中任务繁重的MySOL数据库,启用审计会引起服务器的高昂成本,因此建议采用第三方数据库审计产品收集审计记录。

3.应对审计记录进行保护,定期备份

四 入侵防范

1.管理终端进行限制

user表中的Host值不为本地主机时,应指定特定IP地址,不应为%;

host表中指定用户帐户允许登陆访问的主机;在非信任的客户端以数据库账户登录应被提示拒绝,从其他子网登录,应被拒绝

2.版本补丁情况

3.数据库定期漏扫