PER编码是用于将数据进行编码和压缩的二进制编码规则,通常用于网络通信和数据传输中。PER编码是一种用于将数据进行高效二进制编码的规则,通常与ASN.1语言一起使用,用于网络通信和数据传输,这种编码方式比较灵活高效。

- 高效的二进制编码,减小数据传输的开销,采用了一些策略最小化编码字节数,包括使用长度限制,可选择字段等

- 无歧义性,不同解码器都可以正确解析相同的编码数据,而不会产生歧义或错误

- 对数据结构的自适应编码,可以根据数据结构的内容和实际值的范围来自适应编码,较小的值通常可以使用更少的字节编码,提高了编码效率

在电力系统中,除PER编码还有哪些编码:

每种编码方式都有其自身的优点和适用场景。选择编码方式通常取决于具体的需求和应用场景。

- BER编码:BER编码是ASN.1数据表示中的一种编码方式,它是ASN.1编码规则的基础。与PER编码相比,BER编码生成的数据通常较大,不太紧凑,但它的解码速度较快,适用于对解码性能有较高要求的场景。

- DER编码:DER编码是BER编码的一种约束形式,通常用于数据的签名和加密等安全性要求较高的场景。DER编码生成的数据具有确定性,不受编码顺序的影响,因此适用于需要确保数据一致性和安全性的情况。

- CER编码:CER编码是ASN.1编码规则的一种变种,它通常用于具有固定规范结构的数据,可以降低编码和解码的复杂性。

IEC61850为什么选择PER编码:

- 紧凑性:PER编码生成的数据通常比BER编码更紧凑,可以减小数据传输的开销,适用于带宽受限的通信环境

- 高效性:PER编码和解码速度通常比DER更快,这在需要高效的数据传输和处理应用中非常有用,实时监测和控制系统

- 互操作性:由于PER编码是ASN.1的一种标准编码规则,不同设备和系统可以使用相同的ASN.1数据定义和PER编码规则进行通信

- 灵活性:PER可以自适应数据的特点,对于较小的值通常使用更少的字节来编码

总的来说,选择PER编码的主要原因是在电力系统和自动化领域,通常需要在带宽有限的通信网络中传输大量数据,而PER编码能够提供较高的编码效率和数据压缩。但在某些场景下,也可能选择其他编码方式,以满足特定的性能和安全需求。选择编码方式时,需要综合考虑数据大小、传输性能、安全性和互操作性等因素

ASN.1是什么:

当不同的计算机系统需要相互通信并交换数据时,它们使用一种特殊的语言来描述这些数据的结构和格式,就像使用一种共同的语言来进行对话一样。ASN.1(Abstract Syntax Notation One)就是这种特殊的语言。

ASN.1允许我们定义各种不同类型的数据,就像我们可以定义整数、文字、日期等不同类型的信息。然后,ASN.1确保无论哪种计算机系统或编程语言,它们都可以理解这些数据的结构和格式,因此可以在它们之间进行数据交换,而不会因为使用不同的计算机或程序而出现问题。

简而言之,ASN.1是一种帮助不同计算机系统和程序之间进行顺畅通信和数据交换的标准化语言,确保数据可以在各种环境中正确解释和使用。这有助于实现跨系统和跨平台的互操作性。

https://zhuanlan.zhihu.com/p/404620725

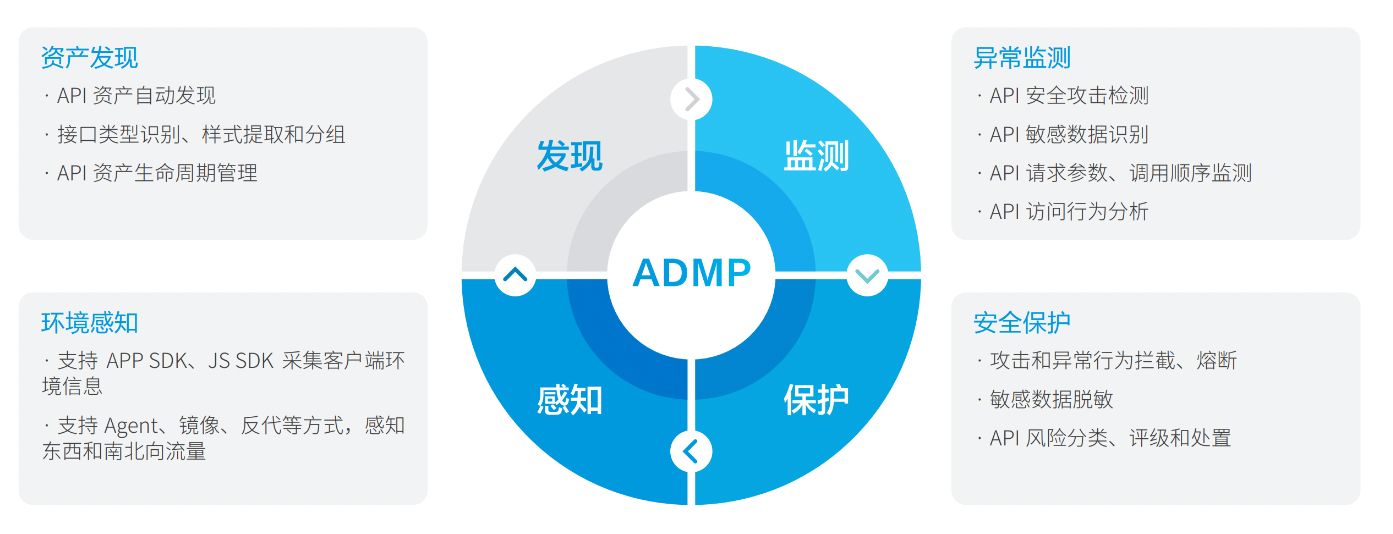

PER编码应用场景:

电信领域,特别是在电信协议中,减小通信开销

互联网协议

电力通信系统

无线通信

自动化和控制系统

PER与ASN.1的关系:

让我们来使用一个更简单的比喻来解释ASN.1和PER之间的关系:

假设ASN.1是一种语言,它允许我们描述各种不同类型的数据的结构,就像我们可以用自己的语言描述各种事物一样。例如,我们可以用ASN.1来描述一个人的基本信息,包括姓名、年龄、地址等。

但是,当我们想要将这些描述的信息传输给其他人时,我们需要一种方式来将这些信息编码成一串数字和字节,以便计算机能够理解和传输它们。这就是PER编码的作用。PER编码规则告诉我们如何将我们描述的人的信息翻译成一串数字和字节,以便它们可以在计算机之间传输,并且能够被正确地解码回来,就像我们可以将一本书的内容翻译成电脑可以理解的二进制代码一样。

所以,ASN.1是我们用来描述数据的语言,而PER是一种规则,告诉我们如何将这些描述转化成计算机可以处理的数据格式,以便进行网络通信和数据交换。它们一起工作,使得不同系统之间能够有效地交流和共享数据。