访问控制列表

访问控制列表(ACL)是访问控制项(Access Control Entry , ACE)的列表。安全对象的安全描述可以通过两种访问控制列表DACL和SACL进行。

DACL

DACL 是由一条条的访问控制项(ACE)条目构成的,每条ACE定义了哪些用户或组对该对象拥有怎样的访问权限。DACL 中的每个 ACE 可以看作配置的一条访问策略,每个 ACE 指定了一组访问权限,并包含一个 SID。该 SID 标识了允许或拒绝访问该安全对象的安全主体。

为了描述简洁,可以把一条 ACE 归纳为如下4方面:①谁对这个安全对象拥有权限;② 拥有什么权限;③ 这个权限是允许还是拒绝;④ 这个权限能不能被继承。

当安全主体访问该安全对象时,Windows会检查安全主体的 SID和安全对象 DACL中的 ACE 配置策略,根据找到的 ACE 配置策略对安全主体的访问行为允许或拒绝。如果该安全对象没有设置 DACL,那么系统默认允许所有访问操作;如果安全对象配置了DACI 但是没有配置 ACE 条目,那么系统将拒绝所有访问操作;如果系统配置了 DACL和 ACE,那么系统将按顺序读取 ACE,直到找到一个或多个允许或拒绝安全对象访问行

为的 ACE。

举例说明:讲解ACL判断用户的访问权限的过程。

安全主体 PrincipalA: SID=110, GroupSID=120, GroupSID=130

安全主体 PrincipalB: SID=210,GroupSID=220,GroupSID=230

安全主体 PrincipalC:SID=310,GroupSID=320,GroupSID=330.

安全对象 ObjectD:ACE1,拒绝 SID=210 的对象访问; ACE2,允许 SID=110 和 SID=220 的对象访问。

这三个主体都想访问ObjectD,但并不是都可以访问。

- 当 PrincipalA 访问安全对象D时:检查A的用户/用户组的 SID与ObjectD 的 ACE配置策略,首先判断 ACE1,此时没匹配上;然后判断 ACE2,此时可以匹配上,则允许PrincipalA 对 ObjectD 进行访问。

- 当 PrincipalB 访问 ObjectD 时:检查 PrincipalB 的用户/用户组的 SID 与 ObjectD的 ACE 配置策略,首先判断 ACE1,此时可以匹配上,则直接拒绝 PrincipalB 的访问。

- 当 PrincipalC 访间 ObiectD 时:检査 PrincipalC 的用户/用户组的 SID 与 ObiectD的 ACE 配置策略,若两条 ACE 都没有匹配上,则直接拒绝 PrincipalB 的访问。

SACL

SACL(System Access ControlList,系统访问控制列表)是安全主体对安全对象的访问行为的审计策略。SACI 也由一条一条的 ACE 条目构成,每条 ACE 定义了对哪些安全主体的哪些访问行为进行日志记录,如对指定用户的访问成功、失败行为进行审计记录日志。安全主体的访问行为满足这条 ACE 时就会被记录。

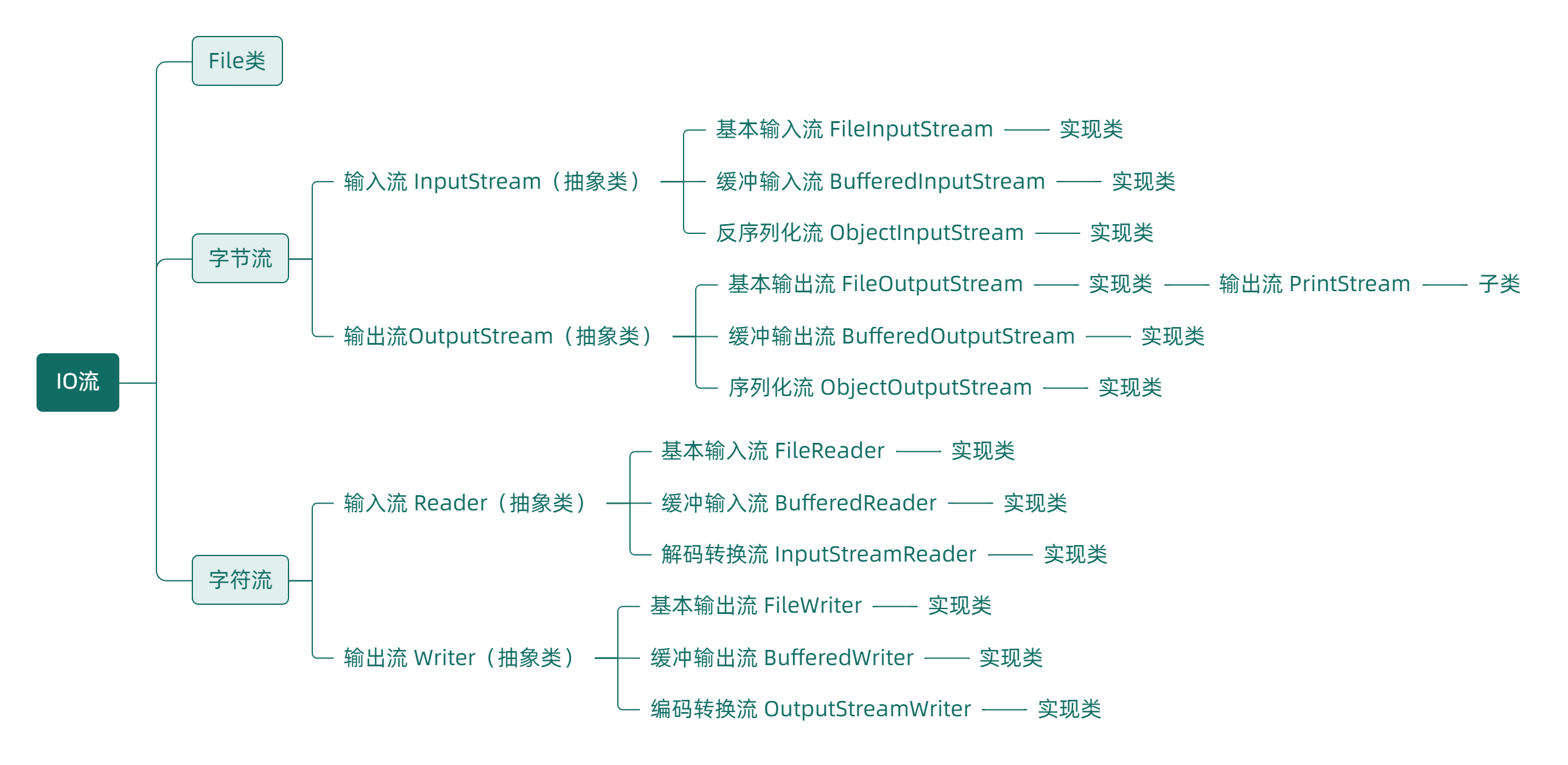

查看与修改访问控制列表(icacls)

icacls 是一种命令行工具,使用 icacls 命令可以查看或修改指定文件上的访问控制列表(ACL),并将存储的 DACL 应用于指定目录中的文件。

icacls "文件名或目录名" [/grant 用户名:权限] [/deny 用户名:权限] [/remove 用户名] [/save 文件名] [/restore 文件名] [/setowner 用户名] [/T] [/C] [/L] [/Q]

<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">文件名或目录名</font>:指定要修改权限的文件或目录的路径。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/grant 用户名:权限</font>:为用户或组授予指定的权限。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/deny 用户名:权限</font>:拒绝用户或组访问指定的权限。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/remove 用户名</font>:从ACL中删除用户或组的所有条目。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/save 文件名</font>:将ACL保存到指定的文件中,供将来恢复使用。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/restore 文件名</font>:从保存的文件中恢复ACL。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/setowner 用户名</font>:更改文件或目录的所有者。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/T</font>:递归地处理所有指定目录及其子目录中的文件。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/C</font>:在出现错误时继续执行操作。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/L</font>:对符号链接本身进行操作,而不是对链接指向的目标进行操作。<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">/Q</font>:以安静模式运行,不显示成功消息。

可授予的权限

<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">F</font>:完全控制<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">M</font>:修改<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">RX</font>:读取和执行<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">R</font>:只读<font style="color:rgb(192, 52, 29);background-color:rgb(251, 229, 225);">W</font>:只写

icacls C:\Users\Administrator\Desktop\test

查看指定文件的ACL。

① 在“()”中以“,”分隔的特定权限列表:DE,删除;RC,读取控制;WDAC,写入DAC;WO,写入所有者;S,同步;AS,访问系统安全性;MA,允许的最大值;GR,一般性读取;GW,一般性写入;GE,一般性执行;GA,全为一般性;RD,读取数据/列出目录;WD,写入数据/添加文件;AD,附加数据/添加子目录;REA,读取扩展属性;WEA,写入扩展属性;X,执行/遍历;DC,删除子项;RA,读取属性;WA,写入属性。

② 继承权限可以优先于每种格式,但只应用于目录:OI,对象继承;CI,容器继承,IO,仅继承;NP,不传播继承;I,从父容器继承的权限

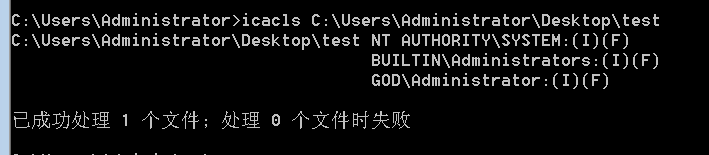

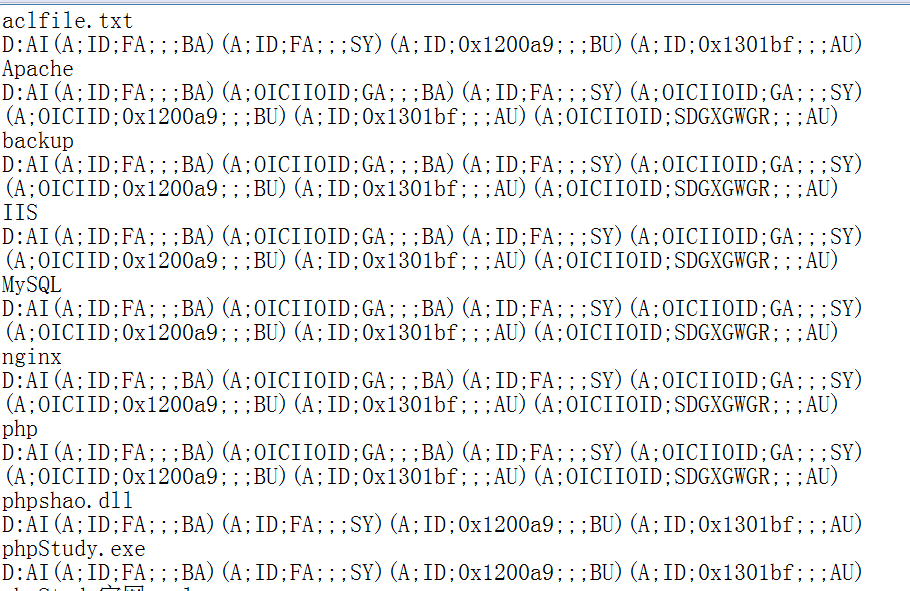

icacls "C:\phpStudy\*" /save C:\phpStudy\aclfile.txt

将指定目录及子目录下所有文件的 ACL 备份到 aclfile.txt。

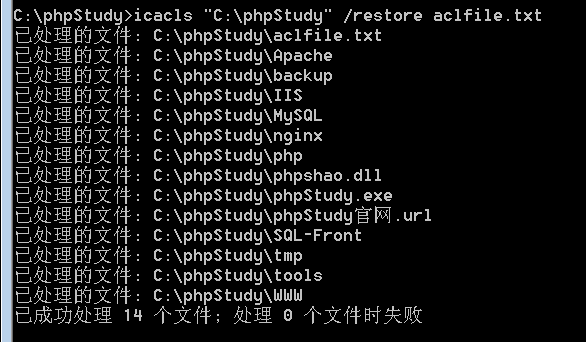

icacls "C:\phpStudy" /restore aclfile.txt

将 aclfile…txt内所有备份的文件 ACL 还原到指定目录及其子目录.

给用户Hacker添加指定文件或目录(及其子目录)的完全访问权限。

icacls C:\Users\Administrator\Desktop\test /grant Hacker:(OI)(CI)(F)/t

其中,“OI”代表对象继承,“CI”代表容器继承,“F”代表完全访问执行以下命令,删除用户Hacker对指定文件或目录(及其子目录)的完全访问权限。

icacls C:\Users\Administrator\Desktop\test /remove Hacker /t

组策略

组策略对象

组策略对象(Group Policy Object,GPO)即组策略设置的集合,其中包含应用于特定用户或计算机的策略信息和具体配置。在设置组策略时,只需将组策略对象链接到指定的站点、域和组织单位,其中的策略值便会应用到该站点、域和组织单位的所有用户和计算机。

组策略对象由组策略容器(Group Policy Container,GPC)和组策略模板(Group Policy Container,GPT)两个组件组成,在Windows中分别存储在域控制器的不同位置上。其中,组策略容器存储在活动目录的域分区,组策略模板被存放在域控制器的如下文件夹中:%SYSTEMROOT%\SYSVOL\sysvol\域名\Policies。

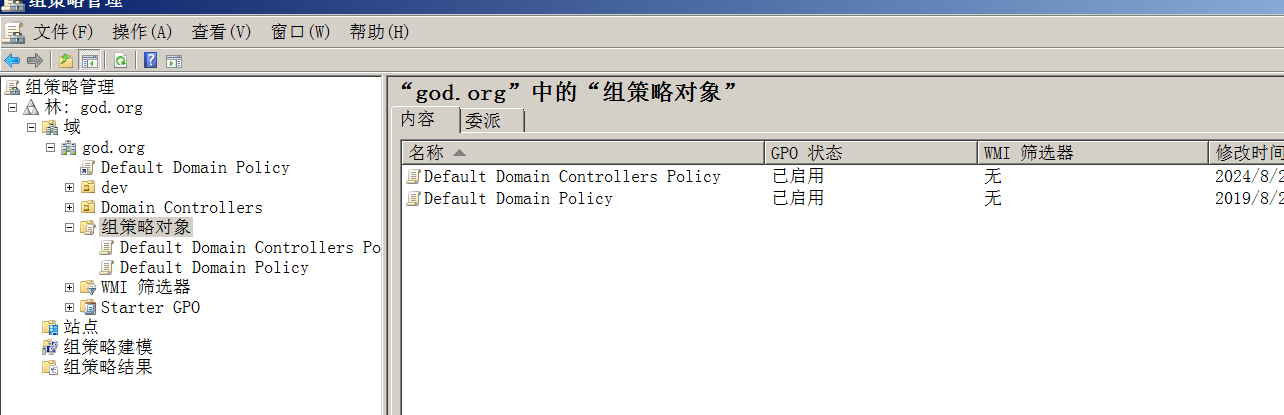

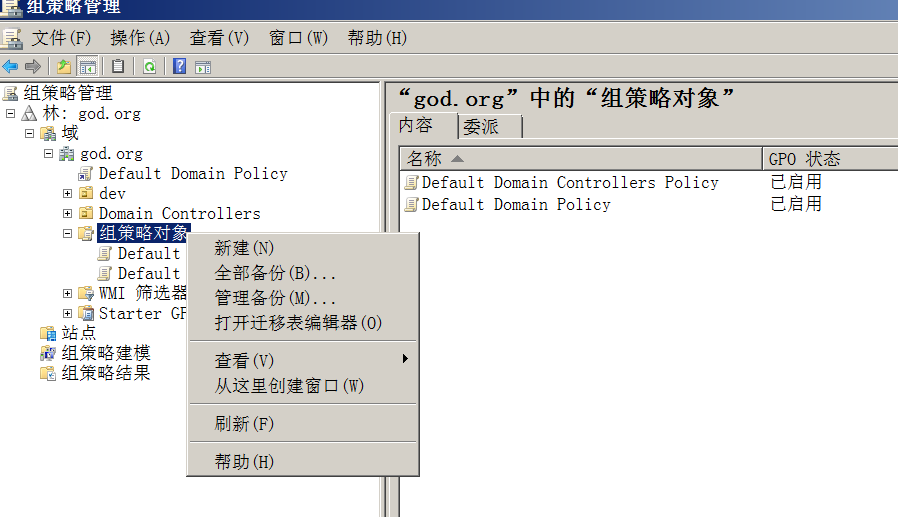

可以使用组策略管理来查看和编辑每个GPO的设置,如下所示,可以看到两个默认组策略对象Default Domain Policy和Default Domain Controller Policy,它们在域控制器被建立时自动创建。

Default Domain Policy默认组策略对象

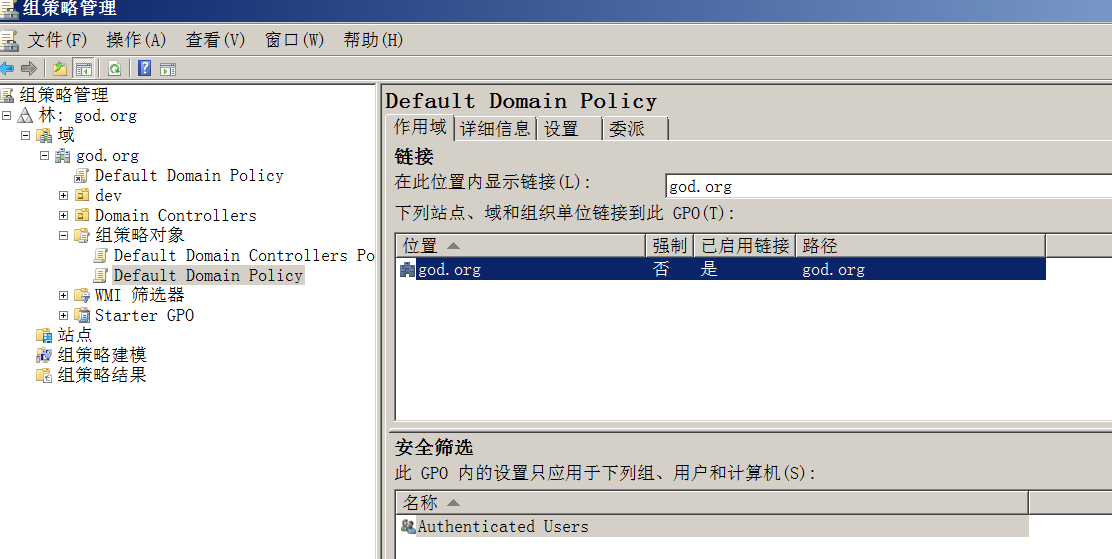

Default Domain Policy应用到其所在域的所有用户和计算机。例如在图1-7-2中,右侧的作用域中的这条组策略链接到了整个god.org域。

右击这条组策略,在弹出的快捷菜单中选择“保存报告”命令,就可以保存整个组策略的内容,保存类型可以为HTML。

Default Domain Controllers Policy默认组策略对象

Default Domain Controllers Policy应用到Domain Controllers中所有的用户和计算机。

1.组策略容器

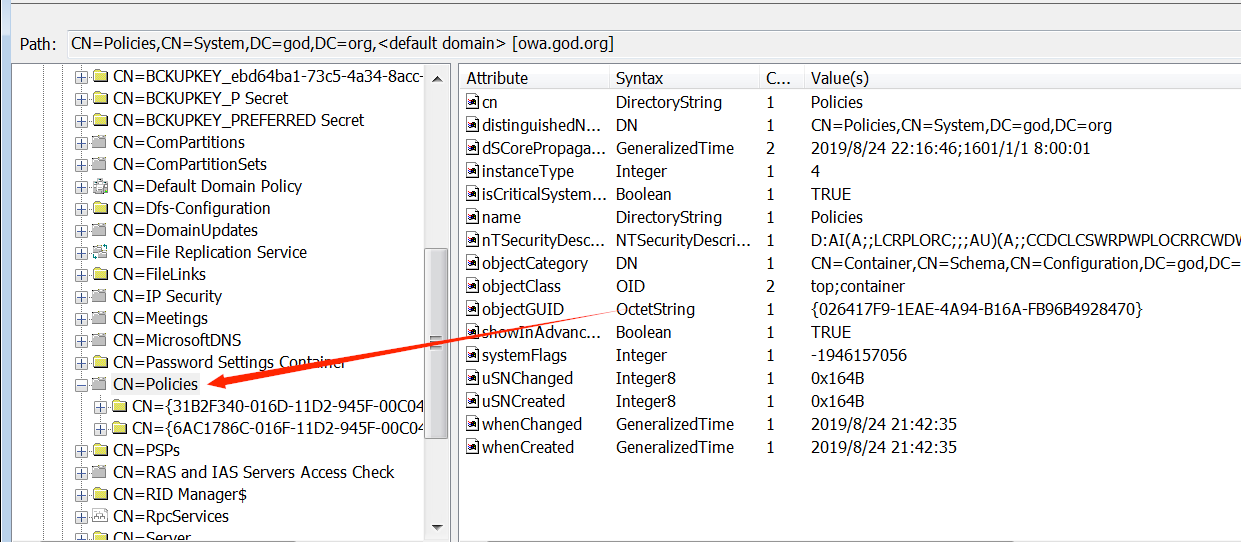

组策略容器(GPC)中记录着该组策略对象的策略名称、标识组策略的GUD、组策略链接到的作用域、组策略模板的路径、组策略的版本信息等各种元数据。组策略容器存储在活动目录的域分区,例如:

CN=Policies,CN=System,DC=god,DC=org

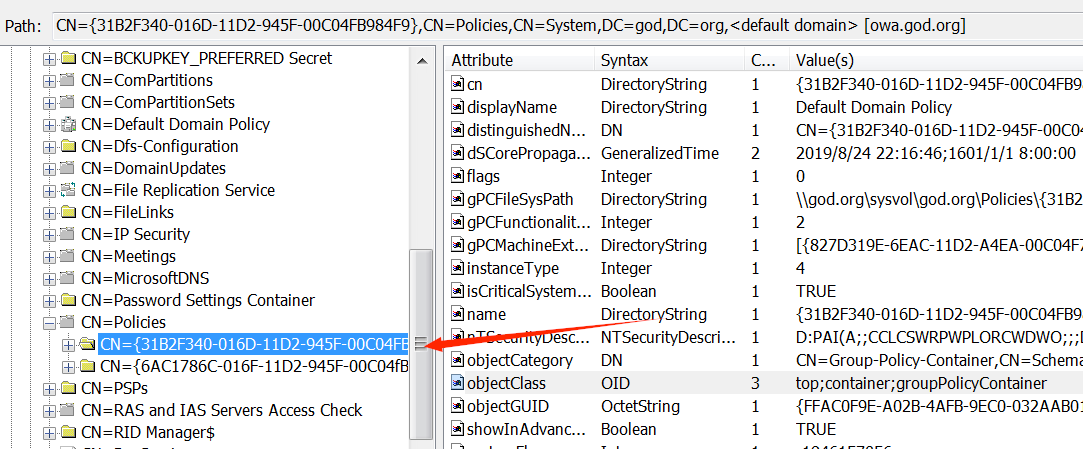

图中可以看到两个GUID标识的两个默认组策略对象。选中一个右侧可以看到该对象的所有属性。

其中,displayName属性为组策略的名称,该组策略名为Default Domain Policy。gPCFileSysPath属性为组策略模板存放的路径。

\\god.org\sysvol\god.org\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}

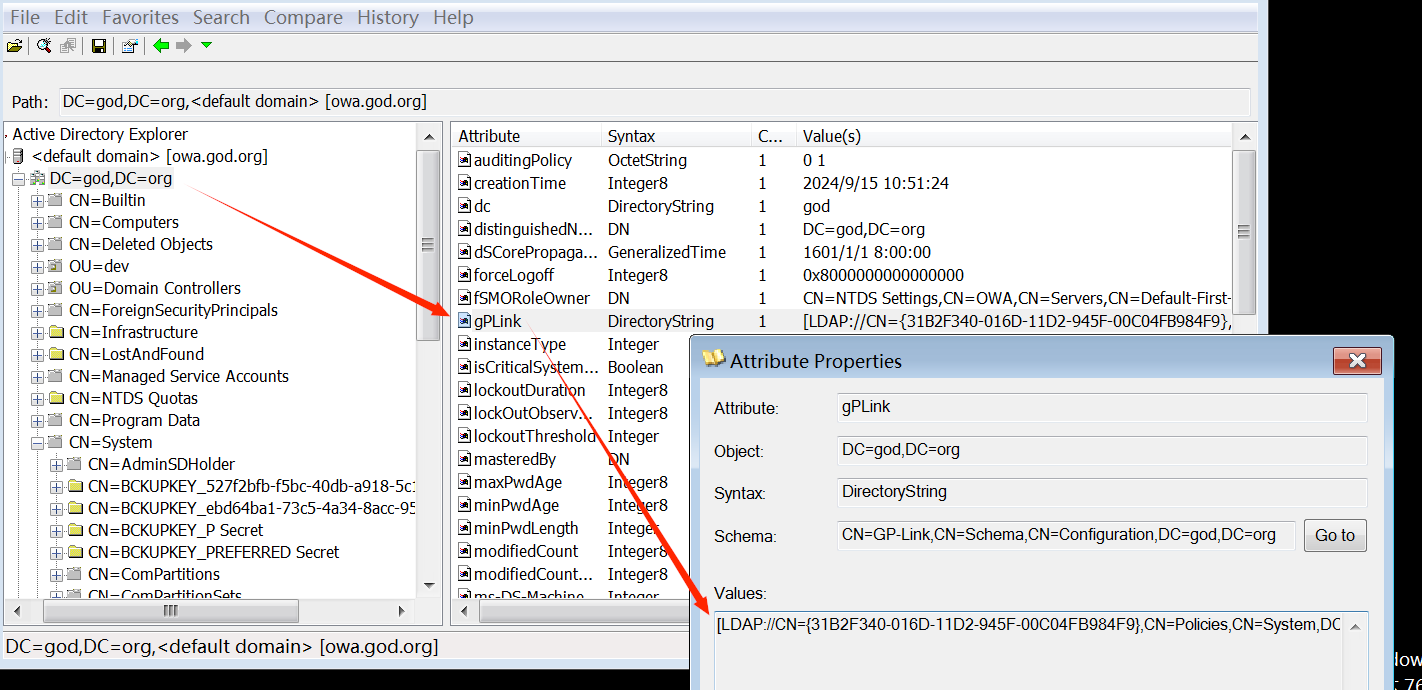

当域中某对象应用某组策略时,该对象的gPLink属性值将指向这条组策略的完整DN。如下图所示,域分区“DC=god,DC=org”应用了Default Domain Policy组策略

所以该组织单位的gPLink属性值指向了Default Domain Policy组策略的完整DN。

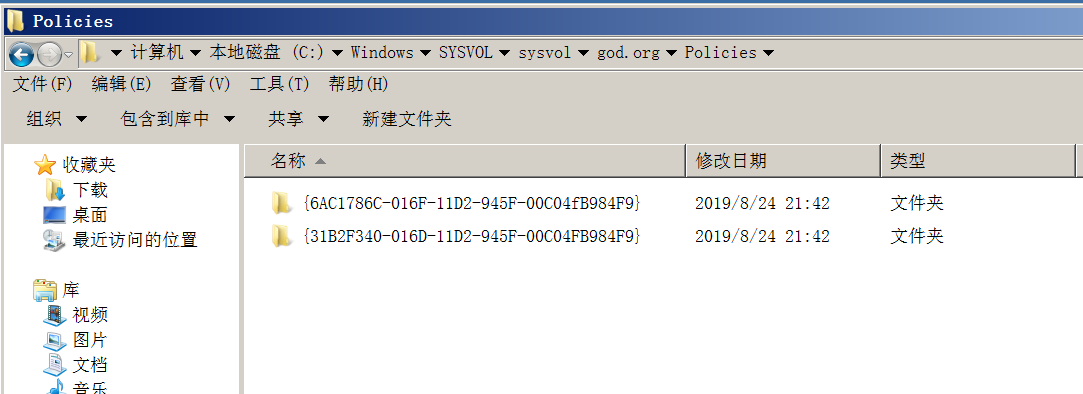

组策略模版

组策略模板(GPT)存储该组策略实际的配置数据,被存放在域控制器的共享目录%SYSTEMROOT%SYSVOL sysvol八域名Policies下以GUID命名的文件夹中。

以GUID标识的各组策略配置目录中包含以下内容。

MACHINE:该文件夹包含一些针对该组策略的整个作用域中计算机的具体配置。

USER:该文件夹包含一些针对该组策略的整个作用域中用户的具体配置。

GPT.INI:该文件包含一些关于该组策略的策略名称、版本信息等配置信息。

组策略的创建

下面创建一个新的组策略,并将其应用于预先创建的一个组织单位“科研中心”。首先在域控制器上打开组策略管理,右击“组策略对象”,在弹出的快捷莱单中选择“新建”命令。

新建之后组策略并不会链接到任何作用域,可以手动将其链接到域中指定的站点、域和组织单位。选中预先创建的一个组织单位并单击右键,在弹出的快捷菜单中选择“链接现有GP0”命令,在出现的对话框中选中新建的组策略,单击“确定”按钮即可。

组策略配置完成后,这些配置的值不会立刻被应用到作用域中的用户或计算机,可以通过执行“gpupdate/force”命令来将组策略生效。组策略生效后,用户再次修改密码,若密码长度低于7,则会提示“密码不满足密码策略的要求。

windows7加入域中

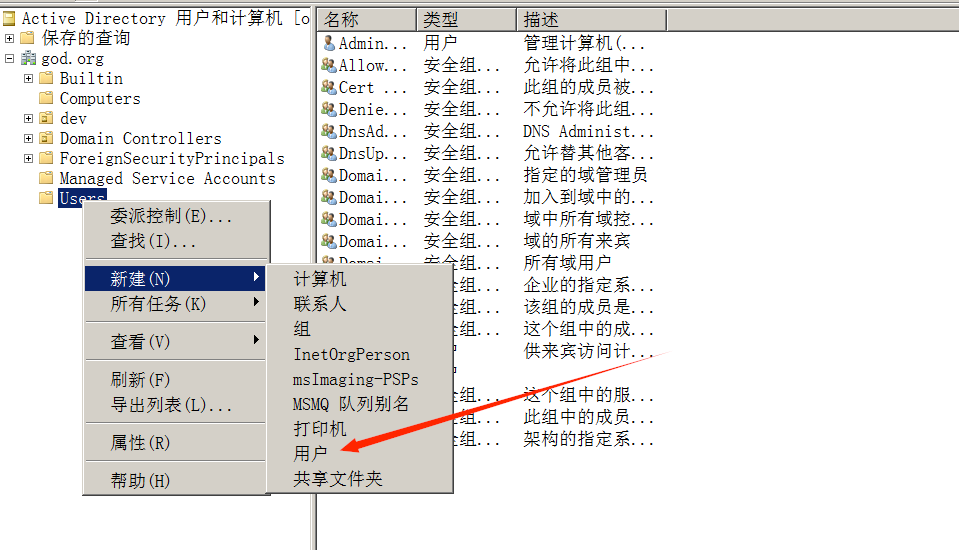

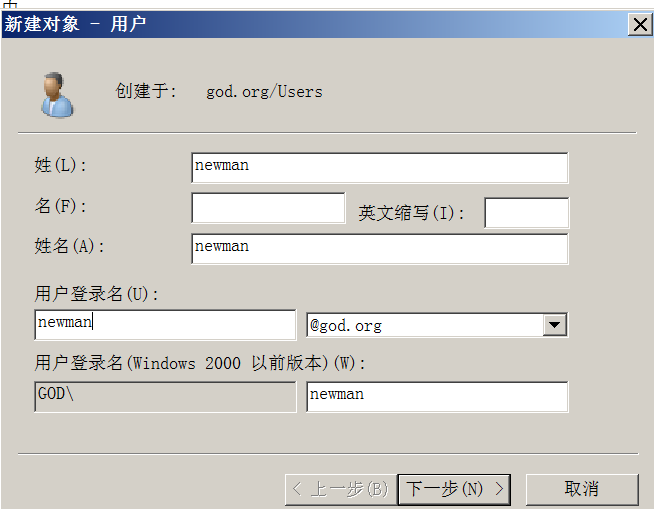

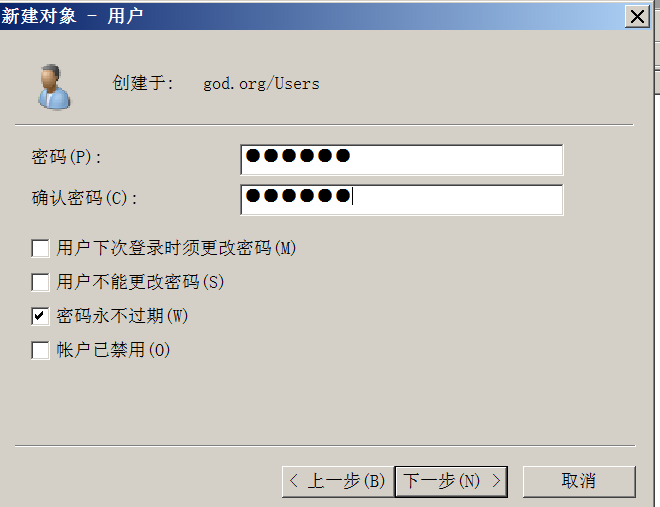

为了能让加入域中的Windows7用户正常登录需要为它们创建域用户,需要在Windows Server中打开“Active Directory 用户和计算机"。选中"User"目录并单击右键,利用弹出的快捷菜单命令新建一个新用户。并设置密码永不过期。

![[Excel VBA]如何使用VBA按行拆分Excel工作表](https://i-blog.csdnimg.cn/direct/16be55135b9b4ca5834d6a9d2cdf5589.png)