Windows Server 通过建立账户(包括用户账户和组账户)并赋予账户合适的权限,保证使用网络和计算机资源的合法性,以确保数据访问、存储和交换服从安全需要。

如果是单纯的工作组模式的网络,需要使用“计算机管理”工具来管理本地用户和组;如果是域模式的网络,则需要通过“Active Directory管理中心”和“Active Directory用户和计算机”工具管理整个域环境中的用户和组。

1、域用户账户

域系统管理员需要为每一个域用户分别建立一个用户账户,让他们可以利用这个账户来登录域、访问网络上的资源。域系统管理员同时需要了解如何有效利用组,以便高效地管理资源的访问。

域系统管理员可以利用“Active Directory管理中心”或“Active Directory用户和计算机”控制台来建立与管理域用户账户。当用户利用域用户账户登录域后,便可以直接连接域内的所有成员计算机,访问有权访问的资源。换句话说,域用户在一台域成员计算机上成功登录后,要连接域内的其他成员计算机时,并不需要再登录到被访问的计算机,这个功能称为单点登录。

本地用户账户并不具备单点登录的功能,也就是说,利用本地用户账户登录后,再连接其他计算机时,需要再次登录到被访问的计算机。

在服务器升级为域控制器之前位于其本地安全数据库内的本地账户,会在升级为域控制器后被转移到AD DS数据库内,并且是被放置到Users容器内的,可以通过Active Directory管理中心来查看原本地账户的变化情况(可先单击下面的树视图,图中用圆圈标注)。

Active Directory管理中心-树视图:

同时这台服务器的计算机账户会被放置到图中的组织单位(Domain Controllers)内。其他加入域的计算机账户默认会被放置到图中的容器(Computers)内。

升级为域控制器后,也可以通过Active Directory用户和计算机来查看本地账户的变化情况,如下图所示。

Active Directory用户和计算机:

只有在建立域内的第1台域控制器时,该服务器原来的本地账户才会被转移到AD DS数据库内,其他域控制器原有的本机账户并不会被转移到AD DS数据库内,而是被删除。

2、规划新的用户账户

Windows Server 2016支持两种用户账户:域账户和本地账户。域账户可以登录到域上,并获得访问该网络的权限;本地账户则只能登录到一台特定的计算机上,并访问其资源。

遵循以下规则和约定可以简化账户创建后的管理工作。

1. 命名约定

账户名必须唯一:本地账户在本地计算机上必须是唯一的。

账户名不能包含以下字符:*、;、?、/、\、[、]、:、|、=、,、+、<、>、"。

账户名最长不能超过20个字符。

2. 密码原则

一定要给Administrator账户指定一个密码,以防止他人随便使用该账户。

确定是管理员还是用户拥有密码的控制权。用户可以给每个用户账户指定一个唯一的密码,并防止其他用户对其进行更改,也可以允许用户在第一次登录时输入自己的密码。一般情况下,用户应可以控制自己的密码。

密码不能设置得太简单,不能让他人随意猜出。

密码最多可由128个字符组成,推荐最小长度为8个字符。

密码应由大小写字母、数字以及合法的非字母数字的字符混合组成,如“P@$$word”。

3、本地用户账户

本地用户账户仅允许用户登录并访问创建该账户的计算机。当创建本地用户账户时,Windows Server 2016仅在%Systemroot%\system32\config 文件夹下的安全账号管理器(Security Account Manager,SAM)数据库中创建该账户,如C:\Windows\system32\config\sam。

Windows Server 2016默认只有Administrator账户和Guest账户。Administrator账户可以执行计算机管理的所有操作;而Guest账户是为临时访问用户设置的,默认是禁用的。

Windows Server 2016为每个账户提供了名称,如Administrator、Guest等,这些名称是为了方便用户记忆、输入和使用的。在本地计算机中的用户账户是不允许相同的。而系统内部则使用安全标识符(Security Identifiers,SID)来识别用户身份,每个用户账户都对应一个唯一的安全标识符,这个安全标识符在用户创建时由系统自动产生。系统指派权力、授予资源访问权限等都需要使用安全标识符。当删除一个用户账户后,重新创建名称相同的账户并不能获得先前账户的权力。用户登录后,可以在命令提示符状态下输入“whoami /logonid”命令查询当前用户账户的安全标识符。

4、本地组

对用户进行分组管理可以更加有效并且灵活地分配设置权限,以方便管理员对 Windows Server 2016进行具体的管理。如果Windows Server 2016计算机被安装为成员服务器(而不是域控制器),将自动创建一些本地组。如果将特定角色添加到计算机,还将创建额外的组,用户可以执行与该组角色相对应的任务。例如,如果计算机被配置成DHCP服务器,将创建管理和使用DHCP服务的本地组。

可以在“服务器管理器”→“工具”→“计算机管理”→“本地用户和组”→“组”文件夹中查看默认组。常用的默认组包括以下几种:Administrators、Backup Operators、Guests、ower Users、Print Operators、Remote Desktop Users、Users。

除了上述默认组以及管理员自己创建的组外,系统中还有一些特殊身份的组:Anonymous Logon、Everyone、Network、Interactive。

5、创建组织单位与域用户账户

可以将用户账户创建到任何一个容器或组织单位内。下面先创建名称为“网络部”的组织单位,然后在其内建立域用户账户Rose、Jhon、Mike、Bob、Alice。

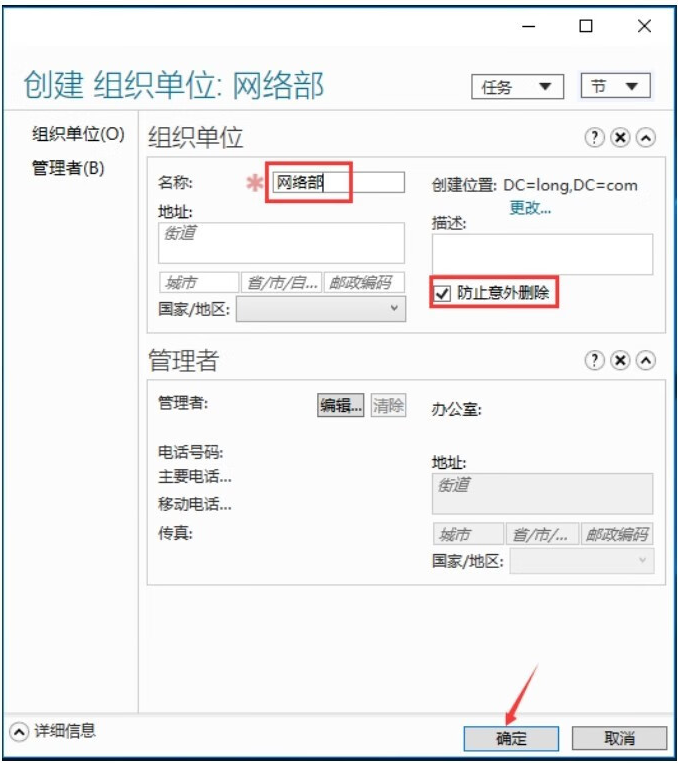

创建组织单位“网络部”的方法为:选择“服务器管理器”→“工具”→“Active Directory管理中心”命令(或Active Directory用户和计算机),打开“Active Directory管理中心”窗口,用鼠标右键单击“域名”选项,在弹出的快捷菜单中选择“新建”→“组织单位”命令,打开下图所示的“创建 组织单位:网络部”对话框,输入组织单位名称“网络部”,然后单击“确定”按钮。

“创建-组织单位:网络部”对话框:

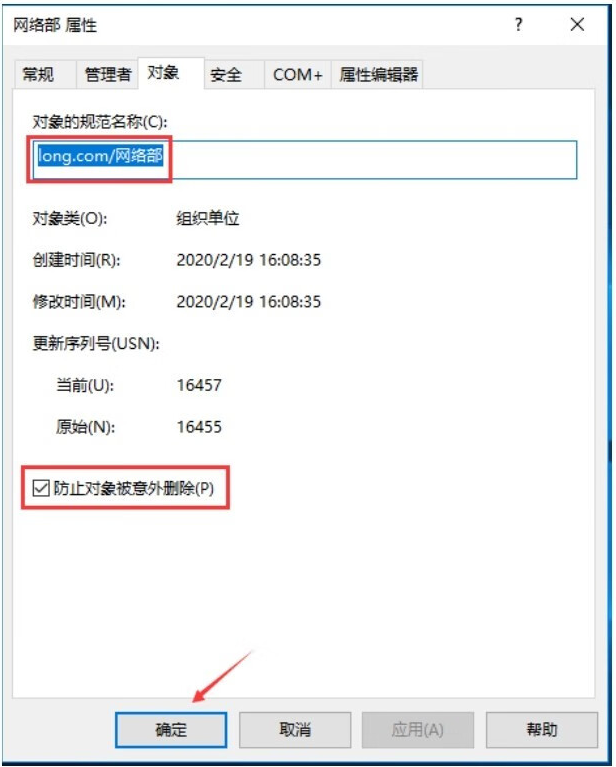

注意:图中默认已经勾选了“防止意外删除”复选框,因此无法将此组织单位删除,除非取消勾选此复选框。若是使用Active Directory用户和计算机,则选择“查看”→“高级功能”命令,选中此组织单位并单击鼠标右键,在弹出的快捷菜单中选择“属性”命令,取消勾选“对象”选项卡下的“防止对象被意外删除”复选框,如下图所示。

“对象”选项卡:

在组织单位“网络部”内建立用户账户 Jhon 的方法为:选中组织单位“网络部”并单击鼠标右键,在弹出的快捷菜单中选择“新建用户”命令,如下图所示。

注意:域用户的密码默认需要至少7个字符,且不可以包含用户账户名称(指用户SamAccountName)或全名,至少要包含A~Z、a~z、0~9、非字母数字(如!、$、≠、%)4组字符中的3组。例如,P@ssw0rd 是有效的密码,而ABCDEF是无效的密码。若要修改此默认值,请参考后面相关内容的介绍。依此类推,在该组织单位内创建Rose、Mike、Bob、Alice 4个账户(如果Mike账户已经存在,请将其移动到“网络部”组织单位)。

6、用户登录账户

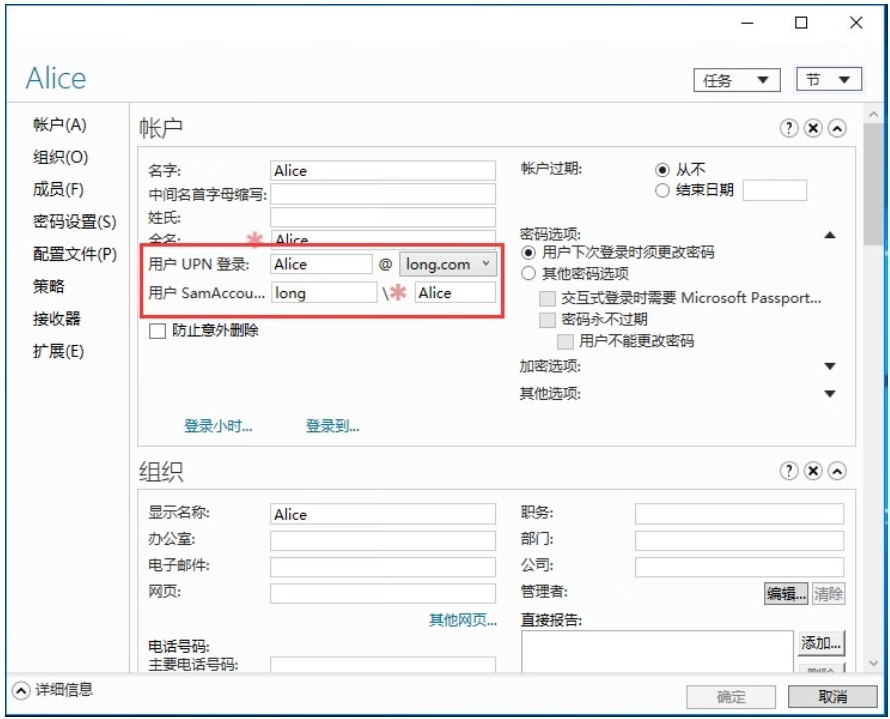

域用户可以在域成员计算机上(域控制器除外)利用两种账户来登录域,它们分别是下图中的用户UPN登录与用户SamAccountName登录。一般的域用户默认是无法在域控制器上登录的(Alice用户是在“Active Directory管理中心”控制台打开的)。

Alice域账户属性:

- 用户 UPN 登录

UPN(User Principal Name)的格式与电子邮件账户相同,例如, Alice@long.com这个名称只能在隶属于域的计算机上登录域时使用,如图所示。

用户UPN登录:

在整个林内,这个名称必须是唯一的。

注意:请在MS1成员服务器上登录域,默认一般的域用户不能在域控制器上进行本地登录,除非赋予其“允许本地登录”权限。

UPN并不会随着账户被移动到其他域而改变,例如,用户Alice的用户账户位于long.com域内,其默认的UPN为Alice@long.com,之后即使此账户被移动到林中的另一个域内,如smile.com域,其UPN仍然是Alice@long.com,并没有被改变,因此Alice仍然可以继续使用原来的UPN登录。

- 用户SamAccountName登录

long\Alice是旧格式的登录账户。Windows Server 2000之前版本的旧客户端需要使用这种格式的名称来登录域。在隶属于域的 Windows Server 2000(含)之后的计算机上也可以采用这种名称来登录域,如图所示。

用户SamAccountName登录:

在同一个域内,这个名称必须是唯一的。

在“Active Directory用户和计算机”控制台中,上述用户使用UPN登录时,用户登录名称表示为 Alice@long.com;上述用户使用 SamAccountName 登录时用户登录名称(Windows 2000之前的版本)表示为long\Alice。

7、创建UPN的后缀

用户账户的UPN后缀默认是账户所在域的域名。例如,用户账户被建立在 long.com域内,则其UPN后缀为long.com。

在下面这些情况下,用户可能希望能够改用其他替代后缀:

- 因UPN的格式与电子邮件账户相同,故用户可能希望其UPN可以与电子邮件账户相同,以便让其无论是登录域还是收发电子邮件,都可使用一致的名称。

- 若域树状目录内有多层子域,则域名会太长,如 network.jinan.long.com,故 UPN 后缀也会太长,这将造成用户在登录时的不便。

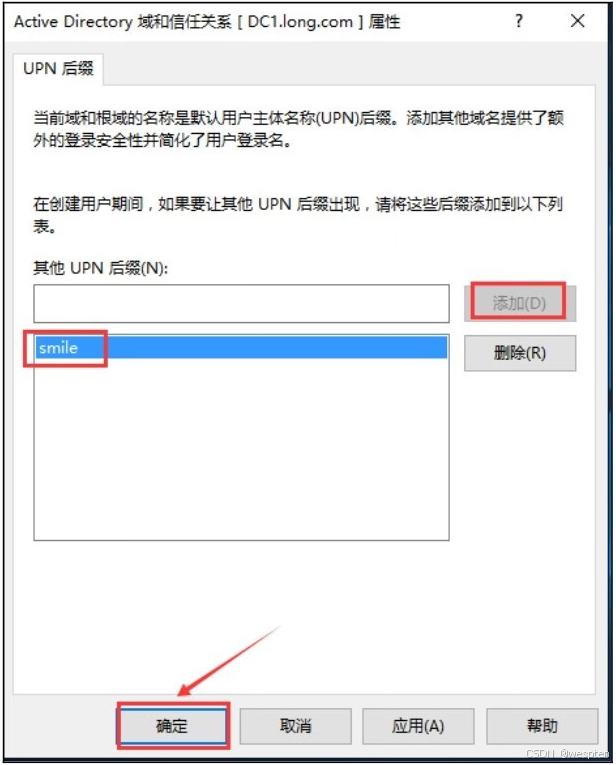

可以通过新建UPN后缀的方式来让用户拥有替代后缀,步骤如下:

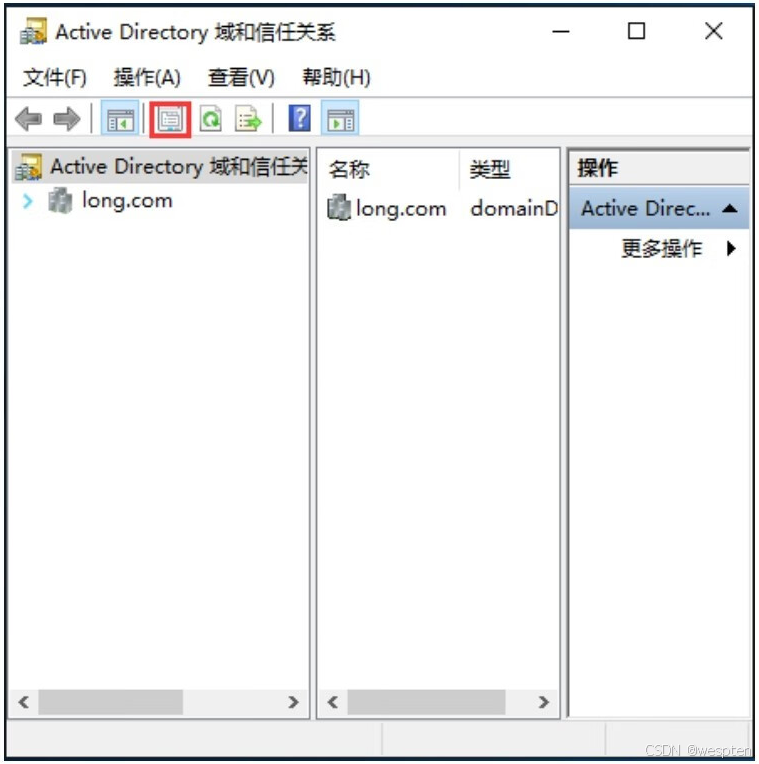

STEP 1 选择“服务器管理器”→工具”→“Active Directory域和信任关系”命令,如下图所示,单击上方的属性图标。

Active Directory域和信任关系:

STEP 2 在下图中输入替代的UPN后缀后,单击“添加”按钮并单击“确定”按钮。后缀不一定是DNS格式的,例如,可以是smile.com,也可以是smile。

添加UPN后缀:

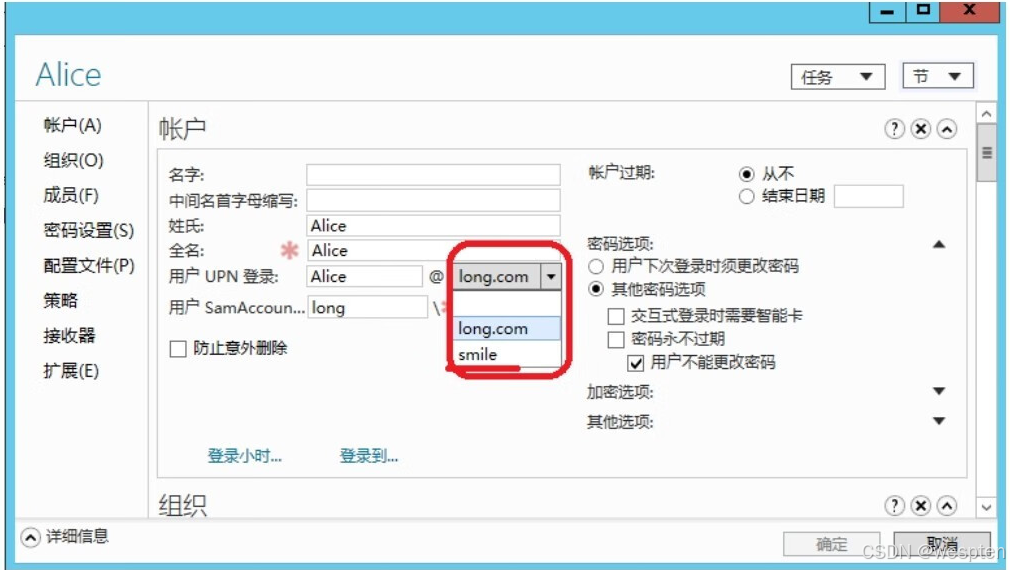

STEP 3 完成后,就可以通过“Active Directory管理中心”(或“Active Directory用户和计算机”)控制台来修改用户的UPN后缀,此例修改为smile,如图所示。

修改用户的UPN后缀:

请在成员服务器MS1上以Alice@smile登录域,看是否登录成功。

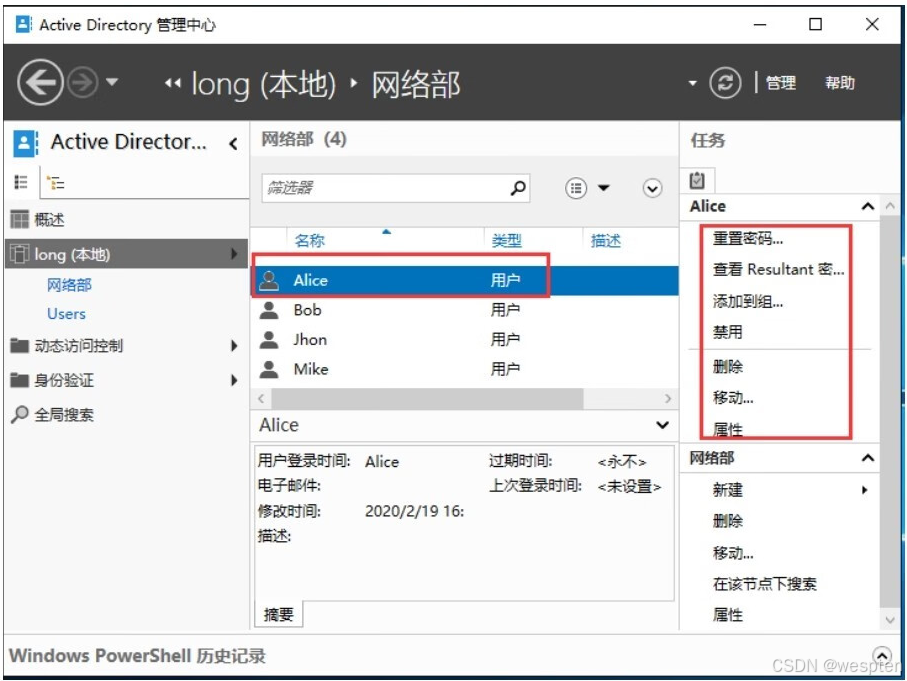

8、域用户账户的一般管理

一般管理是指重设密码、禁用(启用)账户、移动账户、删除账户、更改登录名称与解除锁定等。可以单击想要管理的用户账户(见下图中的Alice),然后通过右侧的选项来设置。

Active Directory管理中心:

● 重置密码:当用户忘记密码或密码使用期限到期时,系统管理员可以为用户设置一个新的密码。

● 禁用账户(或启用账户):若某位员工因故在一段时间内无法来上班,就可以先将该员工的账户禁用,待该员工回来上班后,再将其重新启用。若用户账户已被禁用,则该用户账户图形上会有一个向下的箭头符号。

● 移动账户:可以将账户移动到同一个域内的其他组织单位或容器。

● 重命名:重命名(可通过选中用户账户并单击鼠标右键,在弹出的快捷菜单中选择“属性”命令的方法来重命名)以后,该用户原来所拥有的权限与组关系都不会受到影响。例如,当某员工离职时,可以暂时先将其用户账户禁用,等到新员工进来接替他的工作时,再将此账户名称改为新员工的名称,重新设置密码,更改登录账户名称,修改其他相关个人信息,然后再重新启用此账户。

说明:

- 在每一个用户账户创建完成之后,系统都会为其建立一个唯一的 SID,而系统是利用这个SID来代表该用户的,同时权限设置等都是通过SID来记录的,并不是通过用户名称。例如,在某个文件的权限列表内,它会记录哪些SID具备哪些权限,而不是哪些用户名称拥有哪些权限。

- 由于用户账户名称或登录名称更改后,其 SID 并没有被改变,因此用户的权限与组关系都不变。

- 可以双击用户账户或单击右方的属性来更改用户账户名称与登录名称等相关设置。

● 删除账户:若这个账户以后再也用不到,就可以将此账户删除。将账户删除后,即使再新建一个相同名称的用户账户,此新账户也不会继承原账户的权限与组关系,因为系统会给予这个新账户一个新的SID,而系统是利用SID来记录用户的权限与组关系的,不是利用账户名称,所以对系统来说,这是两个不同的账户,当然就不会继承原账户的权限与组关系。

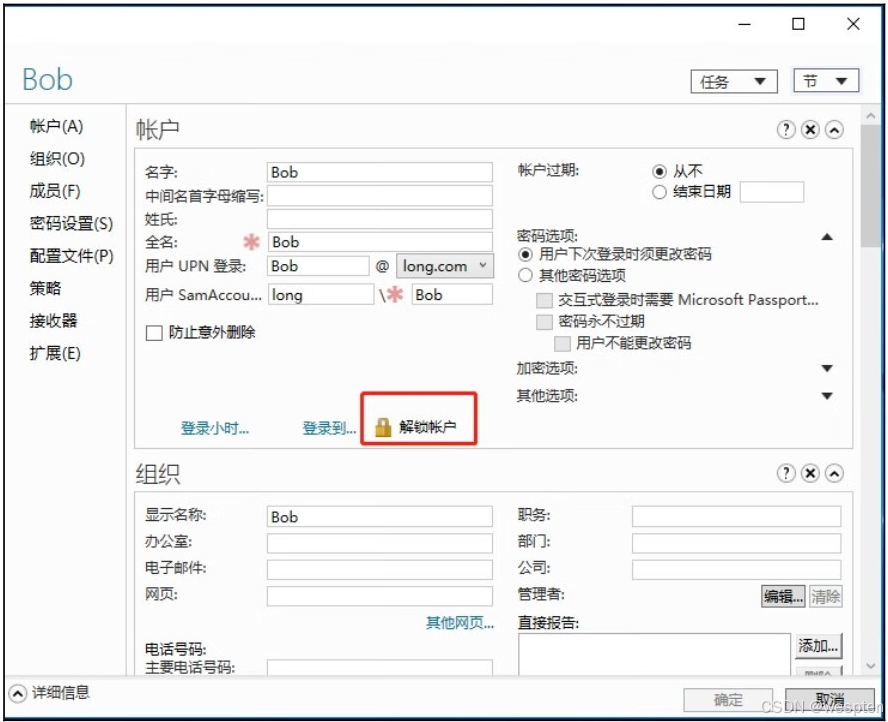

● 解除被锁定的账户:可以通过组策略管理器的账户策略来设置用户输入密码失败多少次后,就将此账户锁定,而系统管理员可以利用下面的方法来解除锁定:双击该用户账户,然后单击下图中的“解锁账户”按钮(只有账户被锁定后才会有此按钮)。

Bob账户:

设置账户策略的参考步骤如下:在组策略管理器中用鼠标右键单击“Default Domain Policy GPO”(或其他域级别的GPO)选项,在弹出的快捷菜单中选择“编辑”→“计算机配置”→“策略”→“Windows设置”→“安全设置”→“账户策略”→“账户锁定策略”命令。

9、设置域用户账户的属性

每一个域用户账户内都有一些相关的属性信息,如地址、电话与电子邮件地址等,域用户可以通过这些属性来查找 AD DS 数据库内的用户。例如,通过电话号码来查找用户。因此,为了更容易地找到所需的用户账户,这些属性信息应该越完整越好。下面将通过 Active Directory 管理中心来介绍用户账户的部分属性,先双击要设置的用户账户Alice。

1. 设置组织信息

组织信息就是指显示名称、职务、部门、地址、电话、电子邮件、网页等,如下图中的“组织”节点所示,这部分的内容都很简单,请自行浏览这些字段。

组织信息:

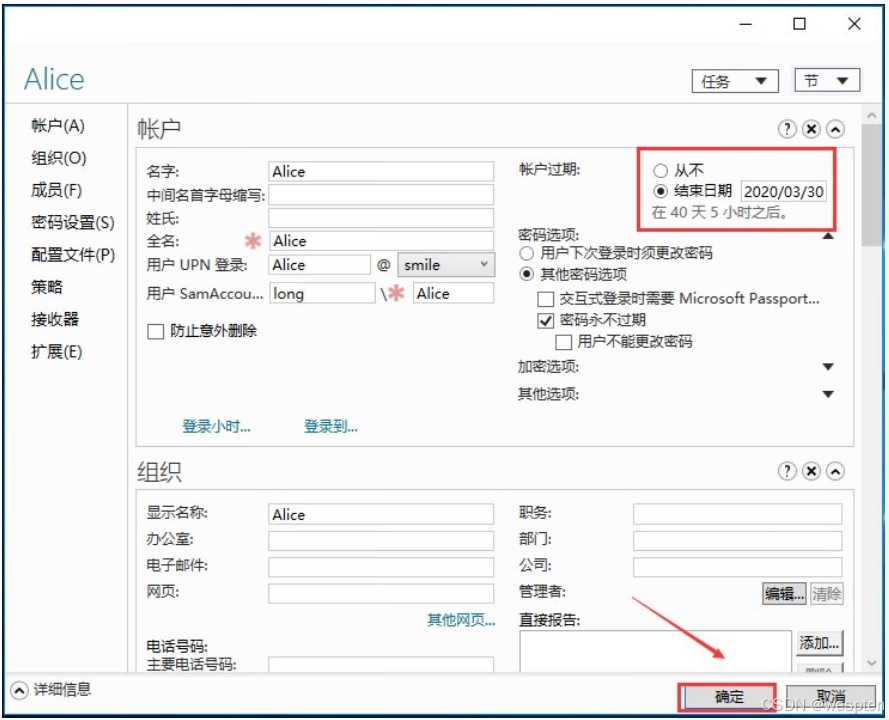

2. 设置账户过期

在“账户”节点内的“账户过期”选项区中设置账户过期,默认为“从不”,要设置过期时间,可单击“结束日期”单选按钮,然后输入格式为yyyy/m/d的过期日期即可,如图所示。

账户过期:

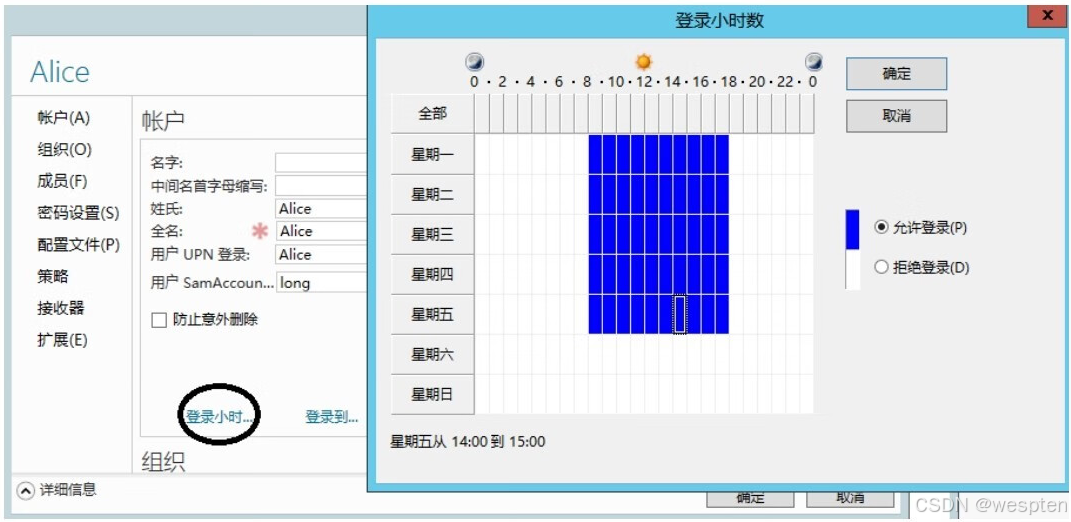

3. 设置登录时段

登录时段用来指定用户可以登录到域的时间段,默认是任何时间段都可以登录域,若要改变设置,请单击下图中的“登录小时”按钮,然后在“登录小时数”对话框中设置。

允许Alice在工作时间内登录:

“登录小时数”对话框中横轴的每一方块代表一小时,纵轴每一方块代表一天,填满方块与空白方块分别代表允许与不允许登录的时间段,默认开放所有时间段。选好时段后,单击“允许登录”或“拒绝登录”单选按钮来允许或拒绝用户在上述时间段登录。下例允许Alice在工作时间:星期一~星期五每天8:00~18:00登录。

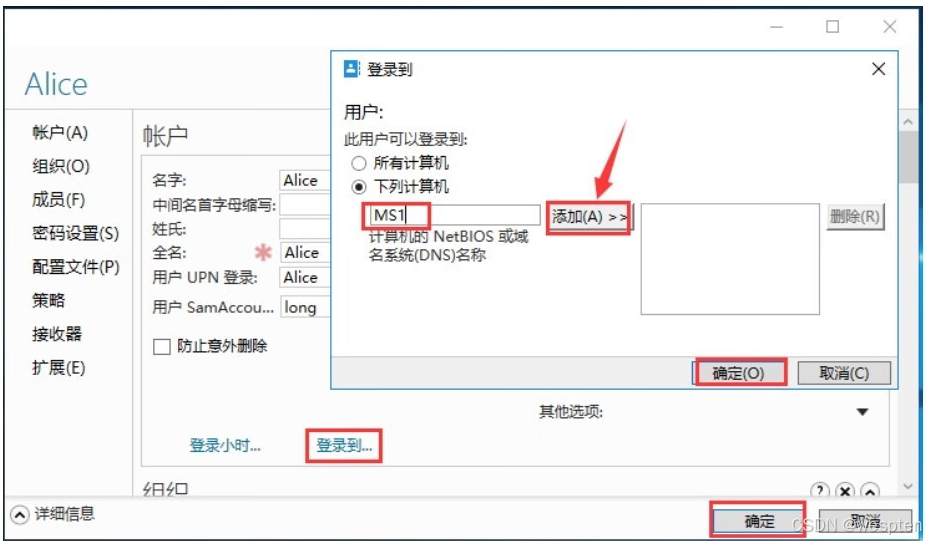

4. 限制用户只能够通过某些计算机登录

一般域用户默认可以利用任何一台域成员计算机(域控制器除外)来登录域,不过也可以通过下面的方法来限制用户只可以利用某些特定计算机来登录域:单击下图中的“登录到”按钮。

限制Alice只能在ms1上登录:

在“登录到”对话框中选中“下列计算机”单选按钮,输入计算机名称后单击“添加”按钮,计算机名称可为NetBIOS名称(如MS1)或DNS名称(如MS1.long.com)。这样配置后,只有在MS1计算机上才能使用Alice账户登录域long.com。

10、域组账户

如果能够使用组(Group)来管理用户账户,就必定能够减轻许多网络管理负担。例如,针对网络部组设置权限后,此组内的所有用户都会自动拥有此权限,因此就不需要设置每一个用户。

注意:域组账户也都有唯一的安全标识符。命令whoami/users显示当前用户的信息和安全标识符;命令 whoami/groups 显示当前用户的组成员信息、账户类型、安全标识符和属性;命令whoami/?显示该命令的常见用法。

1. 域内的组类型

AD DS的域组分为下面两种类型,且它们之间可以相互转换:

- 安全组(Security Group)。它可以被用来分配权限与权利,例如,可以指定安全组对文件具备读取的权限。它也可以用在与安全无关的工作上,例如,可以给安全组发送电子邮件。

- 通信组(Distribution Group)。它被用在与安全(权限与权利设置等)无关的工作上,例如,可以给通信组发送电子邮件,但是无法为通信组分配权限与权利。

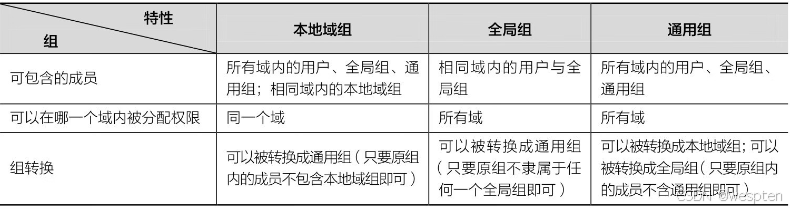

2. 组的使用范围

从组的使用范围来看,域内的组分为本地域组(Domain Local Group)、全局组(Global Group)和通用组(Universal Group)3种,见下表。

1)本地域组

本地域组主要被用来分配其所属域内的访问权限,以便访问该域内的资源。

● 本地域组的成员可以包含任何一个域内的用户、全局组、通用组;也可以包含相同域内的本地域组;但无法包含其他域内的本地域组。

● 本地域组只能够访问该域内的资源,无法访问其他不同域内的资源;换句话说,在设置权限时,只可以设置相同域内的本地域组的权限,无法设置其他不同域内的本地域组的权限。

2)全局组

全局组主要用来组织用户,也就是可以将多个即将被赋予相同权限的用户账户加入同一个全局组内。

● 全局组内的成员只可以包含相同域内的用户与全局组。

● 全局组可以访问任何一个域内的资源,也就是说,可以在任何一个域内设置全局组的权限(这个全局组可以位于任何一个域内),以便让此全局组具备权限来访问该域内的资源。

3)通用组

● 通用组可以在所有域内为通用组分配访问权限,以便访问所有域内的资源。

● 通用组具备万用领域的特性,其成员可以包含林中任何一个域内的用户、全局组、通用组,但是它无法包含任何一个域内的本地域组。

● 通用组可以访问任何一个域内的资源,也就是说,可以在任何一个域内设置通用组的权限(这个通用组可以位于任何一个域内),以便让此通用组具备权限来访问该域内的资源。

11、建立与管理域组账户

1. 组的新建、删除与重命名

要创建域组时,可选择“服务器管理器”→“工具”→“Active Directory管理中心”命令,展开域名,单击容器或组织单位(如网络部),单击右侧任务窗格的“新建”→“组”选项,然后在下图中输入组名、供旧版网络操作系统访问的组名,选择组类型与组范围等。

创建组:

若要删除组,则选中组账户并单击鼠标右键,在弹出的快捷菜单中选择“删除”命令即可。

2. 添加组的成员

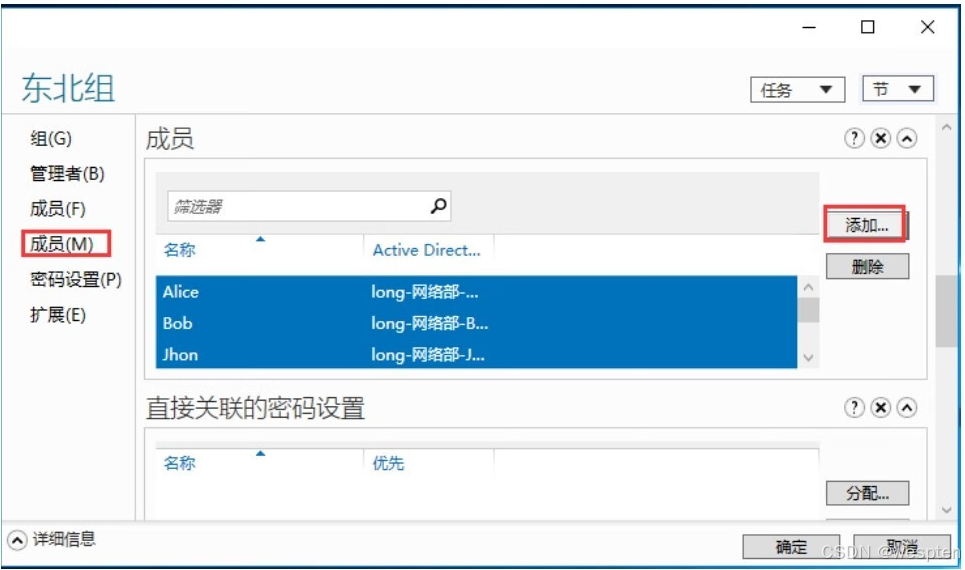

将用户、组等加入组内的方法如下图:

单击“成员(M)”→“添加”→ “高级”→“立即查找”按钮,选取要被加入的成员(按Shift键或Ctrl键可同时选择多个账户),单击“确定”按钮。本例将Alice、Bob、Jhon加入东北组。

3. AD DS内置的组

AD DS有许多内置组,它们分别隶属于本地域组、全局组、通用组与特殊组。

1)内置的本地域组

这些本地域组本身已被赋予了一些权利与权限,以便让其具备管理AD DS域的能力。只要将用户或组账户加入这些组内,这些账户就会自动具备相同的权利与权限。

下面是Builtin容器内常用的本地域组:

- Account Operators:其成员默认可在容器与组织单位内添加、删除或修改用户、组与计算机账户,不过部分内置的容器例外,如Builtin容器与Domain Controllers组织单位,同时也不允许在部分内置的容器内添加计算机账户,如 Users。它们也无法更改大部分组的成员,如Administrators等。

- Administrators:其成员具备系统管理员权限,对所有域控制器拥有最大控制权,可以执行AD DS管理工作。内置系统管理员Administrator就是此组的成员,而且无法将其从此组内删除。此组默认的成员包括Administrator、全局组Domain Admins、通用组Enterprise Admins等。

- Backup Operators:其成员可以通过Windows Server Backup工具来备份与还原域控制器内的文件,不管它们是否有权限访问这些文件。其成员也可以对域控制器执行关机操作。

- Guests:其成员无法永久改变其桌面环境,当它们登录时,系统会为它们建立一个临时的用户配置文件,而注销时,此配置文件就会被删除。此组默认的成员为用户账户Guest与全局组Domain Guests。

- Network Configuration Operators:其成员可在域控制器上执行常规网络配置工作,如变更IP地址,但不可以安装、删除驱动程序与服务,也不可以执行与网络服务器配置有关的工作,如DNS与DHCP服务器的设置。

- Performance Monitor Users:其成员可监视域控制器的运行情况。

- Pre-Windows 2000 Compatible Access:此组主要是为了与Windows NT Server 4.0 (或更旧的网络操作系统)兼容。其成员可以读取 AD DS 域内的所有用户与组账户。其默认的成员为特殊组Authenticated Users。只有在用户的计算机是Windows NT Server 4.0或更早版本的系统时,才将用户加入此组内。

- Print Operators:其成员可以管理域控制器上的打印机,也可以将域控制器关闭。

- Remote Desktop Users:其成员可从远程计算机通过远程桌面来登录。

- Server Operators:其成员可以备份与还原域控制器内的文件、锁定与解锁域控制器、将域控制器上的硬盘格式化、更改域控制器的系统时间、将域控制器关闭等。

- Users:其成员仅拥有一些基本权限,如执行应用程序,不能修改操作系统的设置、不能修改其他用户的数据、不能将服务器关闭。此组默认的成员为全局组Domain Users。

2)内置的全局组

AD DS 内置的全局组本身并没有任何的权力与权限,但是可以将其加入具备权力或权限的本地域组内,或另外直接分配权力或权限给此全局组。这些内置全局组位于Users容器内。

下面列出了较常用的全局组:

- Domain Admins:域成员计算机会自动将此组加入其本地组 Administrators 内,因此Domain Admins组内的每一个成员,在域内的每一台计算机上都具备系统管理员权限。此组默认的成员为域用户Administrator。

- Domain Computers:所有的域成员计算机(域控制器除外)都会被自动加入此组内。我们会发现MS1就是该组的一个成员。

- Domain Controllers:域内的所有域控制器都会被自动加入此组内。

- Domain Users:域成员计算机会自动将此组加入其本地组 Users 内,因此 Domain Users内的用户将享有本地组Users拥有的权利与权限,如拥有允许本机登录的权利。此组默认的成员为域用户Administrator,而以后新建的域用户账户都自动隶属于此组。

- Domain Guests:域成员计算机会自动将此组加入其本地组Guests内。此组默认的成员为域用户账户Guest。

3)内置的通用组

Enterprise Admins:此组只存在于林根域,其成员有权管理林内的所有域。此组默认的成员为林根域内的用户Administrator。

Schema Admins:此组只存在于林根域,其成员具备管理架构的权力。此组默认的成员为林根域内的用户Administrator。

4)特殊组账户

除了前面介绍的组之外,还有一些特殊组,而用户无法更改这些特殊组的成员。

下面列出了几个经常使用的特殊组:

- Everyone:任何一位用户都属于这个组。若Guest账户被启用,则在分配权限给Everyone时需小心,因为若某位在计算机内没有账户的用户通过网络来登录这台计算机,他就会被自动允许利用Guest 账户来连接,此时因为Guest 也隶属于Everyone 组,所以他将具备Everyone拥有的权限。

- Authenticated Users:任何利用有效用户账户来登录此计算机的用户都隶属于此组。

- Interactive:任何在本机登录(按Ctrl+Alt+Del组合键登录)的用户都隶属于此组。

- Network:任何通过网络来登录此计算机的用户都隶属于此组。

- Anonymous Logon:任何未利用有效的普通用户账户来登录的用户都隶属于此组。Anonymous Logon默认并不隶属于Everyone组。

- Dialup:任何利用拨号方式连接的用户都隶属于此组。

![[ vulnhub靶机通关篇 ] 渗透测试综合靶场 DarkHole:1 通关详解 (附靶机搭建教程)](https://img-blog.csdnimg.cn/img_convert/caa50aaa048b6932cc8fb90d8057e462.png)