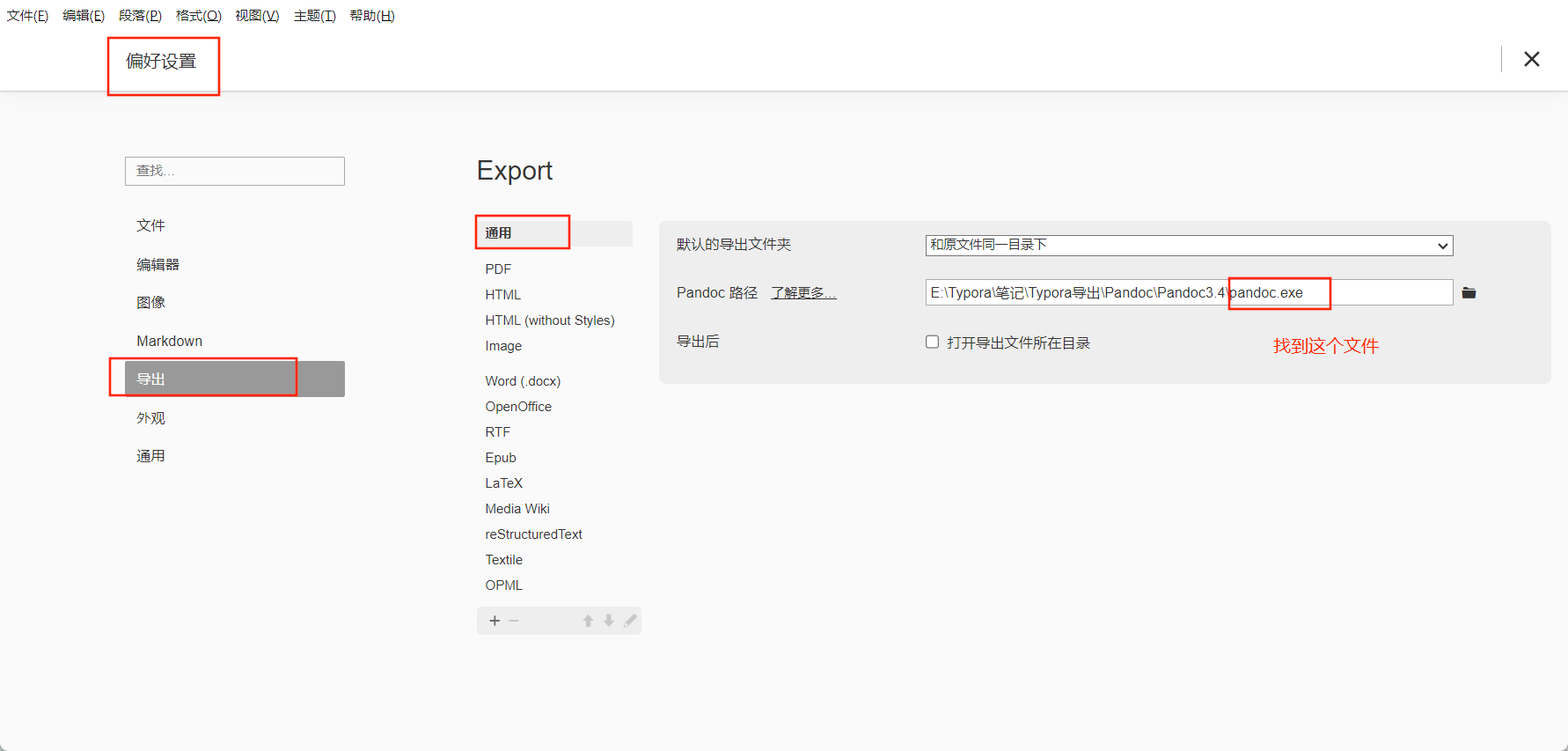

目录

一、kubernetes API访问控制

1、UserAccount与ServiceAccount

(1)ServiceAccount

(2)示例

二、认证(在k8s中建立认证用户)

1、创建UserAccount

2、RBAC(Role Based Access Control)

(1)基于角色访问控制授权

(2)role授权实施

(3)clusterrole授权实施

(4)服务账户的自动化

一、kubernetes API访问控制

Authentication(认证)

认证方式现共有8种,可以启用一种或多种认证方式,只要有一种认证方式通过,就不再进行其它方式的认证。通常启用X509 Client Certs和Service Accout Tokens两种认证方式。

Kubernetes集群有两类用户:由Kubernetes管理的Service Accounts (服务账户)和(Users Accounts) 普通账户。k8s中账号的概念不是我们理解的账号,它并不真的存在,它只是形式上存在。

Authorization(授权)

必须经过认证阶段,才到授权请求,根据所有授权策略匹配请求资源属性,决定允许或拒绝请求。授权方式现共有6种,AlwaysDeny、AlwaysAllow、ABAC、RBAC、Webhook、Node。默认集群强制开启RBAC。

Admission Control(准入控制)

用于拦截请求的一种方式,运行在认证、授权之后,是权限认证链上的最后一环,对请求API资源对象进行修改和校验。

1、UserAccount与ServiceAccount

用户账户是针对人而言的。 服务账户是针对运行在 pod 中的进程而言的。

用户账户是全局性的。 其名称在集群各 namespace 中都是全局唯一的,未来的用户资源不会做 namespace 隔离, 服务账户是 namespace 隔离的。

集群的用户账户可能会从企业数据库进行同步,其创建需要特殊权限,并且涉及到复杂的业务流程。 服务账户创建的目的是为了更轻量,允许集群用户为了具体的任务创建服务账户 ( 即权限最小化原则 )。

(1)ServiceAccount

-

服务账户控制器(Service account controller)

-

服务账户管理器管理各命名空间下的服务账户

-

每个活跃的命名空间下存在一个名为 “default” 的服务账户

-

-

服务账户准入控制器(Service account admission controller)

-

相似pod中 ServiceAccount默认设为 default。

-

保证 pod 所关联的 ServiceAccount 存在,否则拒绝该 pod。

-

如果pod不包含ImagePullSecrets设置那么ServiceAccount中的ImagePullSecrets 被添加到pod中

-

将挂载于 /var/run/secrets/kubernetes.io/serviceaccount 的 volumeSource 添加到 pod 下的每个容器中

-

将一个包含用于 API 访问的 token 的 volume 添加到 pod 中

-

# 建立名字为admin的ServiceAccount

[root@k8s-master auth]# kubectl create sa admin

serviceaccount/admin created

[root@k8s-master auth]# kubectl describe sa admin

Name: admin

Namespace: default

Labels: <none>

Annotations: <none>

Image pull secrets: <none>

Mountable secrets: <none>

Tokens: <none>

Events: <none># 建立secrets

[root@k8s-master auth]# kubectl create secret docker-registry docker-login --docker-username admin --docker-password zx --docker-server reg.zx.org --docker-email zx@zx.org

secret/docker-login created

[root@k8s-master auth]# kubectl describe secrets docker-login

Name: docker-login

Namespace: default

Labels: <none>

Annotations: <none>Type: kubernetes.io/dockerconfigjsonData

====

.dockerconfigjson: 103 bytes# 将secrets注入到sa中

[root@k8s-master auth]# kubectl edit sa admin

serviceaccount/admin edited

添加“

imagePullSecrets:

- name: docker-login

”[root@k8s-master auth]# kubectl describe sa admin

Name: admin

Namespace: default

Labels: <none>

Annotations: <none>

Image pull secrets: docker-login

Mountable secrets: <none>

Tokens: <none>

Events: <none>

(2)示例

# 建立私有仓库并且利用pod访问私有仓库

# 在创建pod时会镜像下载会受阻,因为docker私有仓库下载镜像需要认证

[root@k8s-master ~]# mkdir auth

[root@k8s-master ~]# cd auth/

[root@k8s-master auth]# vim pod1.yml

[root@k8s-master auth]# kubectl apply -f pod1.yml

pod/test1 created

[root@k8s-master auth]# kubectl describe pod test1

[root@k8s-master auth]# cat pod1.yml

apiVersion: v1

kind: Pod

metadata:creationTimestamp: nulllabels:run: test1name: test1

spec:containers:- image: reg.zx.org/zx/game2048:latestname: test1

# pod绑定sa

[root@k8s-master auth]# vim pod1.yml

apiVersion: v1

kind: Pod

metadata:name: testpod

spec:serviceAccountName: admincontainers:- image: reg.zx.org/zx/nginx:latestname: testpod[root@k8s-master auth]# kubectl apply -f pod1.yml

[root@k8s-master auth]# kubectl get pods

NAME READY STATUS RESTARTS AGE

testpod 1/1 Running 0 2s#curl 请求到私有镜像仓库 reg.zx.org 时,遇到了 SSL 证书问题,因为使用了自签名证书

1、跳过SSL证书验证

curl -k -I https://reg.zx.org

#在 Docker 的配置文件中添加一个选项,允许不验证该私有仓库的证书

[root@docker-node1 ~]# vim /etc/docker/daemon.json

添加以下内容

{"insecure-registries" : ["reg.zx.org"]

}

保存文件后,重启 Docker[root@docker-node1 ~]# systemctl daemon-reload

[root@docker-node1 ~]# systemctl restart docker

[root@k8s-master auth]# systemctl restart kubelet2、将自签名证书添加到受信任的证书存储中

# 获取自签名证书

openssl s_client -showcerts -connect reg.zx.org:443 </dev/null 2>/dev/null | openssl x509 -outform PEM > reg.zx.org.crt

# 将证书添加到受信任的证书存储中,将下载的 .crt 文件复制到 /etc/pki/ca-trust/source/anchors/ 目录(CentOS/RHEL 系统)。如果是 Ubuntu 或 Debian,放置在 /usr/local/share/ca-certificates/ 目录下。

[root@docker-node1 harbor]# cp reg.zx.org.crt /etc/pki/ca-trust/source/anchors/# 更新证书存储

在 CentOS/RHEL 系统上,运行以下命令更新证书存储:update-ca-trust

在 Ubuntu/Debian 系统上,运行以下命令:update-ca-certificates[root@docker-node1 anchors]# update-ca-trust

# 重启 Docker 由于 Docker 守护进程需要读取受信任的证书,请重启 Docker

[root@docker-node1 anchors]# systemctl restart docker[root@k8s-master auth]# cd /etc/pki/ca-trust/source/anchors/

[root@k8s-master anchors]# ll

total 4

-rw-r--r-- 1 root root 2126 Sep 20 09:48 reg.zx.org.crt

[root@k8s-master anchors]# update-ca-trust

[root@k8s-master anchors]# systemctl restart docker

二、认证(在k8s中建立认证用户)

1、创建UserAccount

#建立证书

[root@k8s-master auth]# cd /etc/kubernetes/pki/

[root@k8s-master pki]# openssl genrsa -out zx.key 2048

[root@k8s-master pki]# openssl req -new -key zx.key -out zx.csr -subj "/CN=zx"

[root@k8s-master pki]# openssl x509 -req -in zx.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out zx.crt -days 365

Certificate request self-signature ok

subject=CN = zx

[root@k8s-master pki]# openssl x509 -in zx.crt -text -noout#建立k8s中的用户

[root@k8s-master pki]# kubectl config set-credentials zx --client-certificate /etc/kubernetes/pki/zx.crt --client-key /etc/kubernetes/pki/zx.key --embed-certs=true

User "zx" set.

[root@k8s-master pki]# kubectl config set-context zx@kubernetes --cluster=kubernetes --user=zx

Context "zx@kubernetes" created.

[root@k8s-master pki]# kubectl config view

apiVersion: v1

clusters:

- cluster:certificate-authority-data: DATA+OMITTEDserver: https://172.25.254.200:6443name: kubernetes

contexts:

- context:cluster: kubernetesuser: kubernetes-adminname: kubernetes-admin@kubernetes

- context:cluster: kubernetesuser: zxname: zx@kubernetes

current-context: kubernetes-admin@kubernetes

kind: Config

preferences: {}

users:

- name: kubernetes-adminuser:client-certificate-data: DATA+OMITTEDclient-key-data: DATA+OMITTED

- name: zxuser:client-certificate-data: DATA+OMITTEDclient-key-data: DATA+OMITTED# 为用户创建集群的安全上下文

[root@k8s-master pki]# kubectl config set-context zx@kubernetes --cluster kubernetes --user zx

Context "zx@kubernetes" modified.

#切换用户,用户在集群中只有用户身份没有授权

[root@k8s-master pki]# kubectl config use-context zx@kubernetes

Switched to context "zx@kubernetes".[root@k8s-master pki]# kubectl get pods

Error from server (Forbidden): pods is forbidden: User "zx" cannot list resource "pods" in API group "" in the namespace "default"#切换会集群管理

[root@k8s-master pki]# kubectl config use-context kubernetes-admin@kubernetes

Switched to context "kubernetes-admin@kubernetes".

#如果需要删除用户

[root@k8s-master pki]# kubectl config delete-user zx

deleted user zx from /etc/kubernetes/admin.conf

2、RBAC(Role Based Access Control)

(1)基于角色访问控制授权

-

允许管理员通过Kubernetes API动态配置授权策略。RBAC就是用户通过角色与权限进行关联。

-

RBAC只有授权,没有拒绝授权,所以只需要定义允许该用户做什么即可

-

RBAC的三个基本概念

-

Subject:被作用者,它表示k8s中的三类主体, user, group, serviceAccount

-

Role:角色,它其实是一组规则,定义了一组对 Kubernetes API 对象的操作权限。

-

RoleBinding:定义了“被作用者”和“角色”的绑定关系

-

-

RBAC包括四种类型:Role、ClusterRole、RoleBinding、ClusterRoleBinding

-

Role 和 ClusterRole

-

Role是一系列的权限的集合,Role只能授予单个namespace 中资源的访问权限。

-

ClusterRole 跟 Role 类似,但是可以在集群中全局使用。

-

Kubernetes 还提供了四个预先定义好的 ClusterRole 来供用户直接使用

-

cluster-amdin、admin、edit、view

-

-

(2)role授权实施

[root@k8s-master ~]# mkdir rbac

[root@k8s-master ~]# cd rbac/

#生成role的yaml文件

[root@k8s-master rbac]# kubectl create role myrole --dry-run=client --verb=get --resource pods -o yaml > myrole.yml

[root@k8s-master rbac]# vim myrole.yml #更改文件内容

[root@k8s-master rbac]# cat myrole.yml

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:creationTimestamp: nullname: myrole

rules:

- apiGroups:- ""resources:- podsverbs:- get- watch- list- create- update- path- delete

[root@k8s-master rbac]# kubectl apply -f myrole.yml #创建role

role.rbac.authorization.k8s.io/myrole created

[root@k8s-master rbac]# kubectl describe role myrole

Name: myrole

Labels: <none>

Annotations: <none>

PolicyRule:Resources Non-Resource URLs Resource Names Verbs--------- ----------------- -------------- -----pods [] [] [get watch list create update path delete]

#建立角色绑定

[root@k8s-master rbac]# kubectl create rolebinding zx --role myrole --namespace default --user zx --dry-run=client -o yaml > rolebinding-myrole.yml

[root@k8s-master rbac]# vim rolebinding-myrole.yml

[root@k8s-master rbac]# kubectl apply -f rolebinding-myrole.yml

rolebinding.rbac.authorization.k8s.io/zx created

[root@k8s-master rbac]# kubectl get rolebindings.rbac.authorization.k8s.io zx

NAME ROLE AGE

zx Role/myrole 10s

[root@k8s-master rbac]# cat rolebinding-myrole.yml

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:name: zxnamespace: default

roleRef:apiGroup: rbac.authorization.k8s.iokind: Rolename: myrole

subjects:

- apiGroup: rbac.authorization.k8s.iokind: Username: zx

#切换用户测试授权

[root@k8s-master rbac]# kubectl config use-context zx@kubernetes

Switched to context "zx@kubernetes".

[root@k8s-master rbac]# kubectl get pods

NAME READY STATUS RESTARTS AGE

test-pod 1/1 Running 0 20m#只针对pod进行了授权,所以svc依然不能操作

[root@k8s-master rbac]# kubectl get svc

Error from server (Forbidden): services is forbidden: User "zx" cannot list resource "services" in API group "" in the namespace "default"#切换回管理员

[root@k8s-master rbac]# kubectl config use-context kubernetes-admin@kubernetes

Switched to context "kubernetes-admin@kubernetes".

(3)clusterrole授权实施

# 建立集群角色

[root@k8s-master rbac]# kubectl create clusterrole myclusterrole --resource=deployment --verb get --dry-run=client -o yaml > myclusterrole.yml

[root@k8s-master rbac]# vim myclusterrole.yml

[root@k8s-master rbac]# kubectl apply -f myclusterrole.yml

clusterrole.rbac.authorization.k8s.io/myclusterrole created

[root@k8s-master rbac]# kubectl describe clusterrole myclusterrole

Name: myclusterrole

Labels: <none>

Annotations: <none>

PolicyRule:Resources Non-Resource URLs Resource Names Verbs--------- ----------------- -------------- -----pods [] [] [get list watch create update path delete]deployments.apps [] [] [get list watch create update path delete]

[root@k8s-master rbac]# cat myclusterrole.yml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:creationTimestamp: nullname: myclusterrole

rules:

- apiGroups:- appsresources:- deploymentsverbs:- get- list- watch- create- update- path- delete

- apiGroups:- ""resources:- podsverbs:- get- list- watch- create- update- path- delete

#建立集群角色绑定

[root@k8s-master rbac]# kubectl create clusterrolebinding clusterrolebind-myclusterrole --clusterrole myclusterrole --user zx --dry-run=client -o yaml > clusterrolebind-myclusterrole.yml

[root@k8s-master rbac]# vim clusterrolebind-myclusterrole.yml

[root@k8s-master rbac]# kubectl apply -f clusterrolebind-myclusterrole.yml

clusterrolebinding.rbac.authorization.k8s.io/clusterrolebind-myclusterrole created

[root@k8s-master rbac]# kubectl describe clusterrolebindings.rbac.authorization.k8s.io clusterrolebind-myclusterrole

Name: clusterrolebind-myclusterrole

Labels: <none>

Annotations: <none>

Role:Kind: ClusterRoleName: myclusterrole

Subjects:Kind Name Namespace---- ---- ---------User zx [root@k8s-master rbac]# cat clusterrolebind-myclusterrole.yml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:name: clusterrolebind-myclusterrole

roleRef:apiGroup: rbac.authorization.k8s.iokind: ClusterRolename: myclusterrole

subjects:

- apiGroup: rbac.authorization.k8s.iokind: Username: zx

# 测试

[root@k8s-master rbac]# kubectl get pods -A

[root@k8s-master rbac]# kubectl get deployments.apps -A

[root@k8s-master rbac]# kubectl get svc -A

[root@k8s-master rbac]# kubectl get svc -A

Error from server (Forbidden): services is forbidden: User "zx" cannot list resource "services" in API group "" at the cluster scope

#切换回管理员

[root@k8s-master rbac]# kubectl config use-context kubernetes-admin@kubernetes(4)服务账户的自动化

服务账户准入控制器(Service account admission controller)

-

如果该 pod 没有 ServiceAccount 设置,将其 ServiceAccount 设为 default。

-

保证 pod 所关联的 ServiceAccount 存在,否则拒绝该 pod。

-

如果 pod 不包含 ImagePullSecrets 设置,那么 将 ServiceAccount 中的 ImagePullSecrets 信息添加到 pod 中。

-

将一个包含用于 API 访问的 token 的 volume 添加到 pod 中。

-

将挂载于 /var/run/secrets/kubernetes.io/serviceaccount 的 volumeSource 添加到 pod 下的每个容器中。

服务账户控制器(Service account controller)

- 服务账户管理器管理各命名空间下的服务账户,并且保证每个活跃的命名空间下存在一个名为 “default” 的服务账户