在现代企业中,设计图纸是公司的重要知识产权,关系到公司的核心竞争力。然而,随着技术的发展,员工获取和传播设计图纸的途径越来越多样化,如何有效地防止员工复制设计图纸成为了企业管理的一大挑战。本文将从技术、管理和法律三个方面探讨如何禁止员工复制设计图纸的方法。

一、技术手段禁止(需要使用到洞察眼MIT系统这样的软件)

1、图纸加密

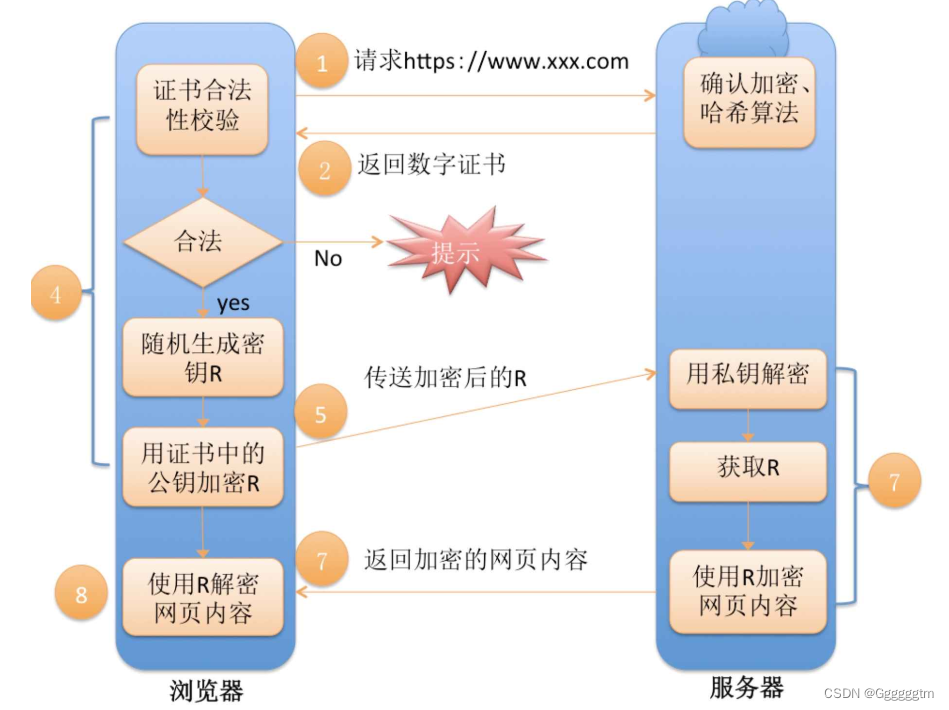

对于电子版的设计图纸,企业可以采用加密技术进行保护。通过设置访问权限,只有授权的员工才能查看和操作图纸。此外,还可以对图纸进行加密压缩,增加破解的难度。

2、数字水印技术

数字水印技术是将特定的信息嵌入到数字文件中,使其在不影响原始数据质量的情况下,难以被篡改或删除。企业可以将设计图纸的版权信息、公司名称等信息嵌入到图纸中,一旦发现有员工复制图纸,可以通过数字水印追踪到源头。

3、防截屏技术

为了防止员工通过截屏的方式获取设计图纸,企业可以在电脑系统中设置屏幕保护程序或者快捷键屏蔽截屏功能。同时,也可以在设计软件中设置禁止截屏的选项,从源头上限制员工的截屏行为。

4、网络监控与审计

企业可以通过网络监控工具,对员工的上网行为进行实时监控,发现异常行为及时进行处理。此外,还可以定期进行网络审计,检查员工是否有复制设计图纸的行为。一旦发现违规行为,要依法依规进行处理。

二、管理手段

1、制定严格的保密制度

企业应制定详细的保密制度,明确规定员工在工作中不得擅自复制、传播公司的设计图纸。对于违反保密制度的员工,要给予相应的处罚,形成强烈的震慑力。

2、加强员工培训

企业应定期对员工进行保密意识培训,让员工充分认识到保护设计图纸的重要性。通过案例分析、互动交流等方式,提高员工的保密意识和自我保护能力。

3、建立举报机制

鼓励员工积极举报复制设计图纸的行为,对于举报人要给予一定的奖励和保护。同时,要确保举报渠道畅通,对举报信息要及时处理并反馈给举报人。

4、营造良好的企业文化

企业要注重营造诚信、守法的企业文化氛围,让员工自觉抵制复制设计图纸的行为。通过举办各类活动,增强员工的凝聚力和向心力,使员工自觉维护企业的知识产权。

三、法律手段

1、签订保密协议

企业应在与员工签订劳动合同时,明确约定保密义务和违约责任。对于违反保密协议的员工,要按照法律规定追究其法律责任。

2、申请专利、商标等知识产权保护

企业应将设计图纸申请专利、商标等知识产权保护措施,以便在发生侵权行为时,能够依法追究对方的法律责任。同时,也要加强自身知识产权的保护力度,提高维权意识。

3、寻求法律援助

企业在发现员工复制设计图纸的行为后,应及时寻求法律援助,向侵权方发出律师函等法律文件,要求对方停止侵权行为并赔偿损失。如有必要,可诉诸法院解决纠纷。

总之,禁止员工复制设计图纸需要企业从技术、管理和法律三个方面综合施策。只有这样,才能有效地保护企业的知识产权,维护企业的核心竞争力。