网络安全技术指的是一系列防范网络攻击、保护网络安全的技术手段和措施,旨在保护网络的机密性、完整性和可用性。常见的网络安全技术包括:

-

防火墙:用于监控网络流量,过滤掉可能包括恶意软件的数据包。

-

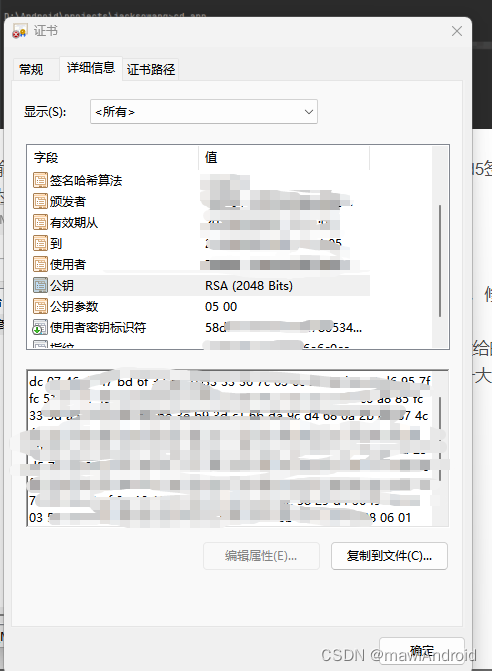

加密技术:用于保护数据的机密性,包括数据通信加密、数据存储加密等。

-

IDS/IPS:入侵检测系统和入侵防御系统,用于检测并防御网络攻击。

-

认证和访问控制技术:包括密码技术、双因素认证、访问控制列表等,用于控制网络资源的访问权限。

-

安全软件:包括杀毒软件、反间谍软件、入侵检测软件等,用于检测并防御计算机病毒和恶意软件。

-

安全策略和组织架构:建立科学的网络安全策略和组织架构,以保障企业网络安全。

103.91.209.1

103.91.209.2

103.91.209.3

103.91.209.4

103.91.209.5

103.91.209.6

103.91.209.7

103.91.209.8

103.91.209.9

103.91.209.10

103.91.209.11

103.91.209.12

103.91.209.13

103.91.209.14

103.91.209.15

103.91.209.16

103.91.209.17

103.91.209.18

103.91.209.19

103.91.209.20

103.91.209.21

103.91.209.22

103.91.209.23

103.91.209.24

103.91.209.25

103.91.209.26

103.91.209.27

103.91.209.28

103.91.209.29

103.91.209.30

103.91.209.31

103.91.209.32

103.91.209.33

103.91.209.34

103.91.209.35

103.91.209.36

103.91.209.37

103.91.209.38

103.91.209.39

103.91.209.40

103.91.209.41

103.91.209.42

103.91.209.43

103.91.209.44

103.91.209.45

103.91.209.46

103.91.209.47

103.91.209.48

103.91.209.49

103.91.209.50

103.91.209.51

103.91.209.52

103.91.209.53

103.91.209.54

103.91.209.55

103.91.209.56

103.91.209.57

103.91.209.58

103.91.209.59

103.91.209.60

103.91.209.61

103.91.209.62

103.91.209.63

103.91.209.64

103.91.209.65

103.91.209.66

103.91.209.67

103.91.209.68

103.91.209.69

103.91.209.70

103.91.209.71

103.91.209.72

103.91.209.73

103.91.209.74

103.91.209.75

103.91.209.76

103.91.209.77

103.91.209.78

103.91.209.79

103.91.209.80

103.91.209.81

103.91.209.82

103.91.209.83

103.91.209.84

103.91.209.85

103.91.209.86

103.91.209.87

103.91.209.88

103.91.209.89

103.91.209.90

103.91.209.91

103.91.209.92

103.91.209.93

103.91.209.94

103.91.209.95

103.91.209.96

103.91.209.97

103.91.209.98

103.91.209.99

103.91.209.100

103.91.209.101

103.91.209.102

103.91.209.103

103.91.209.104

103.91.209.105

103.91.209.106

103.91.209.107

103.91.209.108

103.91.209.109

103.91.209.110

103.91.209.111

103.91.209.112

103.91.209.113

103.91.209.114

103.91.209.115

103.91.209.116

103.91.209.117

103.91.209.118

103.91.209.119

103.91.209.120

103.91.209.121

103.91.209.122

103.91.209.123

103.91.209.124

103.91.209.125

103.91.209.126

103.91.209.127

103.91.209.128

103.91.209.129

103.91.209.130

103.91.209.131

103.91.209.132

103.91.209.133

103.91.209.134

103.91.209.135

103.91.209.136

103.91.209.137

103.91.209.138

103.91.209.139

103.91.209.140

103.91.209.141

103.91.209.142

103.91.209.143

103.91.209.144

103.91.209.145

103.91.209.146

103.91.209.147

103.91.209.148

103.91.209.149

103.91.209.150

103.91.209.151

103.91.209.152

103.91.209.153

103.91.209.154

103.91.209.155

103.91.209.156

103.91.209.157

103.91.209.158

103.91.209.159

103.91.209.160

103.91.209.161

103.91.209.162

103.91.209.163

103.91.209.164

103.91.209.165

103.91.209.166

103.91.209.167

103.91.209.168

103.91.209.169

103.91.209.170

103.91.209.171

103.91.209.172

103.91.209.173

103.91.209.174

103.91.209.175

103.91.209.176

103.91.209.177

103.91.209.178

103.91.209.179

103.91.209.180

103.91.209.181

103.91.209.182

103.91.209.183

103.91.209.184

103.91.209.185

103.91.209.186

103.91.209.187

103.91.209.188

103.91.209.189

103.91.209.190

103.91.209.191

103.91.209.192

103.91.209.193

103.91.209.194

103.91.209.195

103.91.209.196

103.91.209.197

103.91.209.198

103.91.209.199

103.91.209.200

103.91.209.201

103.91.209.202

103.91.209.203

103.91.209.204

103.91.209.205

103.91.209.206

103.91.209.207

103.91.209.208

103.91.209.209

103.91.209.210

103.91.209.211

103.91.209.212

103.91.209.213

103.91.209.214

103.91.209.215

103.91.209.216

103.91.209.217

103.91.209.218

103.91.209.219

103.91.209.220

103.91.209.221

103.91.209.222

103.91.209.223

103.91.209.224

103.91.209.225

103.91.209.226

103.91.209.227

103.91.209.228

103.91.209.229

103.91.209.230

103.91.209.231

103.91.209.232

103.91.209.233

103.91.209.234

103.91.209.235

103.91.209.236

103.91.209.237

103.91.209.238

103.91.209.239

103.91.209.240

103.91.209.241

103.91.209.242

103.91.209.243

103.91.209.244

103.91.209.245

103.91.209.246

103.91.209.247

103.91.209.248

103.91.209.249

103.91.209.250

103.91.209.251

103.91.209.252

103.91.209.253

103.91.209.254

103.91.209.255