《网安面试指南》![]() http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484339&idx=1&sn=356300f169de74e7a778b04bfbbbd0ab&chksm=c0e47aeff793f3f9a5f7abcfa57695e8944e52bca2de2c7a3eb1aecb3c1e6b9cb6abe509d51f&scene=21#wechat_redirect

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484339&idx=1&sn=356300f169de74e7a778b04bfbbbd0ab&chksm=c0e47aeff793f3f9a5f7abcfa57695e8944e52bca2de2c7a3eb1aecb3c1e6b9cb6abe509d51f&scene=21#wechat_redirect

《Java代码审计》![]() http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484219&idx=1&sn=73564e316a4c9794019f15dd6b3ba9f6&chksm=c0e47a67f793f371e9f6a4fbc06e7929cb1480b7320fae34c32563307df3a28aca49d1a4addd&scene=21#wechat_redirect

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484219&idx=1&sn=73564e316a4c9794019f15dd6b3ba9f6&chksm=c0e47a67f793f371e9f6a4fbc06e7929cb1480b7320fae34c32563307df3a28aca49d1a4addd&scene=21#wechat_redirect

《Web安全》![]() http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484238&idx=1&sn=ca66551c31e37b8d726f151265fc9211&chksm=c0e47a12f793f3049fefde6e9ebe9ec4e2c7626b8594511bd314783719c216bd9929962a71e6&scene=21#wechat_redirect

http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484238&idx=1&sn=ca66551c31e37b8d726f151265fc9211&chksm=c0e47a12f793f3049fefde6e9ebe9ec4e2c7626b8594511bd314783719c216bd9929962a71e6&scene=21#wechat_redirect

篇1:思科网络安全解决方案思科网络安全解决方案

思科安全解决方案可以分为:安全连接、周边安全、入侵防范、身份辨识、安全管理等几个方面.

篇2:网络安全解决方案建立云桌面

云桌面对员工使用的是主机统-管理。 根据级别划定操作权限,规定资料可否拷贝带走。病毒查杀和防范,改散养式为集中管理,统-防范、统-杀毒统-升级。集中管理主机,避免个人误操作致电脑崩溃。

云桌面是由云平台主机和云终端组成。云平台主机的存在,使佣者就不自配备电脑主机,而是大家共用主机。云终端由软硬两部分组成,硬件类似固话机大小,鼠标和键盘链接上面。软件是统一登陆系统,输入账号和密码即可登陆云平台。

也是sohomo,smart office,home office,mobile office智能办公、家庭办公,移动办公的一部分。

组建安全网关办公网络

安全网关是利用硬设备和相应软件,消除和防范网络病毒。对恶意网站的自动过滤,防止Dos攻击和IPS入侵,对蠕虫病毒、邮件的检测和防范,对虚拟网络的保护,强大防火墙作用。

电脑访问互联网经过安全网关强制隔离。原理是利安全网关接入外网,路由器接入到安全网关上面,电脑通过路由器上网。企业内部计算机资源与互联网的互通被安全网关区隔。

篇3:网络安全解决方案

一、前信

随着计算机技术、网络技术、通信技术的快速发展,基于网络的应用已无孔不入地渗透到了社会的每一个角落,信息网络技术是一把双刃剑, 它在促进国民经济建设、丰富人民物质文化生活的同时,也对传统的国家安全体系、政府安全体系、企业安全体系提出了严峻的挑战,使得国家的机密、政府敏感信息、企业商业机密、企业生产运行等面临巨大的安全威胁。

政府各部门]信息化基础设施相对完善,信息化建设总体上处于较高水平。于政务网系统网络安全性与稳定性的特殊要求,建立电子政务网安全整体防护体系,制定恰当的安全策略,加强安全管理,提高电子政务网的安全保障能力,是当前迫在眉睫的大事。

本文以一个厅局级单位的网络为例,分析其面临的威胁,指出了部署安全防护的总体策略,探讨了安全防护的技术措施。

二、网络安全威胁分析

政府各部门]的信息网络一般分为: 涉密网、非涉密内网、外网,按照国家保密局要求,涉密网与外网物理断开。大部分单位建设有非涉密内网和外网。以某局级单位的内网为例,分析其潜在安全威胁如下:

局级政务网上与市政务网相联,下 与区属局级单位相联;在本局大楼内,联接各处室、网络中心业务窗口、行政服务中心等部i ];对外还直接或间接地联到Internet。由于网络结构比较复杂,连接的部门多,使用人员多,且存在各种异构设备、多种应用系统,因此政务网络上存在的潜在安全威胁非常之大。

如果从威胁来源渠道的角度来看,有来自Internet的安全威胁、来自内部的安全威胁,有有意的人为安全威胁、有无意的人为安全威胁。

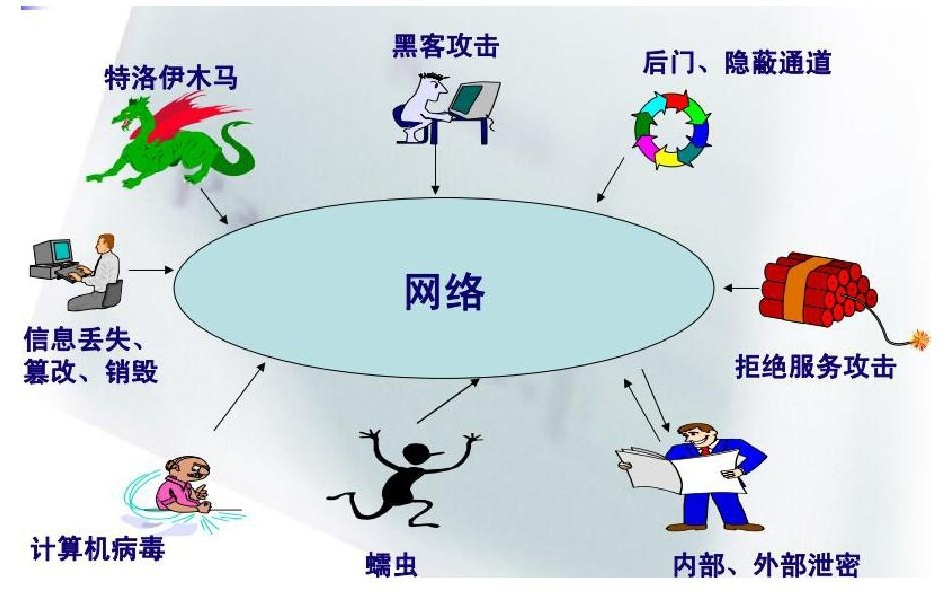

如果从安全威胁种类的角度来看,有客攻击、病毒侵害、杩、恶意代码、拒绝服务、后门、信息外泄、信息失、信息篡改、资源占等。

安全威胁种类示意图如下:

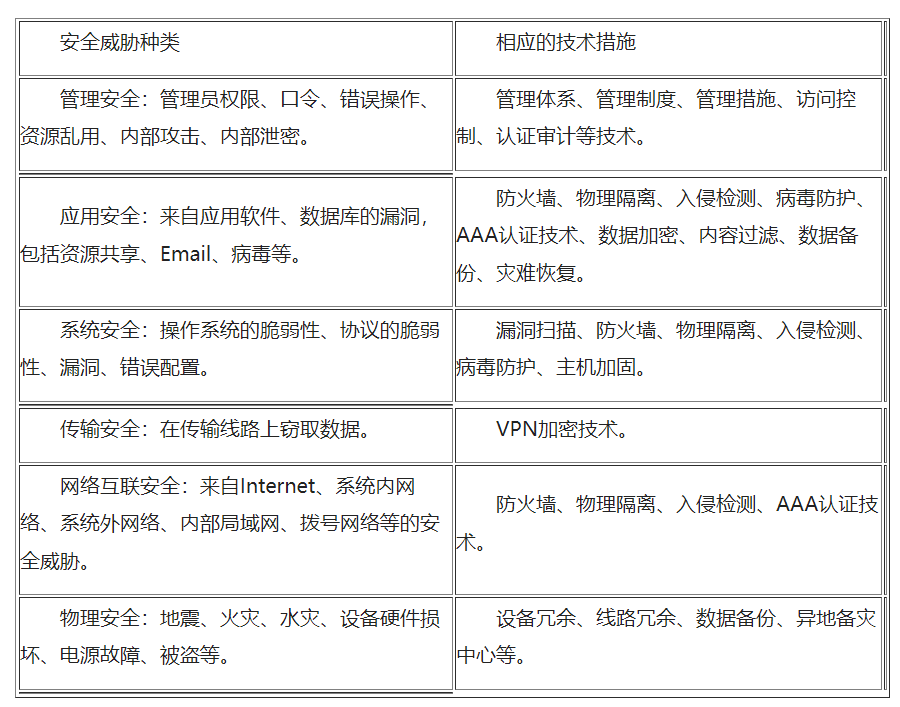

如果依据网络的理论模型进行分析,有物理安全风险、链路传输安全风险、网络互联安全风险、系统安全风险、应用安全风险、以及管理安全风险。

如下图所示:

三、总体策略

信螅系统安全体系覆盖通信平台、网络平台、系统平台、应用平台,覆盖网络的各个层面,覆各项安全功能,是一个多维度全方位的安全结构模型。安全体系的建立,应从设施、技术到管理整个经营运作体系进行通盘考虑,因此必须以系统I程的方法进行设计。

从目前安全技术的总体发展水平与诸种因素情况来看,绝对安全是不可能的,需要在系统的可用性和性能、投资以及安全保障程度之间形成-定的平衡,通过相应安全措施的实施把风险降低到可接受的程度。

厅局级单位的网络安全体系设计本着:适度集中,分散风险,突出重点,分级保护的总体策略。

根据中办发[]27号文件精神,政府部]安全防护的总体策略是:

1、实行信息安全等级保护:根据系统中业务的重要性进行分区,所有系统都必须置于相应的安全区内;对重区域进行重点防护;采用不同强度的安全隔离设备使各安全区中的业务系统得到有效保护,关键是将网络中心与广域网系统等实行有效安全隔离,隔离强度应接近或达到物理隔离;

2、建设和完善信息安全监控体系;

3、建立信息安全应急响应机制;

4、加快信息安全人才培养,增强公务人员信息安全意识;

5、加强对信息安全保障工作的领导,建立健全信息安全管理责任制。

四、主要技术措施

针对不同的安全风险种类,相应的技术措施如下表:

五、部署方案简述

本方案针对局级政务内网和外网进行整体安全设计。政务外网主要提供对社会公众的信息发布平台,可以通过逻辑隔离设备联入互联网,政务内网主要运行政务网内部公文等OA系统,纵向与上级单位和下级单位网络相连,横向通过物理隔离设备与政务外网相连。

在内部网络中,大量的工作站是病毒进行攻击的主要目标之一。于各工作站在日常工作中进行频繁的邮件收发、数据传输拷贝、应用软件执行等操作,跏之内部人员上网浏览、下载程序及利用软盘、光盘进行文件复制等,使得病毒感染的可能性极大。当前的病毒传染现状是,- -旦-台工作站染毒,则会很快蔓延至整个网络范围,造成业务系统及办公网络的极大损害。因此,应在所有的工作站上部署客户端防病毒产品。该产品作为网络版的客户端防毒系统,使管理者通过单点控制所有客户机上的防毒模块,可以自动对所有客户端的防毒模块进行更新。其最大特点是拥有最灵活的产品集中部署方式,不受Windows域管理模式的约束,除支持SMS、登录域脚本、共享安装以外,还支持纯Web的部署方式,可以在安装时设定的防病毒策略下,自动地进行日常所有的防毒、杀毒、更新、升级工作,极大地方便了管理员的操作,并提供最为及时有效的病毒防范机制。

篇4:中小企业网络安全整体解决方案

中小企业用户的局域网一般来说网络结构不太复杂,主机数量不太多,服务器提供的服务相对较少,这样的网络通常很少甚至没有专[ ]的管理员来维护网络的安全。这就给和非法访问提供了可乘之机。这样的网络使用环境一般存在下列安全隐患和需求:

计算机病毒在企业内部网络传播

内部网络可能被外部的攻击

对外的服务器(如: www、ftp等)没有安全防护,容易被攻击

内部网络用户上网行为没有有效监控管理,影响日常工作效率,容易形成内部网络的安全隐患远程、移动用户对公司内部网络的安全访问

强大的日志分析和统计报表能力

思科的系列安全产品对网络内的安全事件都作出详细的日志记录,这些日志记录包括事件名称、描述和相应的主机P地址等相关信息。此外,报表系统可以自动生成各种形式的攻击统计报表,軾包括日报表,月报表,年报表等,通过来源分析,目标分析,类别分析等多种分析方式,以值观、清晰的方式从总体上分析网络上发生的各种事件,有助于管理人员提高网络的安全管理。

模块化的安全组合

本方案中使用的思科网络安全产品分别具有不同的功能,户可以根据自身企业的实际情选择不同的产品构建不同安全级别的网络,产品选择组合方便、灵活,既有独立性有整体性。